Lauritzl verschob die Seite UTM/AUTH/OTP-AD nach UTM/AUTH/OTP-AD v11.7 Markierung: Neue Weiterleitung |

K Weiterleitung auf UTM/AUTH/OTP-AD v11.7 entfernt Markierung: Weiterleitung entfernt |

||

| Zeile 1: | Zeile 1: | ||

# | {{Set_lang}} | ||

{{#vardefine:headerIcon|spicon-utm}} | |||

{{:UTM/AUTH/OTP-AD.lang}} | |||

{{var | neu--Layout | |||

| Layoutanpassung und Screenshots aktualisiert | |||

| Updated layout adjustment and screenshots }} | |||

</div>{{TOC2}}{{Select_lang}} | |||

{{Header|05.2023| | |||

* {{#var:neu--Layout}} | |||

|[[UTM/AUTH/OTP-AD_v11.7 |'''11.7''']] | |||

|{{Menu|{{#var:Authentifizierung}}|{{#var:AD/LDAP Authentifizierung}}||{{#var:Erweitert}} }} | |||

}} | |||

---- | |||

=== {{#var:Einleitung}} === | |||

<div class="einrücken"> | |||

{{Hinweis-neu|! {{#var:Einleitung wichtige Hinweise}}|r}} | |||

{{#var:Einleitung OTP aktiviert}} | |||

{{Hinweis-neu|! {{#var:Einleitung OTP jeder Admin}}|r}} | |||

{{#var:Einleitung keine Ausnahme User}} | |||

<br><br> | |||

{{#var:Einleitung SSLVPN}} | |||

<br><br> | |||

{{#var:Einleitung SSLVPN 2}} | |||

<br><br> | |||

{{#var:Einleitung SSLVPN Passwort speichern}} | |||

{{Hinweis-neu|!! {{#var:Einleitung Smartphone--Hinweis}}|r}} | |||

{{#var:Einleitung Dokument}} | |||

{{Hinweis-neu|! {{#var:Einleitung Zeitserver--Hinweis}}|r}} | |||

{{#var:Einleitung Uhrzeit}} | |||

{{#var:Einleitung Systemzeit}} | |||

</div> | |||

---- | |||

=== {{#var:Benutzerauthentifizierung über die UTM mit dem Active Directory per OTP}} === | |||

<div class="einrücken"> | |||

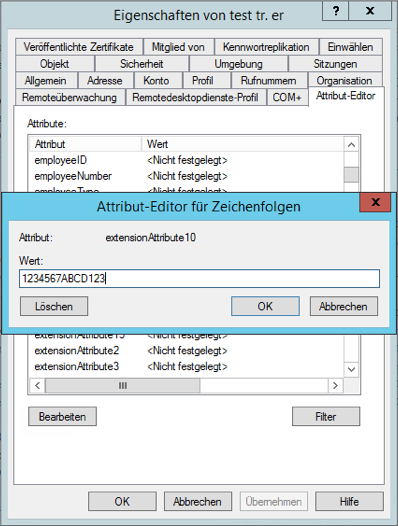

==== {{#var:Attribute im Active Directory}} ==== | |||

<div class="einrücken"> | |||

{{#var:Attribute im Active Directory--desc}} | |||

{{pt3|{{#var:Attribute im Active Directory--Bild}}|{{#var:Attribute im Active Directory--cap}} }} | |||

{{#var:Attribute im Active Directory--desc2}} | |||

<br clear=all> | |||

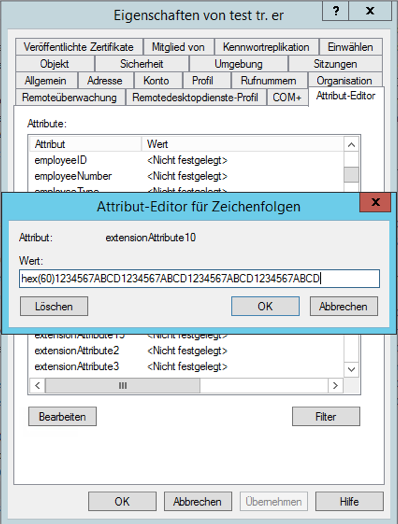

{{pt3|{{#var:Attribut-Editor--Bild}}|{{#var:Attribut-Editor--cap}} }} | |||

{{#var:Attribut-Editor--desc}} | |||

<br> | |||

{{#var:Attribut-Editor Beispiel}} | |||

<br> | |||

{{Hinweis-neu|!! {{#var:Attribut-Editor neue Attribute}}|gelb}} | |||

<br clear=all> | |||

</div> | |||

==== {{#var:Attribut in der UTM Eintragen}} ==== | |||

<div class="einrücken"> | |||

{{#var:Attribut in der UTM Eintragen--desc}} | |||

{| class="sptable2 pd5 zh1" | |||

|- | |||

! class="mw11" | {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | |||

| class="Bild" rowspan="3"| {{Bild|{{#var:Attribut in der UTM Eintragen--Bild}}|{{#var:Attribut in der UTM Eintragen--cap}} }} | |||

|- | |||

| {{b|OTP-Attribute:}} || {{ic|extensionAttribute10|class="available"}} || {{#var:OTP-Attribute--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

<br clear=all> | |||

</div> | |||

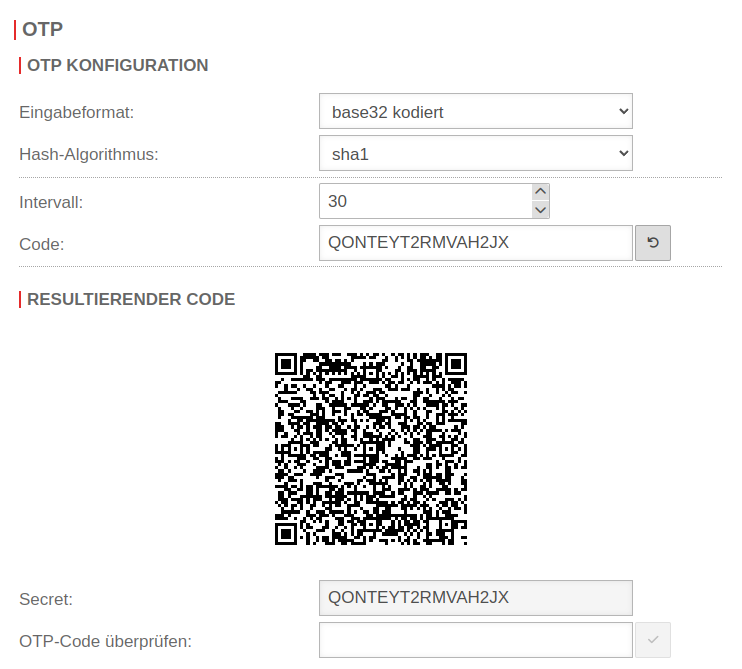

==== {{#var:OTP Geheimcode generieren}} ==== | |||

<div class="einrücken"> | |||

{{#var:OTP Geheimcode generieren--desc}} | |||

{{pt3|{{#var:OTP Geheimcode generieren--Bild}}|{{#var:OTP Geheimcode generieren--cap}} }} | |||

{{#var:OTP Geheimcode generieren--desc2}} | |||

<br clear=all> | |||

{{pt3|{{#var:OTP Geheimcode generieren--Bild2}}|{{#var:OTP Geheimcode generieren--cap2}} }} | |||

{{#var:OTP Geheimcode generieren--desc3}} | |||

<br clear=all> | |||

{{pt3|{{#var:OTP Geheimcode--Bild}}|{{#var:OTP Geheimcode--cap}} }} | |||

{{#var:OTP Geheimcode--desc}} | |||

<br clear=all> | |||

{{pt3|{{#var:OTP Geheimcode Hardware-Token--Bild}}|{{#var:OTP Geheimcode Hardware-Token--cap}} }} | |||

{{#var:OTP Geheimcode Hardware-Token--desc}} | |||

<br clear=all> | |||

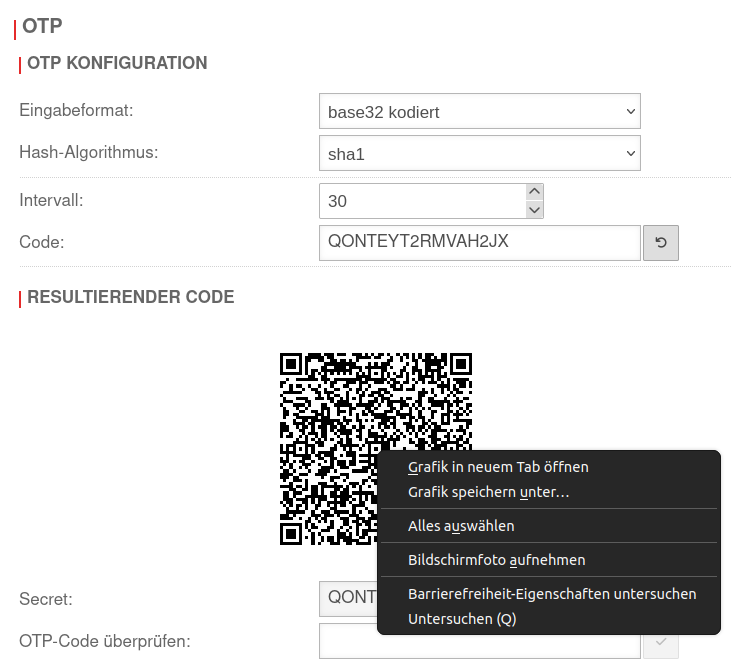

{{pt3|{{#var:OTP QRCode speichern--Bild}}|{{#var:OTP QRCode speichern--cap}} }} | |||

{{#var:OTP QRCode speichern--desc}} | |||

<br> | |||

{{#var:OTP QRCode speichern--desc2}} | |||

<br clear=all> | |||

</div> | |||

==== {{#var:Gruppe für AD Authentifizierung anlegen}} ==== | |||

<div class="einrücken"> | |||

{{pt3|{{#var:Gruppe für AD Authentifizierung anlegen--Bild}}|{{#var:Gruppe für AD Authentifizierung anlegen--cap}} }} | |||

{{#var:Gruppe für AD Authentifizierung anlegen--desc}} | |||

<br> | |||

{{#var:Gruppe für AD Authentifizierung anlegen--desc2}} | |||

<br clear=all> | |||

{{pt3|{{#var:Gruppe für AD Authentifizierung anlegen--Bild2}}|{{#var:Gruppe für AD Authentifizierung anlegen--cap2}} }} | |||

{{#var:Gruppe für AD Authentifizierung anlegen--desc3}} | |||

<br> | |||

{{#var:Gruppe für AD Authentifizierung anlegen--desc4}} | |||

<br clear=all> | |||

</div> | |||

</div> | |||

Version vom 5. Mai 2023, 13:34 Uhr

Letzte Anpassung: 05.2023

- Layoutanpassung und Screenshots aktualisiert

Einleitung

Ist das OTP-Verfahren aktiviert, ist die Anmeldung nur durch Eingabe eines korrekten OTP möglich.

Eine Ausnahme auf User-Basis ist nicht möglich. Dies gilt auch für die Authentifizierung am User-Webinterface sowie für SSL-VPN und IPSec-Xauth.

SSL-VPN:

Da beim SSL-VPN jede Stunde eine Reauthentifizierung stattfindet, muss auch jede Stunde ein neuer OTP eingegeben werden.

Die Renegotiation kann entsprechend erhöht oder komplett deaktiviert werden.

Das Deaktivieren ist natürlich nicht empfohlen. Eine Änderung erfolgt auf der UTM für alle SSL-VPN Clients dieser Instanz.

Nach der Änderung wird der SSL-VPN Dienst automatisch neu gestartet.

Das Speichern des Passwortes im SSL-VPN Client ist nicht möglich, da sich das zu übergebene Passwort aus dem statischen Benutzer-Passwort und dem OTP zusammensetzt.

Sollte diese nicht vorliegen, ist ein Zugriff auf die UTM nur noch mit physischem Zugang direkt am Gerät (Tastatur und Monitor an der UTM) möglich.

Empfohlen wird das Ausdrucken dieses Codes für die Administratoren und das Ablegen zu der Dokumentation, wie unter OTP Secret beschrieben.

Die Uhrzeit des UTM Systems lässt sich über drei Wege überprüfen:

- Über die Administrations-Weboberfläche: Die Uhrzeit steht in der Widget Auswahl, wenn diese nicht ausgeklappt ist, oder im Menü Netzwerk unter dem Menüpunkt Servereinstellungen im Abschnitt Zeiteinstellungen

- Über die CLI mit dem Kommando system date get

- Über die Root Konsole mit dem Kommando date

Die Systemzeit kann dann über die folgenden Möglichkeiten eingestellt werden:

- Über die Administrations-Weboberfläche im Menü "Netzwerk" unter dem Menüpunkt Servereinstellungen im Abschnitt Zeiteinstellungen

- Über die CLI mit dem Kommando system date set date anschließend mit Leerzeichen getrennt das aktuelle Datum und die Uhrzeit im Format JJJJ-MM-TT hh:mm:ss

Benutzerauthentifizierung über die UTM mit dem Active Directory per OTP

Attribute im Active Directory

Die UTM wird an das Active Directory angebunden. Eine Anleitung dafür gibt es in diesem Wiki-Artikel Active Directory Anbindung. Ein nicht genutztes Attribut im Active Directory Schema wird benötigt. Darin wird der Geheimcode hinterlegt.

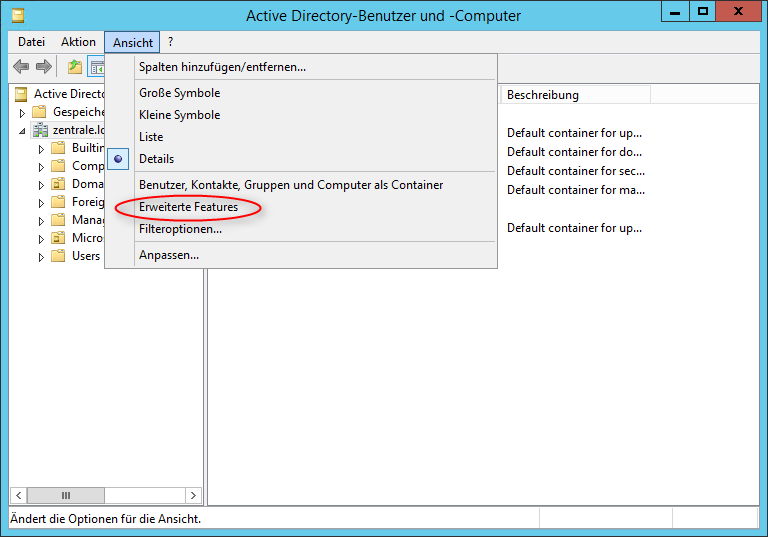

Eine Liste der Attribute befindet sich im Active Directory unter Active Directory-Benutzer und -Computer.

Dazu ist es allerdings notwendig, unter Ansicht den Menüpunkt Erweiterte Features zu aktivieren.

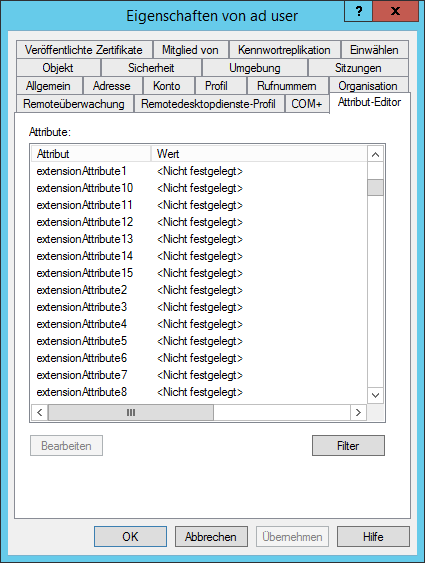

Beim gewünschtem Benutzer Eigenschaften öffnen. Zum Reiter Attribut-Editor wechseln. Dort befindet sich die Liste mit den Attributen.

In diesem Beispiel stehen die Attribute extensionAttribute1 - 15 zur Verfügung. Eines dieser Attribute auswählen, indem der OTP Geheimcode für den Benutzer hinterlegt wird.

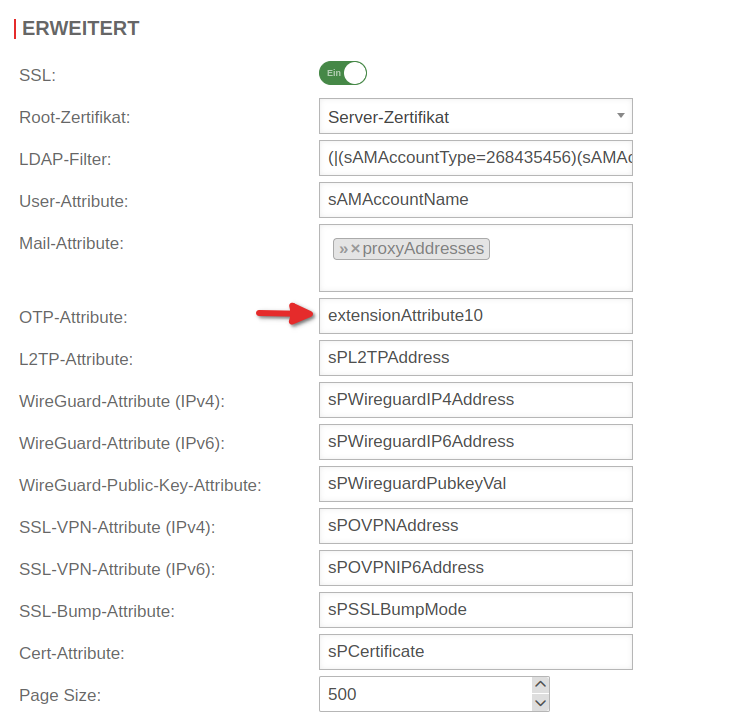

Attribut in der UTM Eintragen

Das Attribute der AD mit dem OTP Geheimcode muss in die UTM eingetragen werden.

Im Menu zum Bereich Erweitert wechseln.

| Beschriftung | Wert | Beschreibung |  |

|---|---|---|---|

| OTP-Attribute: | extensionAttribute10 | Das im AD ausgewählte Attribut eingetragen. Der dort eingetragene Wert wird einfach überschrieben. | |

OTP Geheimcode generieren

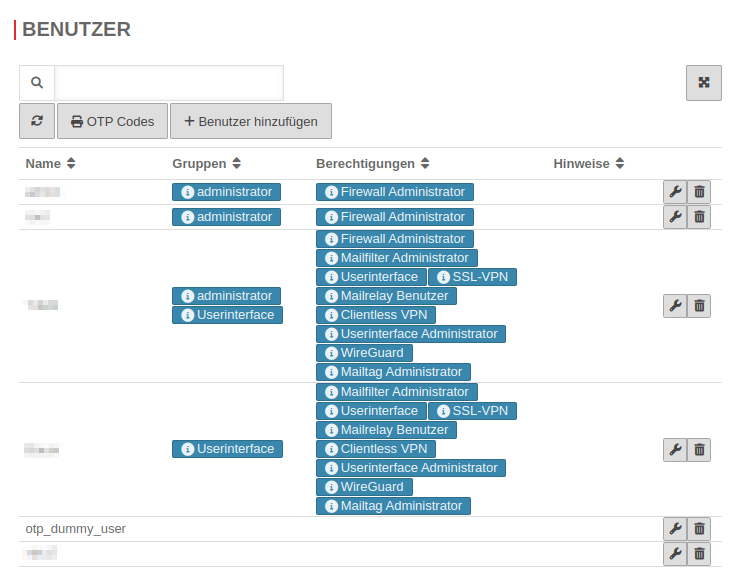

Da im AD Attribut extensionAttribute10 als Wert nun ein 16-stelliger base32 Schlüsselcode hinterlegt werden soll, muss dieser irgendwie generiert werden. Dieses kann die UTM übernehmen.

Es wird einfach unter ein Benutzer angelegt - hier mit dem Namen otp_dummy_user. Dieser muss keiner Gruppe angehören und benötigt auch keine Berechtigungen.

Zum einen befindet sich in dem Bereich

Mit der Schaltfläche wird ein neuer Geheimcode generiert.

Der Geheimcode kann einfach kopiert und im Active Directory Attribut eingefügt werden.

Dies gilt natürlich auch für einen 40-stelligen HEX(60) Key eines Hardware Token.

Bitte beachten:

Bei der Verwendung eines Hardware-Token muss der Präfix (z. B. hex(60) )im AD-Attribut vor dem PSK angegeben werden.

Der QR Code kann einfach durch einen Klick der rechten Maustaste als Bild gespeichert werden, um ihn dann in geeigneter Weise dem Benutzer zukommen zu lassen. Eine Anleitung wie dieser in einen Software Token wie dem Google Authenticator einzurichten ist, befindet sich hier.

Natürlich soll jeder Benutzer seinen eigenen OTP-Schlüssel erhalten.

Ein neuer, per Zufallsgenerator erzeugter Schlüssel und QR Code wird einfach durch einen Mausklick auf die Schaltfläche erstellt.

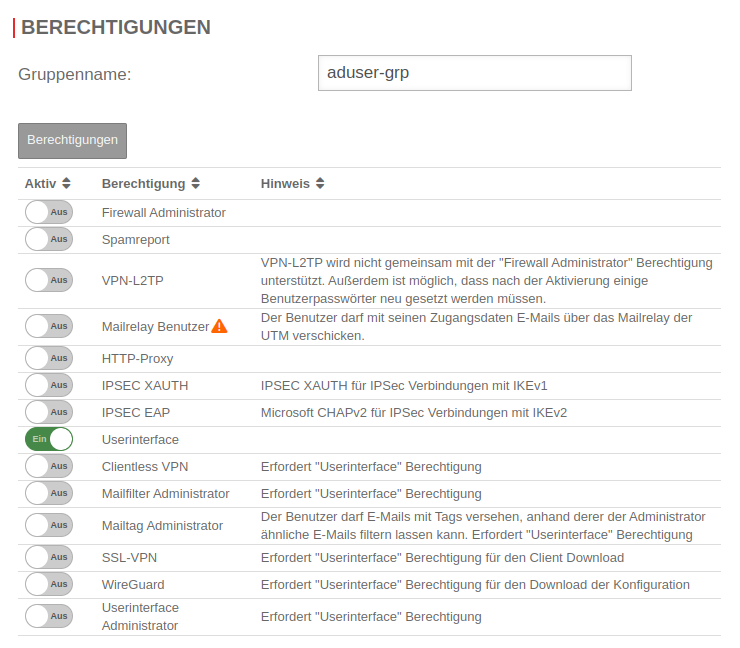

Gruppe für AD Authentifizierung anlegen

Die betreffenden Benutzer müssen in dem Active Directory gruppiert werden, da einzelne Benutzer von der UTM nicht erfasst werden können.

Zum Abschluss muss auf der UTM noch eine Benutzergruppe angelegt werden, die die Berechtigungen der OTP-AD-Gruppe auf der UTM steuert.

Diese wiederum wird dann mit der betreffenden Active Directory Gruppe verknüpft.

Jetzt kann sich der Benutzer mit seinem Windows Domänen Namen, Passwort und dem zusätzlichen OTP-Passwort, welches er über den OTP-Token erhält, an dem Dienst der UTM anmelden, ohne dass dieser zusätzlich als lokaler Benutzer auf der UTM eingetragen werden muss.