IKEv1 Troubleshooting

|

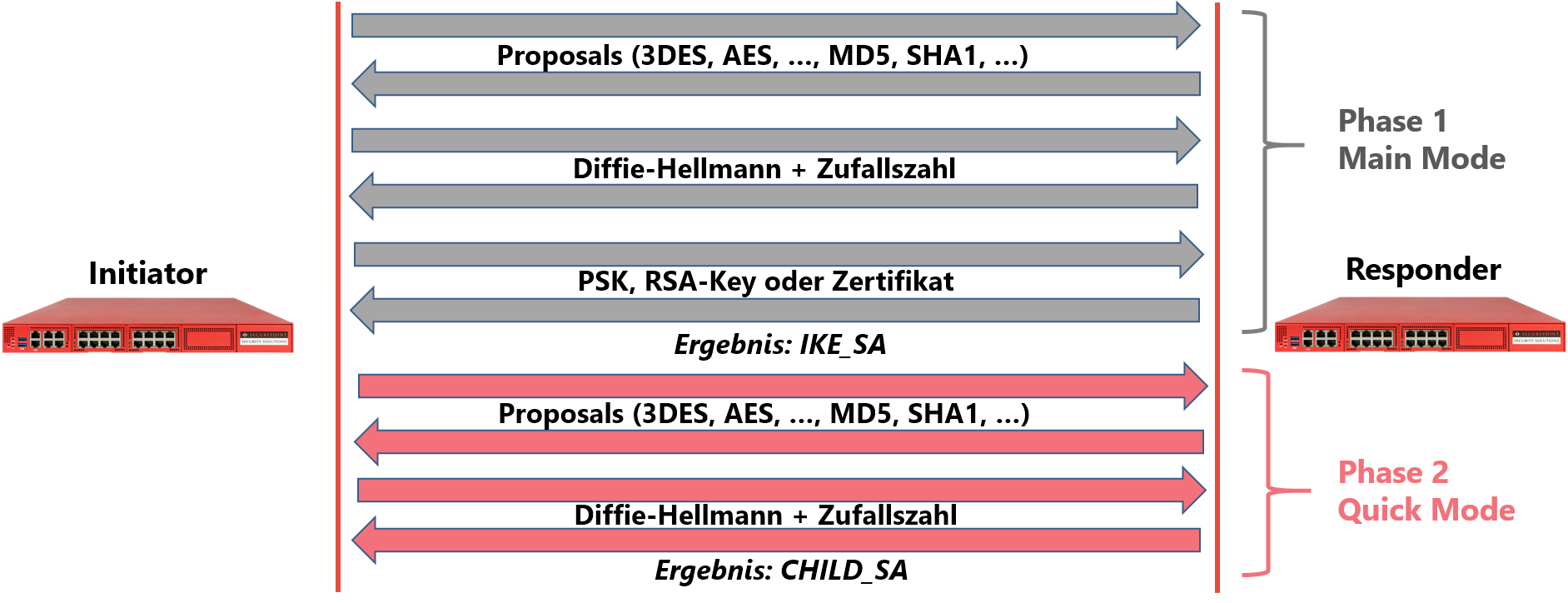

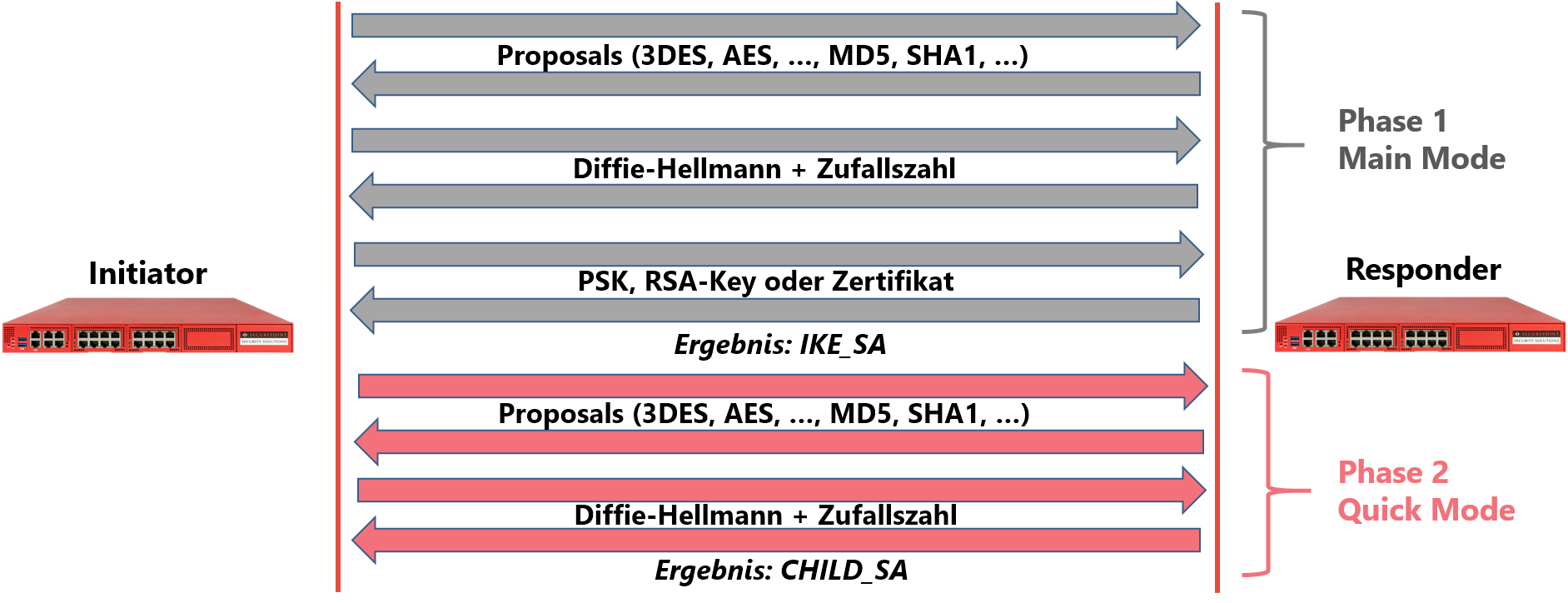

| Der Aufbau einer IPSec-Verbindung unter Verwendung von IKEv1 erfolgt in zwei Phasen. In der Phase 1 erfolgt die Authentifizierung beider Gateways gegeneinander. Dies kann auf zwei verschiedene Arten erfolgen: Dem „Aggressive Mode“ oder dem „Main Mode“. Der aggressive Mode verschlüsselt den Pre Shared Key (PSK) über einen einfachen HashAlgorithmus.

Außer diesem PSK sind keine weiteren Identifikationen vorgesehen. Daraus ergeben sich folgende Nachteile:

- Bei Anbindung von mehreren Gegenstellen können diese in der Phase 1 nicht voneinander unterschieden werden. Deshalb muss in allen Verbindungen der gleiche PSK verwendet werden. Die Wahrscheinlichkeit der Kompromittierung steigt mit der Anzahl der Gegenstellen.

- Die einfache Hash-Verschlüsselung des PSK macht ihn gegen Wörterbuch-Attacken verwundbar, und zwar umso mehr, je einfacher dieser ist. Da außer dem PSK kein weiteres Identifikationsmerkmal vorgesehen ist, können solche Attacken von jedem beliebigen Rechner mit Internetzugang durchgeführt werden.

Aus diesen Gründen findet der aggressive Mode von IPSec keine Verwendung in Verbindung mit Securepoint NextGen UTM. Es wird ausschließlich der sichere Main Mode eingesetzt. Dieser fordert außer dem PSK noch ein weiteres Identifikationsmerkmal, die sog. ID. Zudem wird die Übertragung des PSK durch das Diffie-Hellman-Schlüsselaustauschverfahren abgesichert. Dieses macht, mathematisch bewiesen, das Abhören eines übertragenen Schlüssels unmöglich. Weiterhin gestattet der Main Main Mode außer PSKs auch RSA-Schlüssel oder X.509-Zertifikate zur Authentifizierung.

|

|

|

|

Phase 1

|

Der normale Verbindungsaufbau

|

| Kommt es in der Phase 1 zu keinem Fehler, ist dies durch einen Eintrag im LiveLog zu erkennen, der die erfolgreiche Etablierung einer IKE_SA meldet. Findet sich dieser Eintrag sowohl im Log des Initiators als auch in dem des Responders, ist die Phase 1 fehlerfrei konfiguriert und ein eventueller Konfigurationsfehler in der Phase 2 zu suchen.

|

| Dienst |

Nachricht

|

| IPSec |

10[IKE] IKE_SA Standort_1_2[1] established between 198.51.100.75[198.51.100.75]...198.51.100.1[198.51.100.1]

|

|

|

Falsches Proposal

|

Können sich beide Seiten nicht auf für beide Seiten annehmbare Verschlüsselungsparameter einigen, dann meldet dies der Responder in seinem Livelog.

Der Initiator bekommt die Meldung „NO_PROPOSAL_CHOSEN“.

|

| Initiator-Log

|

| Dienst |

Nachricht

|

| IPSec |

10[IKE] received NO_PROPOSAL_CHOSEN notify error

|

| Responder-Log

|

| Dienst |

Nachricht

|

| IPSec |

05[CFG] selecting proposal:

|

| IPSec |

05[CFG] no acceptable ENCRYPTION_ALGORITHM found

|

| IPSec |

05[CFG] selecting proposal:

|

| IPSec |

05[CFG] received proposals: IKE: BLOWFISH_CBC_256 / HMAC_SHA2_512_256 / PRF_HMAC_SHA2_512 / MODP_8192

|

| IPSec |

05[CFG] configured proposals: IKE: AES_CBC_128 / HMAC_SHA2_256_128 / PRF_HMAC_SHA2_256 / MODP_2048, IKE: AES_CBC_128 / AES_CBC_192 / AES_CBC_256 / 3DES_CBC / CAMELLIA_CBC_128 / CAMELLIA_CBC_192 / CAMELLIA_CBC_256 / AES_CTR_128 / AES_CTR_192 / AES_CTR_256 / CAMELLIA_CTR_128 / CAMELLIA_CTR_192 / CAMELLIA_CTR_256 / HMAC_MD5_96 / HMAC_SHA1_96 / HMAC_SHA2_256_128 / HMAC_SHA2_384_192 / HMAC_SHA2_512 / AES_XCBC_96 / AES_CMAC_96 / PRF_HMAC_MD5 / PRF_HMAC_SHA1 / PRF_HMAC_SHA2_256 / PRF_HMAC_SHA2_512 / 256 / AES_XCBC_96 / AES_CMAC_96 / PRF_AES128_CMAC / MODP_2048 / MODP_2048_224 / MODP_2048_256 / MODP_1536 / MODP_3072 / MODP_4096 / MODP_8192 / MODP_1024 / MODP_1024_160 / ECP_256 / ECP_384 / ECP_512 / ECP_224 / ECP_192 / ECP_224_BP / ECP_256_BP / ECP_384_BP_ECP_512_BP , IKE: AES_GCM_8_128 / AES_GCM_8_192 / AES_GCM_8_256 / AES_GCM_12_128 / AES_GCM_12_192 / AES_GCM_12_256 / AES_GCM_16_128 / AES_GCM_16_192 / AES_GCM_16_256 / PRF_HMAC_MD5 / PRF_HMAC_SHA1 / PRF_HMAC_SHA2_256 / PRF_HMAC_SHA2_384 / PRF_HMAC_SHA2_512 / PRF_AES128_XCBC / PRF_AES128_CMAC / MODP_2048 / MODP_2048_224 / MODP_2048_256 / MODP_1536 / MODP_3072 / MODP_4096 / MODP_8192 / MODP_1024 / MODP_1024_160 / ECP_256 / ECP_384 / ECP__521 / ECP_224 / ECP_192 / ECP_224_BP / ECP_256_BP / ECP_384_BP / ECP_512_BP

|

| IPSec |

10[IKE] received proposals inacceptable

|

|

|

Falsche Remote-Gateway-Adresse

|

Versucht der Initiator den Verbindungsaufbau von einer anderen als der auf Seiten des Responders konfigurierten Gateway-Adresse, kann der Responder diese Verbindung nicht zuordnen. Dies wird entsprechend im LiveLog gemeldet.

Der Initiator bekommt die Meldung NO_PROPOSAL_CHOSEN.

|

| Responder-Log

|

| Dienst |

Nachricht

|

| IPSec |

11[CFG] looking for an ike config for 198.51.100.75...195.51.100.1

|

| IPSec |

11[IKE] no IKE config found for 198.51.100.75...195.51.100.1, sending NO_PROPOSAL_CHOSEN

|

|

|

Falsche ID Initiator

|

Meldet sich der Initiator mit einem anderen Identifikator (ID) als in der Konfiguration des Responders hinterlegt, kann dieser keine PSK-Konfiguration für diesen Verbindungsversuch feststellen und meldet dies entsprechend im LiveLog.

Der Initiator erhält die Fehlermeldung AUTHENTICATION_FAILED.

|

| Initiator-Log

|

| Dienst |

Nachricht

|

| IPSec |

09[IKE] received AUTHENTICATION_FAILED error notify

|

| Responder-Log

|

| Dienst |

Nachricht

|

| IPSec |

07[CFG] looking for pre-shared key peer configs matching 198.51.100.75...198.51.100.1[blubb]

|

| IPSec |

07[IKE] no peer config found

|

|

|

Falsche ID Responder

|

| Meldet sich der Responder mit einer anderen ID als in der Konfiguration des Initiators, dann wird dies im Log des Initiators entsprechend gemeldet.

|

| Initiator-Log

|

| Dienst |

Nachricht

|

| IPSec |

05[IKE] IDir 'blubb' does not match to '198.51.100.75'

|

|

|

Falscher PSK

|

| Im Gegensatz zu älteren Software-Versionen findet sich bei nicht übereinstimmenden PSKs bei Verwendung von IKEv1 kein klar lesbarer Hinweis im Log. Indirekt weist der Hinweis auf „deformierte“ Pakete auf diesen Fehler hin.

|

| Initiator-Log

|

| Dienst |

Nachricht

|

| IPSec |

15[IKE] message parsing failed

|

| IPSec |

15[IKE] ignore malformed INFORMATIONAL request

|

| IPSec |

15[IKE] INFORMATIONAL_V1 request with message ID 1054289493 processing failed

|

| Responder-Log

|

| Dienst |

Nachricht

|

| IPSec |

14[IKE] message parsing failed

|

| IPSec |

14[IKE] ID_PROT request with message ID 0 processing failed

|

|

|

Falscher RSA-Key Initiator

|

Verwendet der Initiator der Verbindung einen anderen RSA-Key als in der Konfiguration des Responders eingestellt, kann keine Authentifizierung erfolgen.

Der Initiator erhält die Fehlermeldung „AUTHENTICATION_FAILED“.

|

| Initiator-Log

|

| Dienst |

Nachricht

|

| IPSec |

15[IKE] authentication of 'Filiale' (myself) succesful

|

| IPSec |

16[IKE] received AUTHENTICATION_FAILED error notify

|

| Responder-Log

|

| Dienst |

Nachricht

|

| IPSec |

14[CFG] looking for RSA signature peer configs matching 198.51.100.75...198.51.100.1[Filiale]

|

| IPSec |

14[CFG] candidate "Standort1_4", match: 1/20/28 (me/other/ike)

|

| IPSec |

14[CFG] selected peer config "Standort1_4"

|

| IPSec |

14[CFG] using trusted certificate "Filiale"

|

| IPSec |

14[IKE] ignature validation failed, looking for another key

|

| IPSec |

14[IKE] no trusted RSA public key found for 'Filiale'

|

|

|

Falscher RSA-Key Responder

|

| Verwendet der Responder einen anderen RSA-Schlüssel als in der Konfiguration des Initiators angegeben, dann schlägt wiederum auf Seiten des Initiators die Authentifizierung fehl. Der Responder, der bereits eine IKE_SA etabliert hat, wird angewiesen, diese wieder zu löschen.

|

| Initiator-Log

|

| Dienst |

Nachricht

|

| IPSec |

16[CFG] authentication of 'Filiale' (myself) succesful

|

| IPSec |

16[IKE] using trusted certificate "Zentrale"

|

| IPSec |

16[IKE] signature validation failed, looking for another key

|

| IPSec |

15[IKE] no trusted RSA public key found for 'Zentrale'

|

| Responder-Log

|

| Dienst |

Nachricht

|

| IPSec |

10[CFG] looking for RSA signature peer configs matching 198.51.100.75...198.51.100.1[Filiale]

|

| IPSec |

10[CFG] candidate "Standort1_4", match: 1/20/28 (me/other/ike)

|

| IPSec |

10[CFG] selected peer config "Standort1_4"

|

| IPSec |

10[CFG] using trusted certificate "Filiale"

|

| IPSec |

10[IKE] authentication of 'Filiale' with RSA succesful

|

| IPSec |

10[IKE] authentication of 'Zentrale' (myself) succesful

|

| IPSec |

10[IKE] IKE_SA Standort1_4[1] established between 198.51.100.75[Zentrale]...198.51.100.1[Filiale]

|

| IPSec |

10[IKE] IKE_SA Standort1_4[1] established between 198.51.100.75[Zentrale]...198.51.100.1[Filiale]

|

| IPSec |

10[IKE] scheduling reauthentication in 2593s

|

| IPSec |

10[IKE] maximum IKE_SA lifetime 3133s

|

| IPSec |

13[IKE] received DELETE for IKE_SA Standort_4[1]

|

|

|

Phase 2

|

Der normale Verbindungsaufbau

|

| Ist auch die Phase 2 korrekt konfiguriert, wird der erfolgreiche Aufbau einer CHILD_SA im Livelog beider Seiten dokumentiert.

|

| Initiator-Log & Responder-Log

|

| Dienst |

Nachricht

|

| IPSec |

05[IKE] CHILD_SA Zentrale_2{1} established with SPIs ca7520e3_i c562f9d6_o and TS 10.1.10.0/24 === 10.0.0.0/24

|

| IPSec |

05[IKE] CHILD_SA Zentrale_2{1} established with SPIs ca7520e3_i c562f9d6_o and TS 10.1.10.0/24 === 10.0.0.0/24

|

|

|

Falsche Subnetzkonfiguration

|

| Stimmen die konfigurierten Subnetze (die sogenannten Traffic-Selektoren) in der Phase 2 von Initiator und Responder nicht überein, kann auf der zuvor etablierten IKE_SA kein Tunnel aufgesetzt werden, d.h. es wird keine CHILD_SA etabliert. Dieser Hinweis findet sich im Livelog des Responders.

|

| Initiator-Log

|

| Dienst |

Nachricht

|

| IPSec |

13[CFH] proposing traffic selectors for us:

|

| IPSec |

13[CFG] 10.1.0.0/24

|

| IPSec |

13[CFG] proposing traffic selectors for other:

|

| IPSec |

13[CFG] 11.0.0.0/24

|

| IPSec |

05[IKE] received INVALID_ID_INFORMATION error notify

|

| Responder-Log

|

| Dienst |

Nachricht

|

| IPSec |

11[CFG] looking for a child config for 11.0.0.0/24 === 10.1.0.0/24

|

| IPSec |

11[CFG] proposing traffic selectors for us:

|

| IPSec |

11[CFG] 10.0.0.0/24

|

| IPSec |

11[CFG] proposing traffic selectors for other:

|

| IPSec |

11[CFG] 10.1.0.0/24

|

| IPSec |

11[IKE] no matching CHILD_SA config found

|

|

|