notempty

Letzte Anpassung zur Version: 11.8.8

- Renegotiation wird ausschließlich in der UTM konfiguriert

- Angaben zum OTP-Token ergänzt

- Eingabe des Passworts und des OTP-Codes in verschiedenen Formaten möglich

Vorbemerkungen

Ist das OTP-Verfahren aktiviert, ist die Anmeldung nur durch Eingabe eines korrekten OTP möglich.

SSL-VPN:

Da beim SSL-VPN jede Stunde eine Reauthentifizierung stattfindet, muss auch jede Stunde ein neuer OTP eingegeben werden.

Die Renegotiation kann im Menü in den Einstellungen einer Verbindung im Reiter Allgemein unter Renegotiation erhöht oder komplett deaktiviert werden.

Das Deaktivieren ist natürlich nicht empfohlen. Eine Änderung wird durch die UTM an die SSL-VPN Clients übermittelt.

Das Speichern des Passwortes im SSL-VPN Client ist nicht möglich, da sich das zu übergebene Passwort aus dem statischen Benutzer-Passwort und dem OTP zusammensetzt.

Im Falle eines Ausfalls des OTP-Generators (Smartphone oder Hardware Token) kann das OTP nur generiert werden, wenn Zugriff auf den QR-Code bzw. den Secret-Code besteht. Dieser findet sich unter .

Ausdruck dieses Codes für die Administratoren wie unter OTP Secret beschrieben. Ablage in der Dokumentation.

Die Uhrzeit des UTM Systems lässt sich über drei Wege überprüfen:

- Über die Administrations-Weboberfläche: Die Uhrzeit steht in der Widget Auswahl wenn diese nicht ausgeklappt ist oder im Menü Netzwerk unter dem Menüpunkt Servereinstellungen im Abschnitt Zeiteinstellungen

- Über die CLI mit dem Kommando system date get

- Über die Root Konsole mit dem Kommando date

Die Systemzeit kann dann über die folgenden Möglichkeiten eingestellt werden:

- Über die Administrations-Weboberfläche im Menü Netzwerk unter dem Menüpunkt Servereinstellungen im Abschnitt Zeiteinstellungen

- Über die CLI mit dem Kommando system date set date anschließend mit Leerzeichen getrennt das aktuelle Datum und die Uhrzeit im Format JJJJ-MM-TT hh:mm:ss

OTP - One-Time-Password

Das One-Time-Password (OTP) ist ein zusätzlicher Authentifizierungs-Mechanismus der für zusätzliche Sicherheit bei der Anmeldung eines Benutzers sorgt.

In der UTM setzen wir das Zeit-Basierte-Verfahren ein (TOTP = Time-based One Time Password). Hierbei wird aus dem Sharedsecret Code und der aktuellen Uhrzeit alle 30 Sekunden ein neuer OTP errechnet.

Um dieses 6 stellige Passwort zu generieren, wird als Token eine Smartphone App gneutzt, wie z.B. der Google Authenticator. Dieser ist sowohl für Android als auch für iOS Geräte verfügbar.

Andere Apps wie z.B. FreeOTP für Android sind ebenfalls möglich.

OTP einrichten

Ablauf bei Aktivierung

- Sicherstellen, dass die Uhrzeit der UTM und des Tokens synchron läuft

- Übertragung des Geheimcodes an den Token

- Aktivieren des OTP Verfahrens auf der UTM

- Testen der Anmeldung bevor die aktuelle Session beendet wurde

Ist das Verfahren aktiviert, muss sich jeder Benutzer der ausgewählten Anwendungen zusätzlich per OTP anmelden.

Ausnahmen sind nicht möglich.

Benutzer mit OTP einrichten

Zunächst werden die Benutzer unter wie gehabt angelegt.

Siehe dazu auch Benutzerverwaltung.

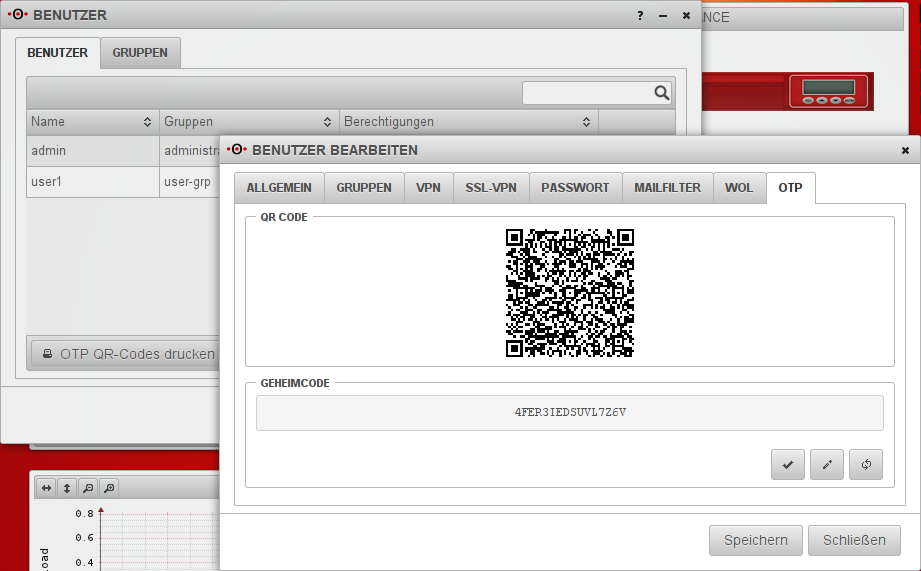

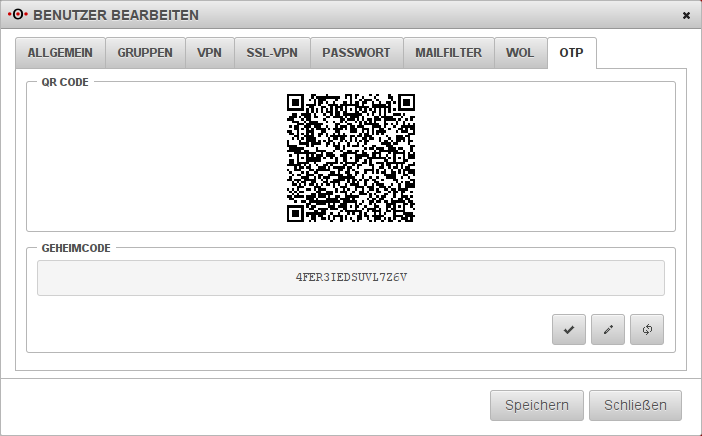

Der OTP-Code für diesen Benutzer kann erst angezeigt werden, wenn die Eingaben zum Benutzer gespeichert wurden.

Anzeigen oder ändern mit klick auf den editieren Button in der Benutzer Zeile im Reiter OTP auf der rechten Seite.

Automatisches erstellen eines Codes

Der Code kann automatisch von der Securepoint UTM erstellt werden und liegt dann in zwei Varianten vor.

Zum einen als QR-Code, der einfach mit der Smartphone App abfotografiert werden kann, und zum anderen in Text-Form zum eingeben über die Tastatur.

Mit der Schaltfläche kann der Code neu erzeugt werden.

Eintragen eines Codes

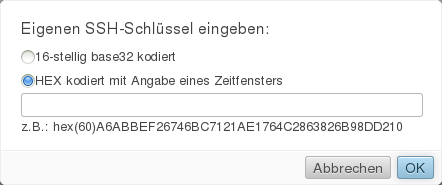

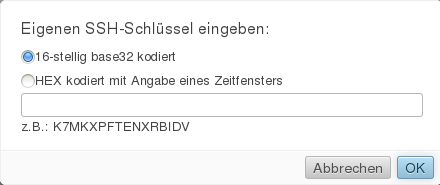

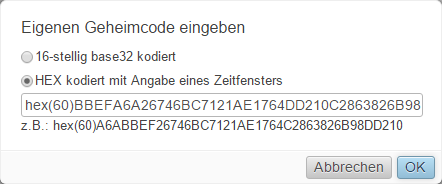

Es ist auch möglich mit manuell einen 16-stelligen base32 oder HEX-kodierten Schlüssel einzugeben. Dieses wird zum Beispiel bei einem Hardware Token wie dem OTP c200 benötigt. Hier erhält man vom Lieferanten einen Code, der dann bei dem Benutzer hinterlegt werden muss.

Beachten Sie, dass bei der Eingabe von einem HEX kodierten Schlüssel das

- Format

gefolgt von der - Gültigkeitsdauer in Klammern

vor dem Schlüssel hinzugefügt werden muss, z.B. hex(60)A6ABBEF26746BC4242AE1764C2863826B98DD210.

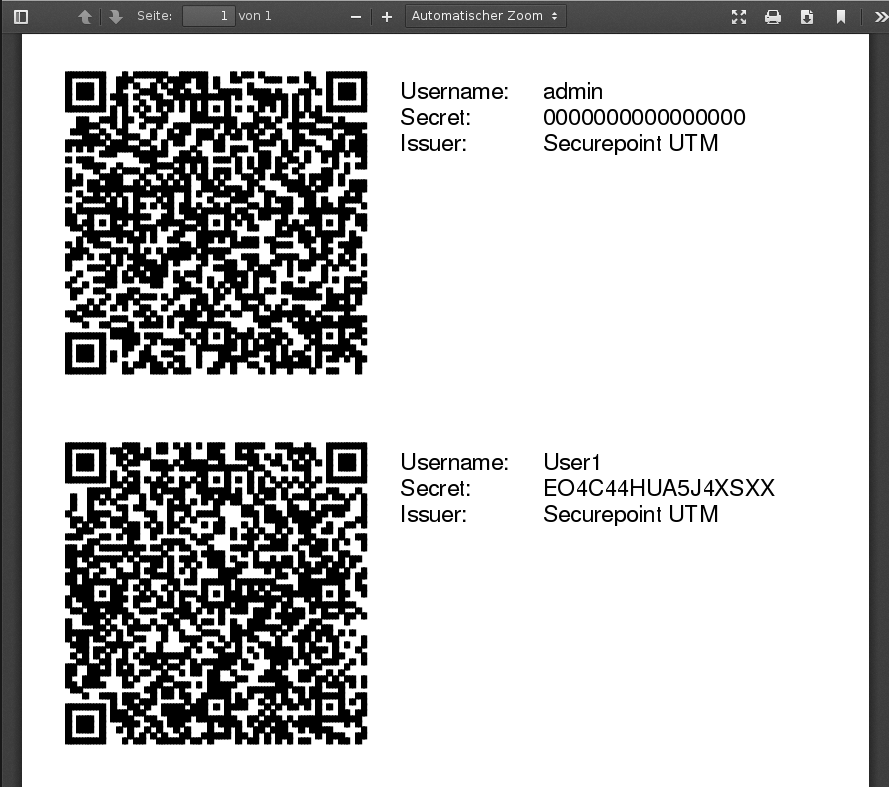

OTP Secret

Zur Weitergabe an die Benutzer besteht die Möglichkeit, die erstellten Codes auszudrucken.

Es wird dann ein Dokument im PDF Format erstellt.

Einrichten des Google Authenticator

Zunächst muss der Google Authenticator aus dem App-Store heruntergeladen, installiert und geöffnet werden.

Das erste Fenster enthält eine Beschreibung über die 2 Stufen zur Authentifizierung bei Google Account. Tippen auf den Button Einstellungen.

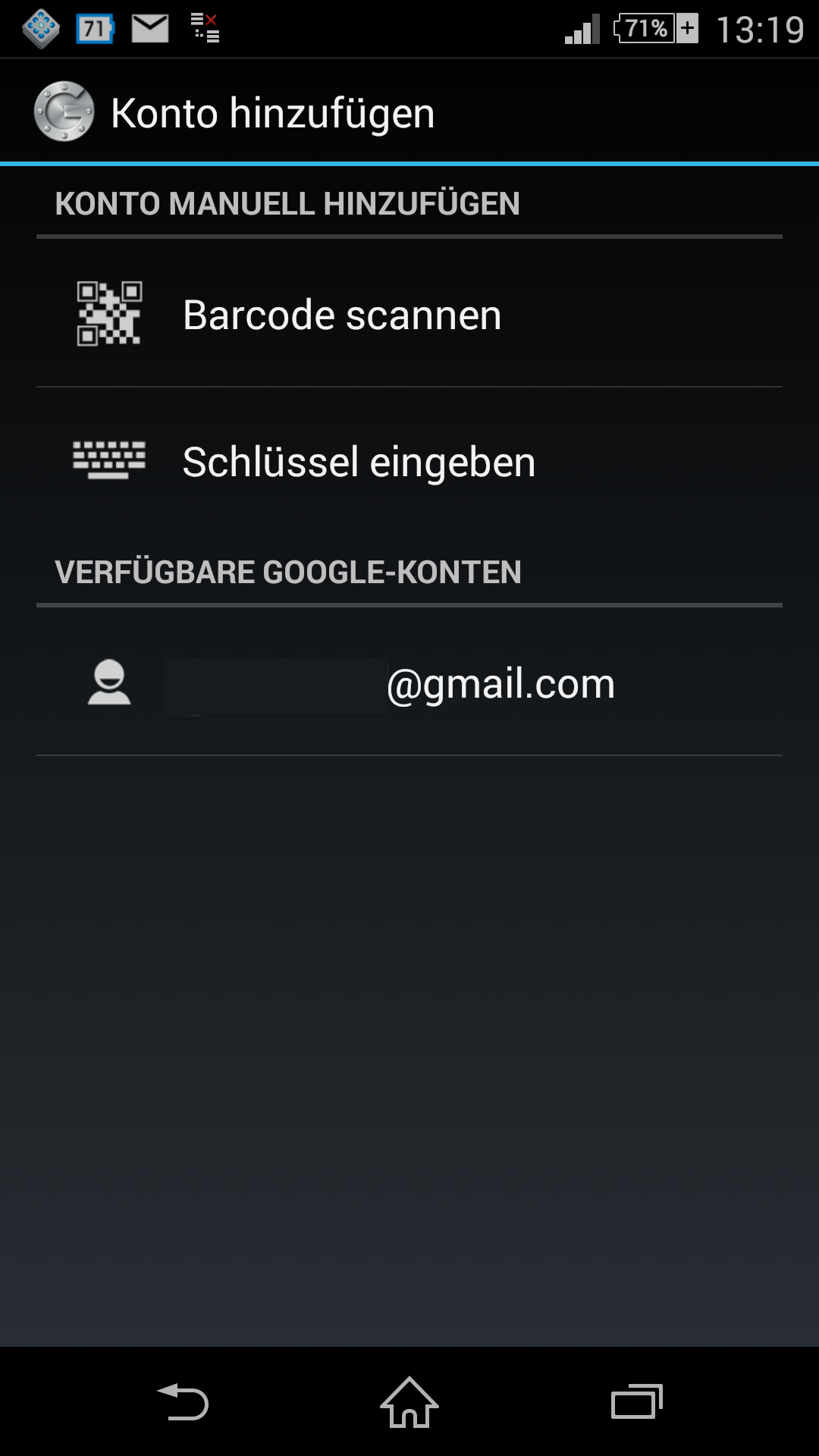

Im nun erscheinenden Fenster Konto hinzufügen wird im Bereich Konto manuell hinzufügen entweder Barcode scannen oder Schlüssel eingeben gewählt.

Bei Barcode scannen wird eventuell noch eine zusätzliche App zum scannen von Barcodes namens "Barcode Scanner" installiert, sollte sich diese noch nicht auf dem Smartphone befinden.

Zum automatischen erstellen eines Kontos einfach die Kamera des Smartphone in den Bereich des ausgedruckten oder am Bildschirm ausgegeben QR-Code halten.

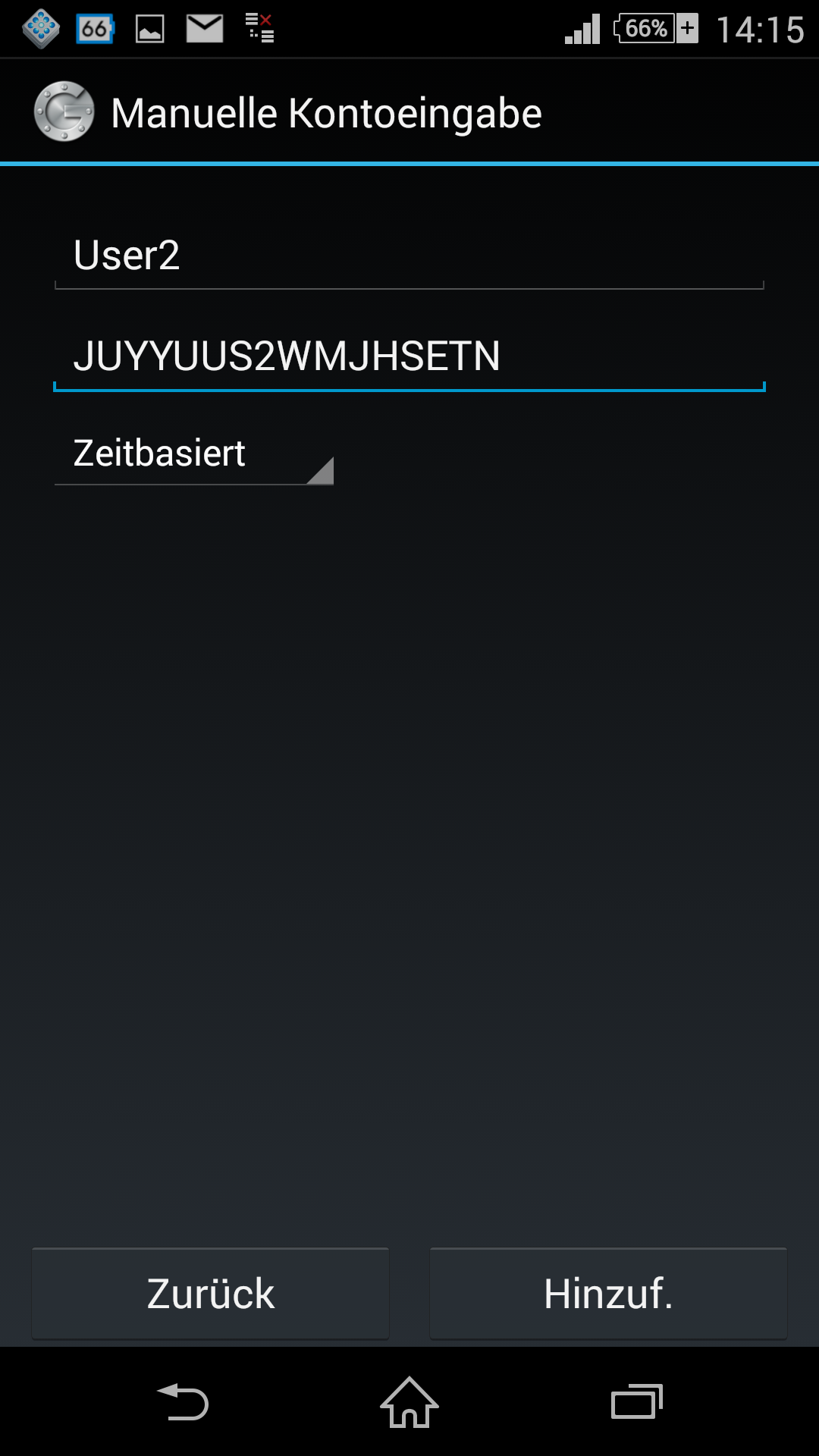

Soll der QR-Code nicht gescannt werden, können die Daten unter Schlüssel eingeben, manuell eingegeben werden. Es muss hierbei Zeitbasiert gewählt werden.

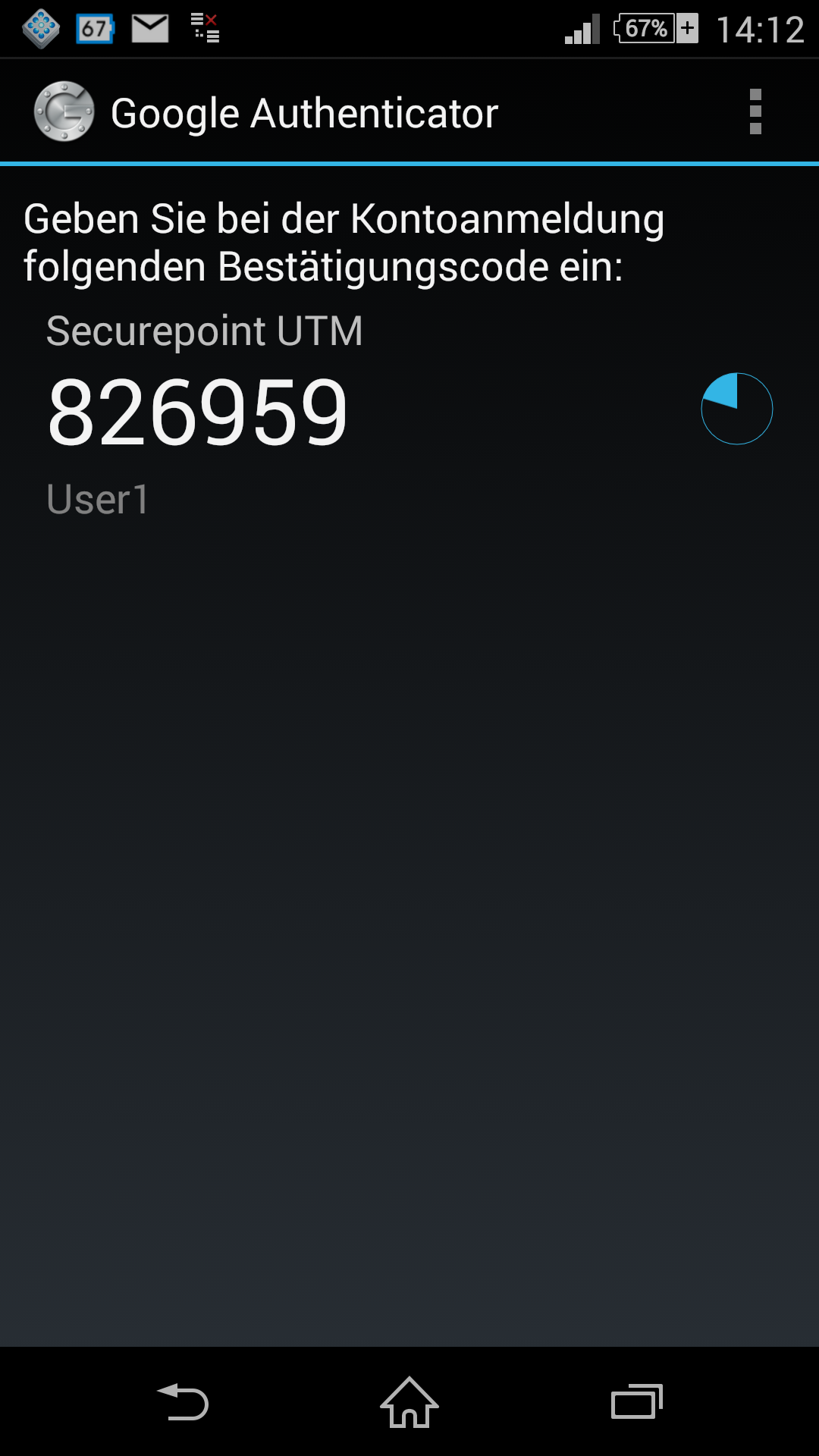

Im folgenden Fenster wird dann das Konto mit dem OTP-Code angezeigt.

Dieser ändert sich alle 30 Sekunden.

Die Zeitanzeige rechts gibt einen Überblick, wie lange dieses OTP-Passwort noch aktiv ist.

Nutzung eines Hardware Tokens

Auch die Nutzung eines Hardware Token ist möglich.

Dabei sollte es sich um einen RFC 6238 kompatiblen Passwort Generator handeln.

Von unserer Seite wird derzeit der Feithan OTP c200 unterstützt.

Vom Lieferanten wird dazu ein Download-Link für den HEX Code versendet, der wie oben beschrieben beim Benutzer hinterlegt werden muss.

Folgende Parameter müssen dabei verwendet werden:

- SHA Algorithmus: SHA1

- Zeitintervall: 30 Sekunden

Bei der ID handelt es sich um eine Seriennummer des Tokens, beim Key um einen 32 bis 40 Zeichen langen Code wie in der Abbildung zu sehen. (Hier mit einem Zeitintervall von 60 Sekunden.)

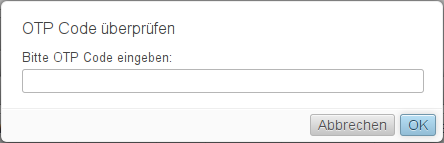

OTP überprüfen

Mit kann getestet werden, ob das OTP, das über die App generiert wird, auch funktioniert.

In dem neu geöffneten Fenster wird das Passwort eingegeben, das die App zu diesem Benutzer anzeigt und auf geklickt.

Bitte OTP Code eingeben OTP Code

Wenn alles korrekt eingerichtet ist, erscheint eine entsprechende Meldung.

Info: Bei lokal angelegten Benutzern muss eine Benutzergruppe ausgewählt sein. Welche Berechtigung diese hat, ist nicht entscheidend.

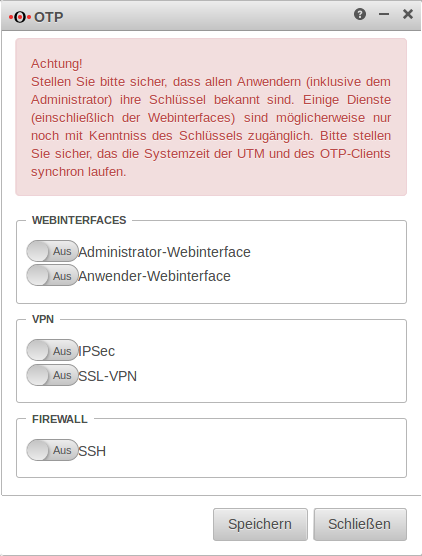

OTP den Anwendungen zuweisen

Unter kann ausgewählt werden bei welchen Anwendungen sich die sich die Benutzer zusätzlich mit dem One-Time-Passwort authentifizieren sollen.

Aus Administrator-Webinterface

Aus Anwender-Webinterface

Aus IPSec

Aus SSL-VPN

Aus SSH (Konsole)

OTP benutzen

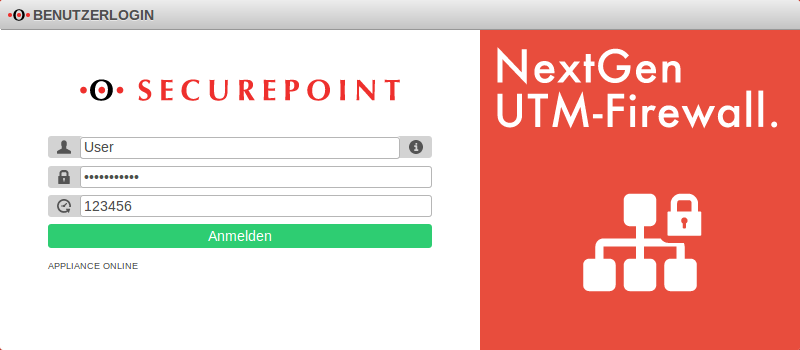

Webinterface

Bei einem Login auf das Administrations- oder User-Webinterface gibt es nun ein weiteres Authentifikationsfeld für den OT-Code.

Hier wird zusätzlich zum Benutzernamen und Passwort, der generierte Code eingetragen.

VPN

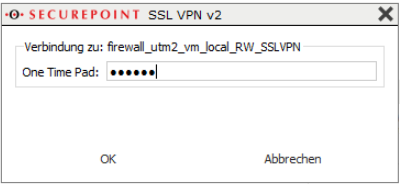

Wenn die Gegenstelle ein separates übermitteln des OTP-Kennwortes erlaubt (UTM ab Version 11.8), kann wie folgt vorgegangen werden:

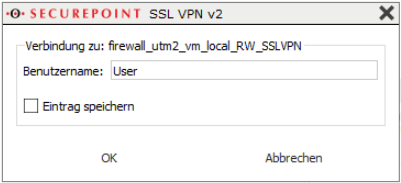

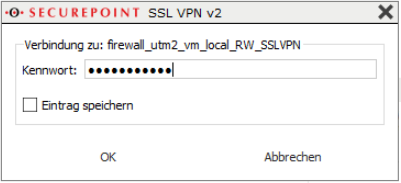

Starten der SSL-VPN Verbindung auf dem Client (Unter Windows: Doppelklick auf das Schloss-Symbol in der Taskleiste).

Aufbau der Verbindung mit Klick auf ![]()

Die Verbindung wird in drei Schritten Aufgebaut:

Wenn OTP im Zusammenhang mit einer SSL-VPN oder Xauth-VPN Verbindung eingesetzt wird und die Gegenstelle die separate Übermittlung des OTP-Codes nicht unterstützt, muss bei der Passwortabfrage der OTP-Code ohne Leerzeichen direkt hinter dem Benutzerkennwort eingetragen werden.

Diese Variante steht nicht in den UTM-Versionen 11.8.0 bis 11.8.3.4 zur Verfügung.

Beispiel:

- Passwort:

- insecure

- OTP:

- 123456

- Kennwort

- insecure123456

Das Speichern des Kennworts im SSL-VPN Client ist nicht möglich, da sich das zu übergebene Passwort aus dem statischen Benutzer-Passwort und dem OTP zusammensetzt.

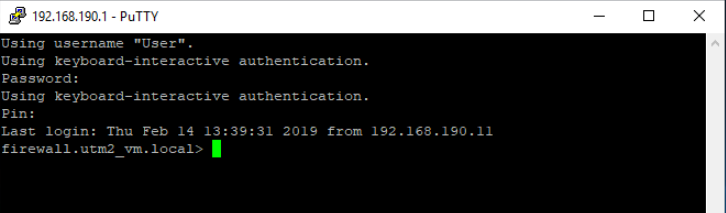

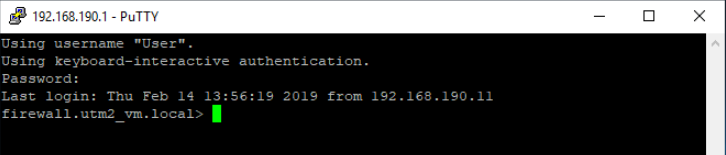

SSH-Verbindung

Wenn der Zugriff mit einer SSH-Konsole und OTP genutzt wird, wird der OTP-Code in einer separaten Zeile Pin abgefragt.

Wenn der Zugriff mit einer SSH-Konsole und OTP genutzt wird und die Gegenstalle kein separates übermitteln des OTP-Codes erlaubt, wird der OTP-Code ohne Leerzeichen direkt nach dem Benutzerkennwort eingegeben.

Diese Variante steht nicht in den UTM-Versionen 11.8.0 bis 11.8.3.4 zur Verfügung.

Beispiel:

- Passwort in UTM:

- insecure

- OTP:

- 123456

- Passwort

- insecure123456