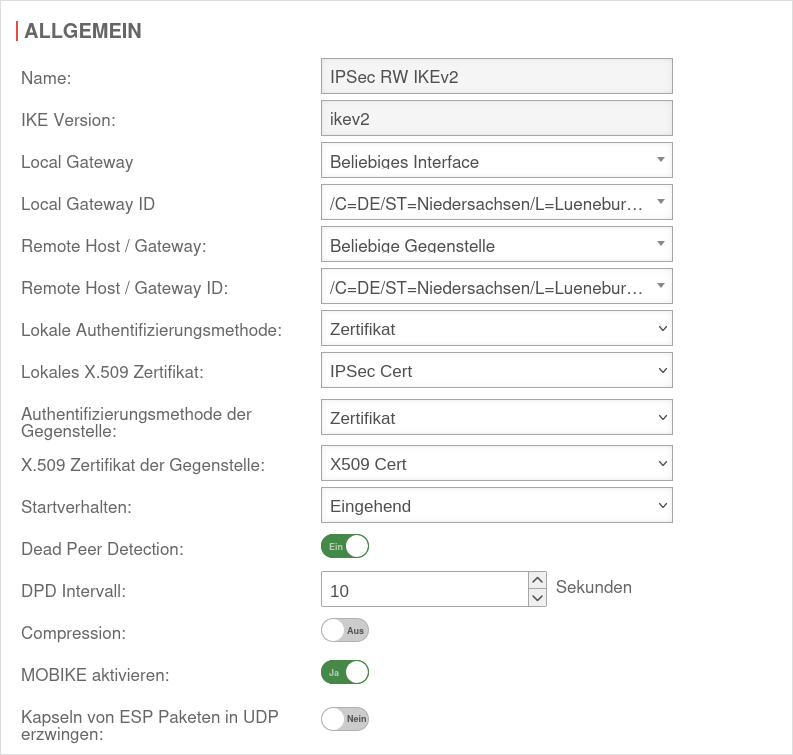

Phase 1 | |||

Reiter Verbindungen Schaltfläche AllgemeinReiter Allgemein | |||

| Beschriftung | Wert | Beschreibung |  |

|---|---|---|---|

| Beliebige Remote-Adressen erlauben | Ein Default |

Diese Option deaktivieren für Site to Site-Verbindungen mit DynDNS-Hosts, wenn mehrere IPsec-Verbindungen mit a priori unbekannten Adressen (DynDNS S2S, Roadwarrior) konfiguriert sind. | |

| Startverhalten | Der Tunnel wird von der UTM initiiert, auch wenn keine Pakete gesendet werden. Eingehende Anfragen werden entgegen genommen. | ||

| Die UTM nimmt eingehende Tunnelanfragen entgegen. Ausgehend wird keine Verbindung erstellt. | |||

| Der Tunnel wird von der UTM nur dann initiiert, wenn Pakete gesendet werden sollen. | |||

| Deaktiviert den Tunnel | |||

| Ein | Überprüft in einem festgelegtem Intervall, ob der Tunnel noch besteht. Wurde der Tunnel unerwartet beendet, werden die SAs abgebaut. (Nur dann ist es auch möglich einen neuen Tunnel wieder herzustellen.) | ||

| 1 Neu ab 12.2.3 |

30 Sekunden | Zeitraum, bevor der Zustand unter Startverhalten wieder hergestellt wird Hier werden die gleichen Werte verwendet, wie für normale Pakete. | |

| DPD Intervall Neu ab 12.2.3 |

10 Sekunden | Intervall der Überprüfung | |

| Aus | Kompression wird nicht von allen Gegenstellen unterstützt | ||

| Reiter Einstellungen, die in der UTM und im Client identisch sein müssen: | |||

| Beschriftung | Default-Werte UTM | Default-Werte NCP-Client | [[Datei: ]] |

| Verschlüsselung: | AES 128 Bit | ||

| Authentifizierung: | Hash: SHA2 256 Bit | ||

| Diffie-Hellman Group: | IKE DH-Grupe: DH2 (modp1024) | ||

| Reiter Weitere Einstellungen: | |||

| Beschriftung | Wert | Beschreibung | |

| Strict: | Aus | Die konfigurierten Parameter (Authentisierungs- und Verschlüsselungsalgorithmen) werden bevorzugt für Verbindungen verwendet | |

| Ein | Es werden keine weiteren Proposals akzeptiert. Eine Verbindung ist nur mit den konfigurierten Parametern möglich. | ||

| IKE Lifetime: | Gültigkeitsdauer der Security Association: Vereinbarung zwischen zwei kommunizierenden Einheiten in Rechnernetzen. Sie beschreibt, wie die beiden Parteien Sicherheitsdienste anwenden, um sicher miteinander kommunizieren zu können. Beim Einsatz mehrerer Dienste müssen auch mehrere Sicherheitsverbindungen aufgebaut werden. (Quelle: Wikipedia 2022) in Phase 1 | ||

| Anzahl der Versuche, um die Verbindung herzustellen (initial oder nach Abbruch) Bei E2S-Verbindungen (Roadwarrior) kann die Einstellung 3 mal vermeiden, daß endlos versucht wird eine Verbindung zu nicht korrekt abgemeldeten Geräten herzustellen | |||

Phase 2 | |||

Reiter Verbindungen Schaltfläche AllgemeinReiter Allgemein : Einstellungen, die in der UTM und im Client identisch sein müssen: | |||

| Beschriftung | Default-Werte UTM | Default-Werte NCP-Client | [[Datei: ]] |

| Verschlüsselung: | AES 128 Bit | ||

| Authentifizierung: | SHA2 256 Bit | ||

| DH-Gruppe (PFS): | keine | ||

| Schlüssel-Lebensdauer | Schlüssel Lebensdauer in Phase 2 | ||

| Austausch-Modus | Main Mode (nicht konfigurierbar) | Aggressive Mode (IKEv1) Die UTM unterstützt aus Sicherheitsgründen keinen Aggressive Mode. | |

Reiter Allgemein: Weitere Einstellungen | |||

| Beschriftung | Wert | Beschreibung | |

| Nein | |||

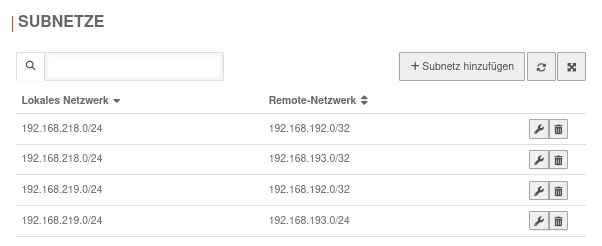

| Subnetzkombinationen gruppieren: 2 |

Ja |

Sind auf lokaler Seite oder auf der Gegenstelle mehr als ein Netz konfiguriert, wird bei Deaktivierung für jede Subnetzkombination eine eigene SA ausgehandelt. Dies hat besonders bei mehreren Subnetzen viele Subnetzkombinationen und damit viele SAs zur Folge und führt durch das Design des IPSec-Protokolls zu Limitierungen und zu Einbußen in der Stabilität der Verbindungen. | |

SubnetzeReiter Subnetze 2 | |||

| Szenario: Alle Subnetze haben untereinander Zugriff

Mit einem SSH-Login als root lässt sich das Verhalten besonders gut nachvollziehen.

|

| ||

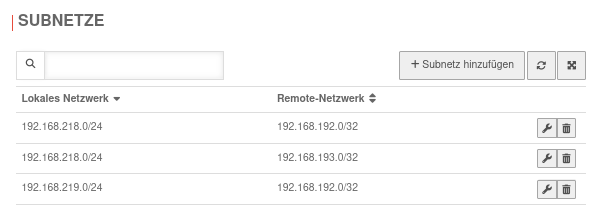

| Szenario: Nicht alle Subnetze dürfen auf jedes Netz der Gegenstelle zugreifen

Wird in Phase zwei ein lokales Netzwerk nicht mit allen remote Netzwerken (oder ein remote Netzwerk nicht mit allen lokalen) verbunden, wird das bei aktiver Option Subnetkombiantionen gruppieren nicht berücksichtigt! Durch die Option Subnetzkombinationen gruppieren werden alle lokalen Netzwerke mit allen remote Netzwerken verbunden!

Portfilterregeln ermöglichen es, den Zugriff zu steuern.

Mit einem SSH-Login als root lässt sich das Verhalten besonders gut nachvollziehen.

|

| ||

|

Detaillierte Hinweise zum Troubleshooting finden sich im Troubleshooting-Guide

| |||

UTM/VPN/IPSec-Phase1-2

Aus Securepoint Wiki