}}

Letzte Anpassung zur Version: 12.3.6 (03.2023)

- Erweiterte TLS-Einstellungen

- Notwendige Portfilterregel hinzugefügt (02.2023)

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Verwendungszweck

Mit einem Reverse-Proxy kann man aus dem Internet heraus, den Zugriff auf die "internen" Webserver steuern. Im Gegensatz zu einer Portweiterleitung, können über den Reverse-Proxy dedizierte Filterregeln erstellt werden. Zudem können, bei nur einer öffentlichen IP-Adresse, mehrere interne Webserver anhand der Domäne angesprochen werden.

Ein weiteres Highlight bietet das Load-Balancing. Server können zu Gruppen zusammen gefasst werden, auf die die Anfragen dann mit dem gewählten Algorithmus (z.B. Round-Robin) verteilt werden.

Voraussetzungen

Für die Beispielkonfiguration werden folgende Werte angenommen:

- Webserver mit der privaten IP: 10.1.0.150

- Domäne: www.ttt-point.de

Vorbereitungen

- Achtung:

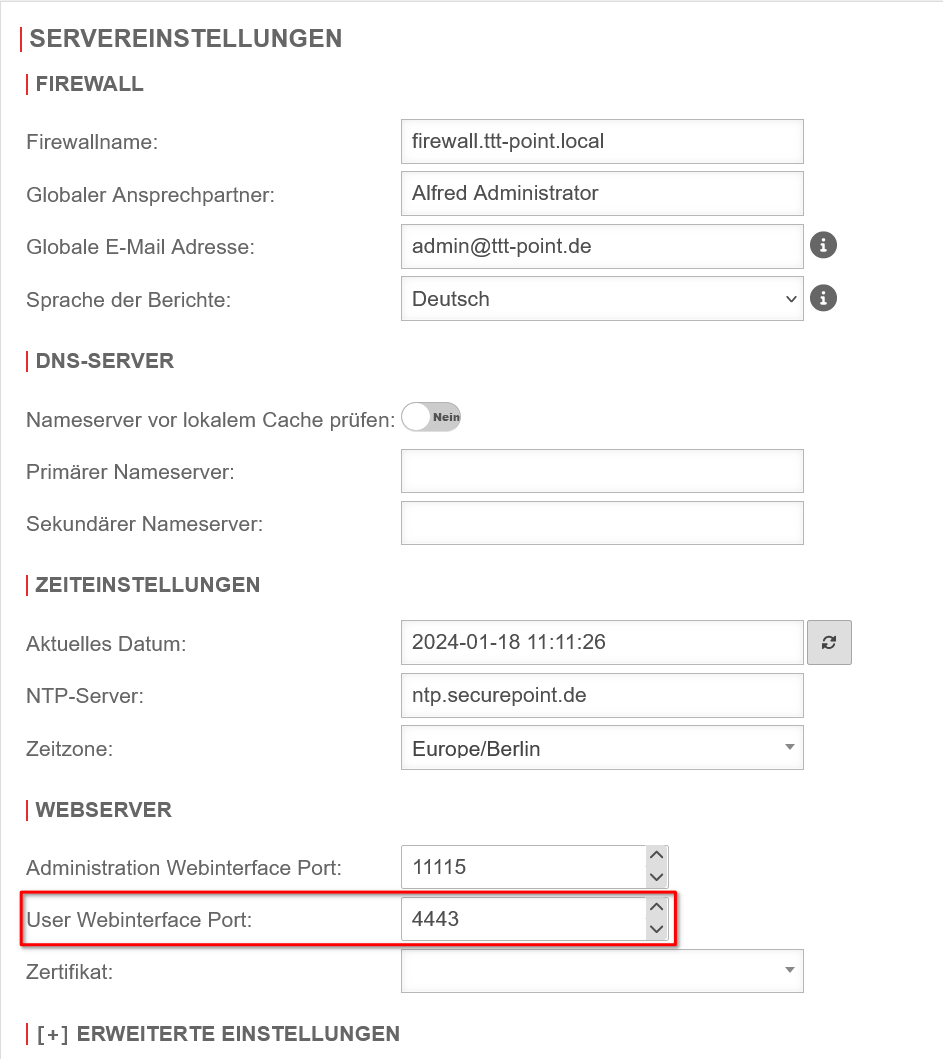

Soll der Zugriff auch auf den Webserver über https erfolgen, so muss zuerst der Port des Userinterfaces umgelegt werden.

In der Werkseinstellung ist der Port 443 für https schon vom User-Webinterface der UTM belegt. Dieser muss dann auf einen anderen Port umgelegt werden.

Die Einstellungen dazu befinden sich im Menü Bereich Servereinstellungen im Abschnitt

- Für https benötigt der Reverse-Proxy ein Zertifikat damit er die verschlüsselte Verbindung entgegen nehmen kann

- Hierzu wird unter ein Zertifikat benötigt

In diesem Beispiel wird ein Wildcard-Zertifikat *.ttt-point.de verwendet.

Assistent

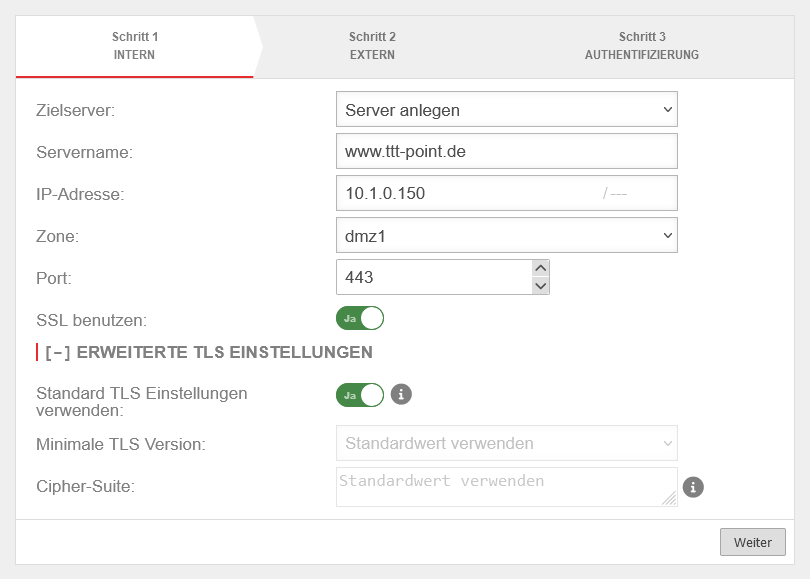

Schritt 1 - Intern

Unter kann über die Schaltfläche im Header der Assistent geöffnet werden.

| Beschriftung | Wert | Beschreibung | [[Datei: ]] |

|---|---|---|---|

| Zielserver | Ist der Host schon als Netzwerkobjekt angelegt, kann dieser im Dropdown Menü direkt ausgewählt werden. | ||

| 443 | Der Webserver soll über eine Verschlüsselte Verbindung angesprochen werden. | ||

| SSL benutzen | Ein | Legt fest, ob SSL verwendet werden kann | |

| Zielserver | Sollte der Exchange Server noch nicht als Netzwerkobjekt existieren, kann er über den Auswahlpunkt im Assistenten angelegt werden. |  | |

| Servername | www.ttt-point.de | Name des Netzwerkobjektes. Der Servername des Netzwerkobjekts kann bei der Neuanlage frei gewählt werden, darf jedoch noch nicht bei anderen Objekten in Verwendung sein. Eine sinnvolle Namenskonventionen sollte berücksichtigt und eingehalten werden. Da hier für den Webserver mit der Homepage die Verbindung konfiguriert und das Ziel später auch als "www.ttt-pint.de" zu erreichen sein soll, wird diese Bezeichnung auch für das Netzwerkobjekt verwendet. | |

| IP-Adresse | 10.1.0.150/--- | IP-Adresse des Webservers | |

| Zone des Netzwerkobjektes. Die Zone wird automatisch eingetragen, wenn die IP-Range der UTM bekannt ist. | |||

| 443 | Der Webserver soll über eine Verschlüsselte Verbindung angesprochen werden. | ||

| SSL benutzen | Ein (: aus) | Legt fest, ob SSL verwendet werden kann | |

Erweiterte Einstellungen Neue Konfigurations-Optionen ab v12.3.6

Diese TLS Einstellungen gelten für die Verbindung zwischen dieser Appliance und dem (lokalen) Server.

Für TLS Einstellungen zwischen den Clients und dieser Appliance gelten die Einstellungen im Dialog Bereich Reverse-Proxy | |||

| Standard TLS Einstellungen verwenden: | Ja | Lässt nur Verbindungen mit TLS 1.2 oder 1.3 zu | |

| Minimale TLS Version | Es lassen sich die veralteten TLS-Versionen 1.1 und 1.0 auswählen | ||

| Standardwert verwenden | Um direkt ein OpenSSL Sicherheitslevel zu verwenden, kann die Notation @SECLEVEL=N im Cipherstring verwendet werden, wobei N für das gewählte Level von 0 bis 5 steht. | ||

|

10 9 4 10 10 5

Schritt 2 - ExternEingehende Verbindung definieren | |||

| Externer Domainname: | www.ttt-point.de | Hier wird eingetragen, wie der Server hinter der UTM angesprochen wird. |

[[Datei: ]] |

| Modus | Zu nutzender Modus | ||

| 443 | Port für den SSL-Proxy des entsprechenden Servers | ||

| SSL-Zertifikat | Das zuvor angelegte Wildcard-Zertifikat (siehe Abschnitt: Vorbereitungen) | ||

Schritt 3 - Extern (Global) | |||

| Authentifizierung weiterleiten: | Leitet fixe Zugangsdaten (hier: Keine) an den Reverse Proxy weiter. Der Proxy soll keine Authentifizierung durchführen |

[[Datei: ]] | |

| Anmeldename | |||

| Passwort | |||

| Authentifizierung | Authentifizierung ist bei einem Webserver, der die öffentliche Homepage vorhält nicht sinnvoll. | ||

|

| |||

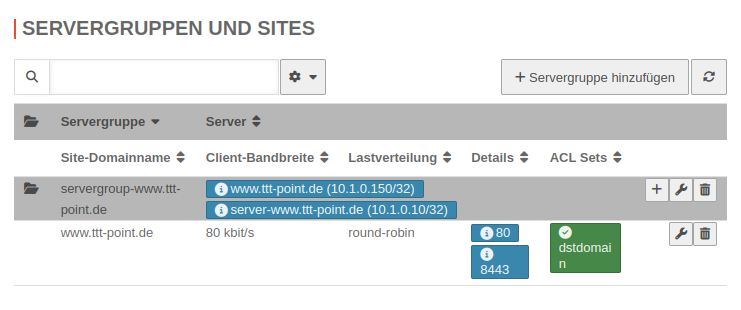

| Die Anordnung in Servergruppen ermöglicht es, verschiedene Beziehungen im Reverse Proxy darzustellen: |  | ||

| Mit der Schaltfläche lässt sich die Servergruppe erweitern notemptyNeu ab v12.7.0 und unter Server lassen sich die einzelnen Server mit der Schaltfläche bearbeiten. | [[Datei: ]] | ||

| Über ACLs lassen sich Zugriffsrechte zuweisen. |  | ||

| Filter auf den Header des Clients Es muss der Name des Headers und der Regex, der auf den Wert des Headers matcht übergeben werden | |||

| Gibt die Quell IP des Clients in CIDR Notierung an | |||

| Gibt die Domäne/IP des Ziel-Servers an | |||

| Regex auf die Ziel-Domäne | |||

| Gibt die Domäne des Absenders an | |||

| Regex auf die Quell-Domäne. Die Quell-Domäne wird über einen Reverse IP Lookup ermittelt (via IP-Adresse des Clients) | |||

| Ein Regex Ausdruck, der auf die URL hinter der Ziel-Domäne matcht | |||

| protoProtokoll | |||

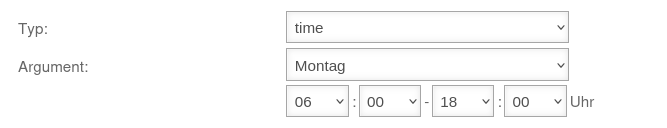

| Definiert einen Zeitraum, zu dem die Webseite aufgerufen werden kann S - Sonntag

M - Montag | |||

| Bei einer vorhandenen Servergruppe kann über die Schaltfläche ein Site hinzugefügt werden. notemptyNeu ab v14.1.1

Falls ungültige Konfigurationen vorliegen, werden diese mit einer Warnung () versehen. Beim Hovern über diese Warnung wird außerdem eine kurze Beschreibung des Problems gezeigt. |

[[Datei: ]] | ||

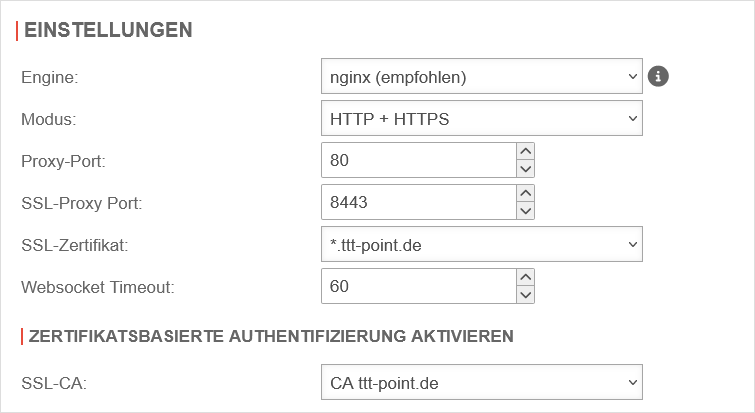

Einstellungen Einstellungen

| |||

| Hier kann festgelegt werden ob HTTP/HTTPS oder beides verwendet werden soll, die Ports sowie das Zertifikat für den entsprechenden Server. |  | ||