Letzte Anpassung zur Version: 2.3.13 (04.2025)

- Windows VPN-Profile können als Roadwarrior verwendet werden

notemptyDieser Artikel bezieht sich auf eine Beta-Version

notemptyVPN-Konfigurationen in der USC erfordern eine UTM v14.0 oder höher.

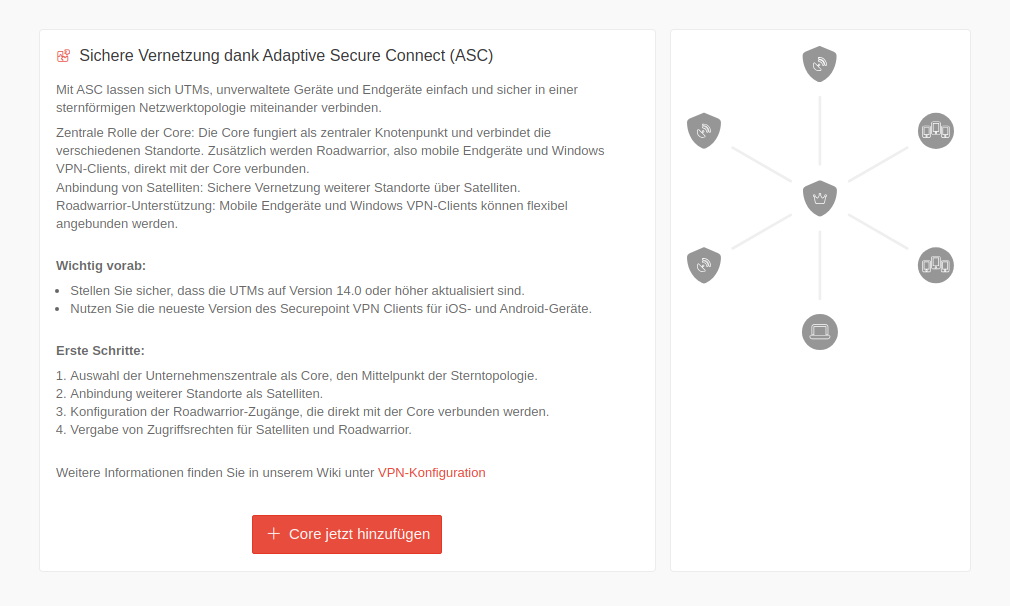

Einleitung

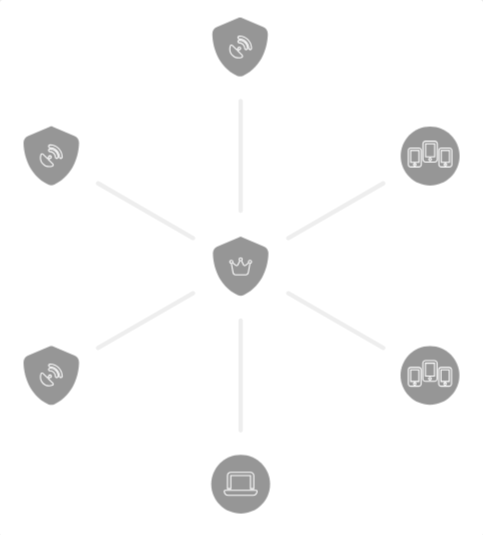

- Die VPN-Konfiguration ermöglicht die einfache Vernetzung von UTMs über eine sternförmige Netzwerktopologie

- Im Zentrum steht eine Core-UTM, die als zentraler Knotenpunkt fungiert.

Von hier aus können mehrere Standorte über Satelliten-UTMs sicher miteinander verbunden werden. - Zusätzlich können Gruppen von mobilen Endgeräten als Roadwarrior angebunden werden

Erste Konfigurationsschritte:

- Auswahl der Unternehmenszentrale als Core-UTM.

Sie bildet das Zentrum der Sterntopologie. - Anbindung weiterer UTMs anderer Standorte als Satelliten

- Konfiguration der Roadwarrior für mobile Endgeräte

Konfiguration der Core-UTM

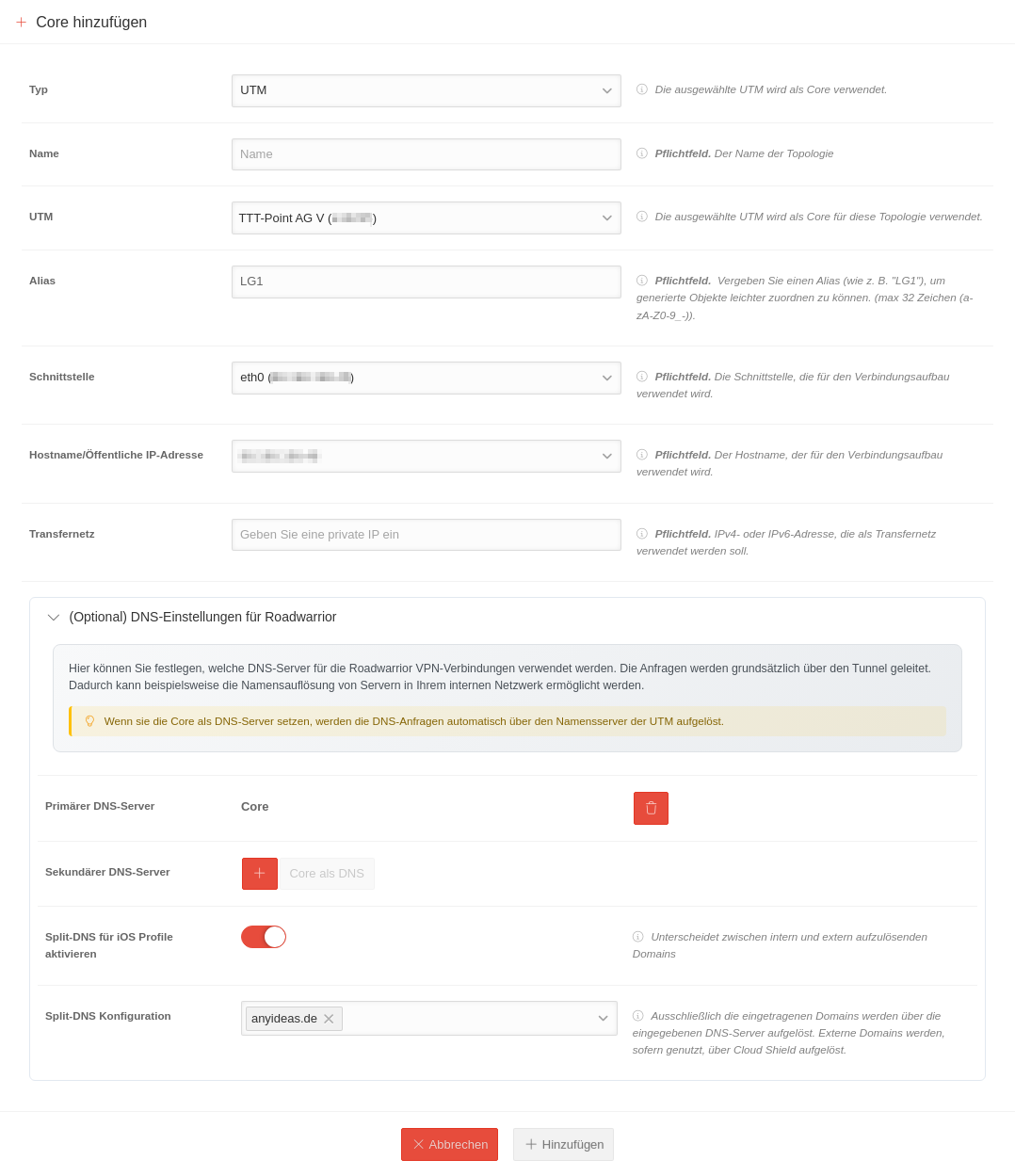

Core-UTM hinzufügen

| Core jetzt hinzufügen Öffnet den Dialog zum Hinzufügen einer Core-UTM. |  | |||||||||||||||

| Es ist möglich mehrere Core-UTMs zu haben. Jede Core-UTM wird in eine Topologie Topology 1 zugeordnet Default Bezeichnung und es wird durchnummeriert

Soll eine weitere Core-UTM und damit eine weitere Topologie hinzugefügt werden geschieht dies mit der Schaltfläche Topologie hinzufügen

| ||||||||||||||||

| Beschriftung | Wert | Beschreibung |  | |||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Typ | UTM | Als Typ UTM auswählen | ||||||||||||||

| Name Pflichtfeld |

Name | Name der Topologie | ||||||||||||||

| UTM | TTT-Point AG V | Liste an verfügbaren UTMs, die als Core-UTM ausgewählt werden können. Es stehen ausschließlich die UTMs zur Auswahl, die über eine öffentliche IP-Adresse verfügen, mit dem Portal verbunden und online sind. UTMs, die mit dem Portal verbunden sind, aber offline sind, oder deren Version nicht kompatibel sind, werden im Listenabschnitt nicht verfügbar aufgelistet. Die nächsten Schritte werden erst nach der Auswahl einer UTM eingeblendet. | ||||||||||||||

| Alias Pflichtfeld |

LG1 | Es muss ein Alias für die Core-UTM vergeben werden, um generierte Objekte dieser UTM zuordnen zu können. | ||||||||||||||

| Schnittstelle Pflichtfeld |

eth0 (203.113.0.113) | Die Schnittstelle der Core-UTM, die für den Verbindungsaufbau verwendet werden soll. Per Default wird die erste Schnittstelle, die mit dem Internet verbunden ist, verwendet. | ||||||||||||||

| Hostname / Öffentliche IP-Adresse Pflichtfeld |

203.113.0.113 | Der Hostname, oder die öffentliche IP-Adresse, die für den Verbindungsaufbau verwendet wird. Per Default wird die öffentliche IP-Adresse der Internetschnittstelle der UTM verwendet. | ||||||||||||||

| Transfernetz Pflichtfeld |

192.168.20.0/24 | Private IPv4- oder IPv6-Adresse, die als Transfernetz verwendet werden soll. | ||||||||||||||

| (Optional) DNS-Einstellungen für Roadwarrior | ||||||||||||||||

| Hier kann festgelegt werden, welche DNS-Server für die Roadwarrior VPN-Verbindungen verwendet werden sollen. Die Anfragen werden grundsätzlich über den Tunnel geleitet. Dadurch kann beispielsweise die Namensauflösung von Servern im verwendeten internen Netzwerk ermöglicht werden. | ||||||||||||||||

| Primärer DNS-Server (Optional) | DNS-Server hinzufügen | Es können hier DNS-Server im Netzwerk der Core-UTM ausgewählt werden, damit die Namensauflösung für die Roadwarrior-Clients funktioniert. Es werden in den Roadwarrior-Pools automatisch Regeln angelegt. | ||||||||||||||

| Core als DNS | Die Core-UTM wird als DNS-Server verwendet. Es wird dann Core angezeigt notemptyWenn die Core-UTM als DNS-Server gesetzt wird, werden die DNS-Anfragen automatisch über den Namensserver der UTM aufgelöst. | |||||||||||||||

| Netzwerkobjekt Nicht bei Core als DNS |

Bitte wählen Sie ein Netzwerkobjekt aus | Auswahl eines Netzwerkobjektes, das einem DNS-Server zugeordnet ist. | ||||||||||||||

Falls kein passendes Netzwerkobjekt vorhanden ist, kann über die Hinzufügen-Schaltfläche ein neues angelegt werden.

| ||||||||||||||||

| Dienst Nicht bei Core als DNS |

Auswahl des Dienstes bzw. der Dienstgruppe, die DNS ermöglicht macht. | |||||||||||||||

Falls kein passender Dienst vorhanden ist, kann über die Hinzufügen-Schaltfläche ein neuer angelegt werden.

| ||||||||||||||||

| Split-DNS für iOS Profile aktivieren Wird erst eingeblendet, wenn ein DNS-Server ausgewählt wurde notemptyNeu ab: 2.8 |

Wenn aktiviert kann Split-DNS für iOS Profile verwendet werden.

Es wird zwischen internen und externen aufzulösenden Domains unterschieden. | |||||||||||||||

| Split-DNS Konfiguration Wird erst eingeblendet, wenn Split-DNS für iOS Profile aktiviert ist notemptyNeu ab: 2.8 |

Domains hinzufügen |

| ||||||||||||||

| Mit der Schaltfläche DNS hinzufügen wird der DNS-Server hinzugefügt. | ||||||||||||||||

| Fügt die UTM als Core-UTM hinzu. Erst wenn alle Einträge ausgefüllt sind, wird die Schaltfläche UTM hinzufügen aktiv. | ||||||||||||||||

| Anschließend muss mit der Schaltfläche Veröffentlichen diese Konfiguration nutzbar gemacht werden. | ||||||||||||||||

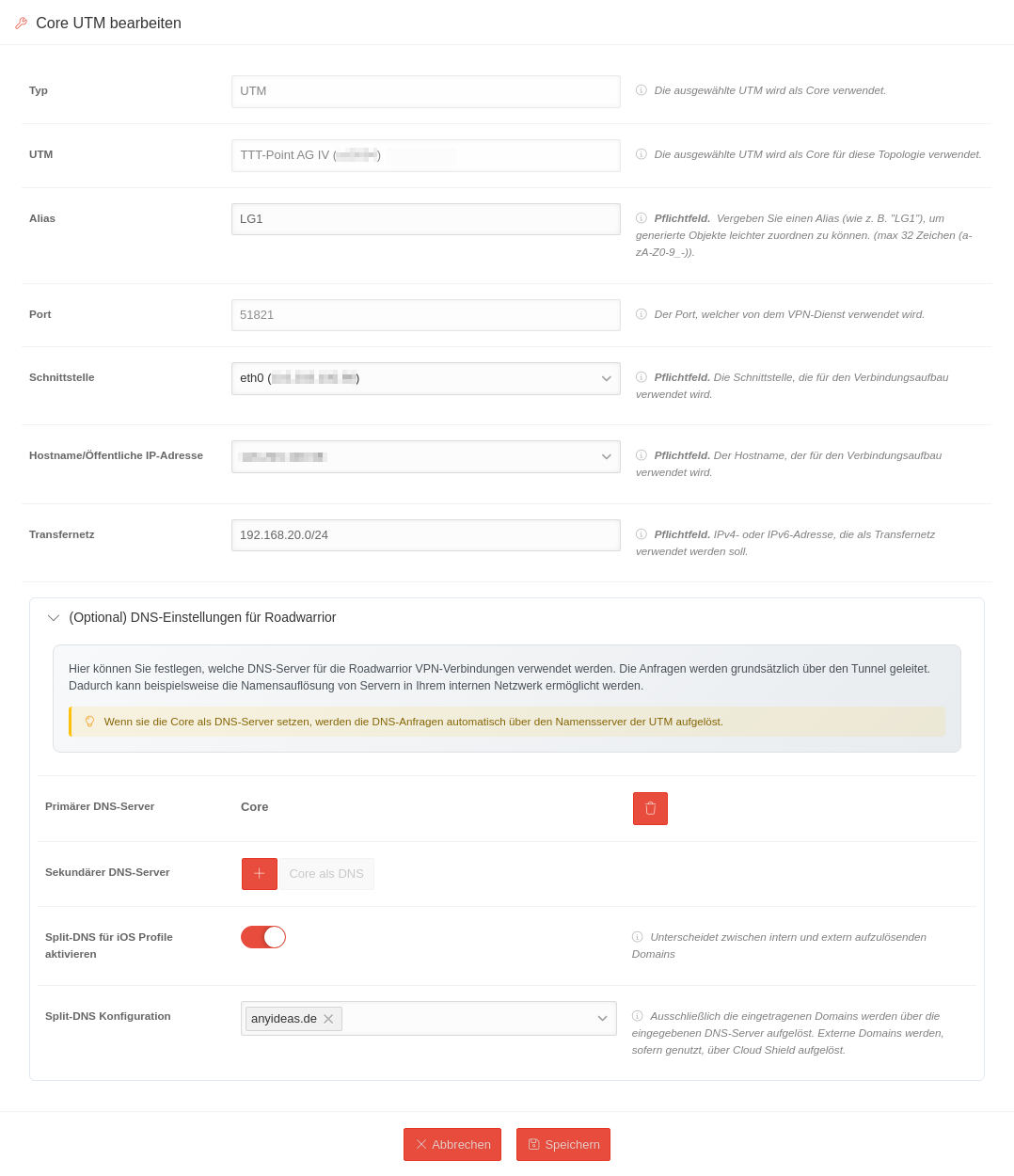

Core-UTM bearbeiten

| Eine aktive, verbundene Core-UTM lässt sich über die Schraubenschlüssel-Schaltfläche bearbeiten. | ||||||||||||||||

| Beschriftung | Wert | Beschreibung |  | |||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Name | Name | Name der Topologie | ||||||||||||||

| UTM | TTT-Point AG IV | Die UTM, die als Core-UTM dient, kann nachträglich nicht geändert werden. | ||||||||||||||

| Alias Pflichtfeld |

LG1 | Es muss ein Alias für die Core-UTM vergeben werden, um generierte Objekte dieser UTM zuordnen zu können. | ||||||||||||||

| Port | 51820 | Anzeige des Ports, der vom VPN-Dienst verwendet wird. Kann nicht geändert werden. | ||||||||||||||

| Schnittstelle | eth0 (203.113.0.113) | Die Schnittstelle, die für den Verbindungsaufbau verwendet wird. | ||||||||||||||

| Hostname / Öffentliche IP-Adresse | 203.113.0.113 | Der Hostname bzw. die öffentliche IP-Adresse, die für den Verbindungsaufbau verwendet wird. | ||||||||||||||

| Transfernetz | 192.168.20.0/24 | IPv4- oder IPv6-Adresse, die als Transfernetz verwendet werden soll. | ||||||||||||||

| (Optional) DNS-Einstellungen für Roadwarrior | ||||||||||||||||

| Hier kann festgelegt werden, welche DNS-Server für die Roadwarrior VPN-Verbindungen verwendet werden sollen. Die Anfragen werden grundsätzlich über den Tunnel geleitet. Dadurch kann beispielsweise die Namensauflösung von Servern im verwendeten internen Netzwerk ermöglicht werden. | ||||||||||||||||

| Primärer DNS-Server (Optional) | DNS-Server hinzufügen | Es können hier DNS-Server im Netzwerk der Core-UTM ausgewählt werden, damit die Namensauflösung für die Roadwarrior-Clients funktioniert. Es werden in den Roadwarrior-Pools automatisch Regeln angelegt. | ||||||||||||||

| Core als DNS | Die Core-UTM wird als DNS-Server verwendet. Es wird dann Core angezeigt notemptyWenn die Core-UTM als DNS-Server gesetzt wird, werden die DNS-Anfragen automatisch über den Namensserver der UTM aufgelöst. | |||||||||||||||

| Netzwerkobjekt Nicht bei Core als DNS |

Bitte wählen Sie ein Netzwerkobjekt aus | Auswahl eines Netzwerkobjektes, das einem DNS-Server zugeordnet ist. | ||||||||||||||

Falls kein passendes Netzwerkobjekt vorhanden ist, kann über die Hinzufügen-Schaltfläche ein neues angelegt werden.

| ||||||||||||||||

| Dienst Nicht bei Core als DNS |

Auswahl des Dienstes bzw. der Dienstgruppe, die DNS ermöglicht macht. | |||||||||||||||

Falls kein passender Dienst vorhanden ist, kann über die Hinzufügen-Schaltfläche ein neuer angelegt werden.

| ||||||||||||||||

| Split-DNS für iOS Profile aktivieren Wird erst eingeblendet, wenn ein DNS-Server ausgewählt wurde notemptyNeu ab: 2.8 |

Wenn aktiviert kann Split-DNS für iOS Profile verwendet werden.

Es wird zwischen internen und externen aufzulösenden Domains unterschieden. | |||||||||||||||

| Split-DNS Konfiguration Wird erst eingeblendet, wenn Split-DNS für iOS Profile aktiviert ist notemptyNeu ab: 2.8 |

Domains hinzufügen |

| ||||||||||||||

| Anschließend muss mit der Schaltfläche Veröffentlichen diese Konfiguration nutzbar gemacht werden. | ||||||||||||||||

Konfiguration der Satellite-UTMs

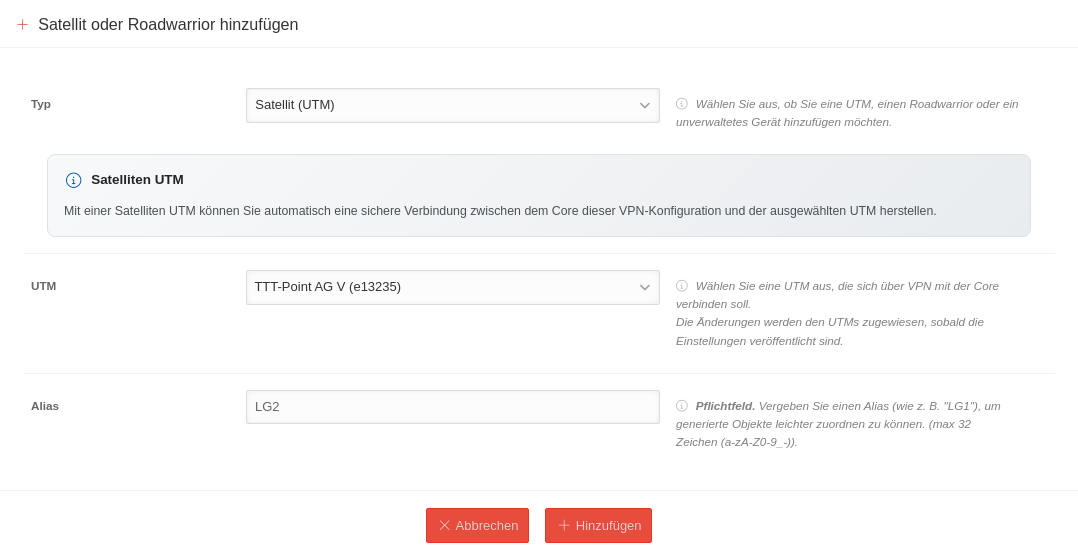

Satellite-UTM hinzufügen

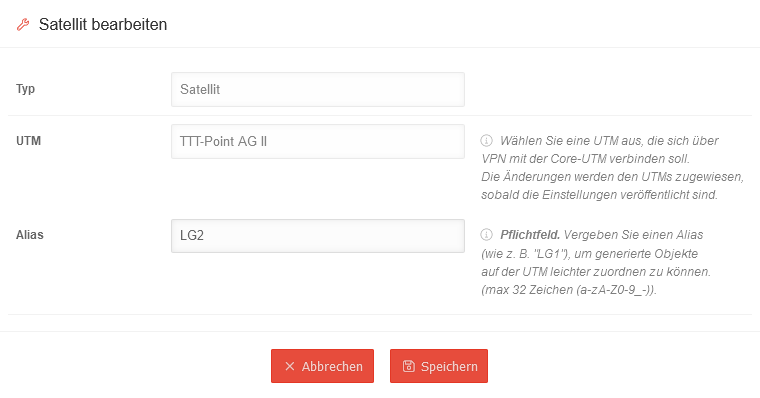

Satellite-UTM bearbeiten

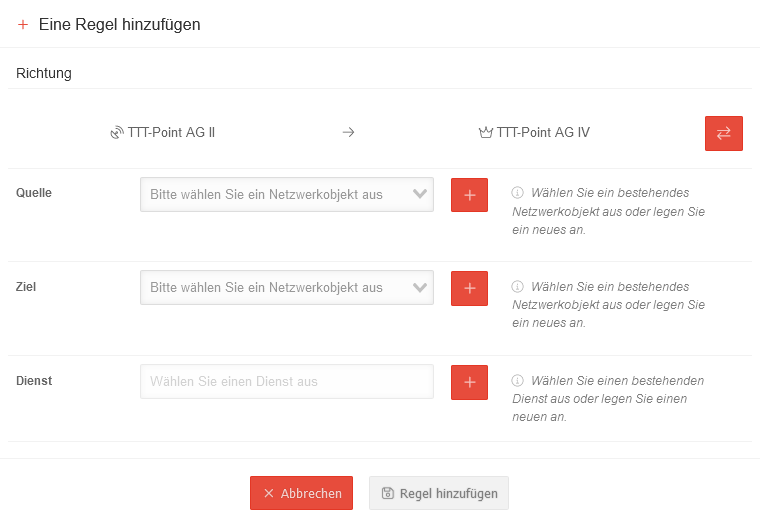

Satellite-UTM Regel hinzufügen

Konfiguration der Roadwarrior

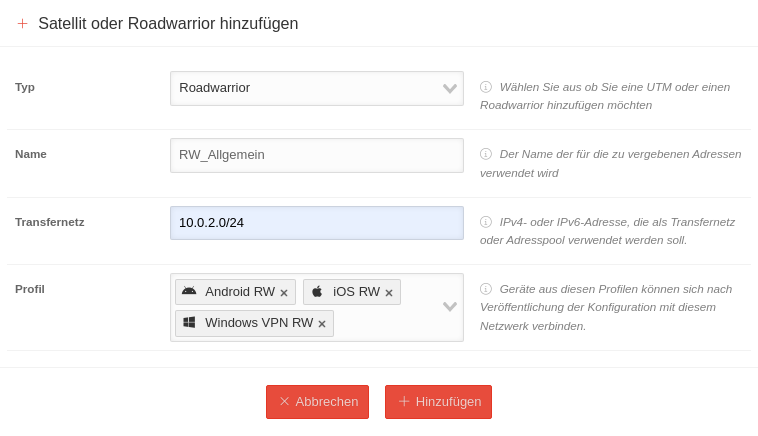

Roadwarrior hinzufügen

| Um einen Roadwarrior hinzuzufügen, wird bei einer aktiven, verbundenen Core-UTM auf die Schaltfläche Satellit / Roadwarrior geklickt. Es öffnet sich ein Dialogfenster, in dem der neue Roadwarrior konfiguriert wird. | |||

| Beschriftung | Wert | Beschreibung |  |

|---|---|---|---|

| Typ | Roadwarrior | Als Typ wird Roadwarrior ausgewählt | |

| Name | RW_Allgemein | Der Name, der für diesen Roadwarrior verwendet werden soll | |

| Transfernetz | 10.0.2.0/24 | Private IPv4- oder IPv6-Adresse eingeben, die als Transfernetz verwendet werden soll. | |

| Profil | Android RW iOS RW Windows VPN RW | Auswahl der Profile. Möglich sind

Geräte aus diesen Profilen können sich nach Veröffentlichung der Konfiguration mit diesem Netzwerk verbinden. | |

| Erst wenn alle Einträge ausgefüllt sind, wird die Schaltfläche Hinzufügen aktiv und dieser Roadwarrior wird dann darüber hinzugefügt. | |||

| Anschließend muss mit der Schaltfläche Veröffentlichen diese Konfiguration übertragen werden. | |||

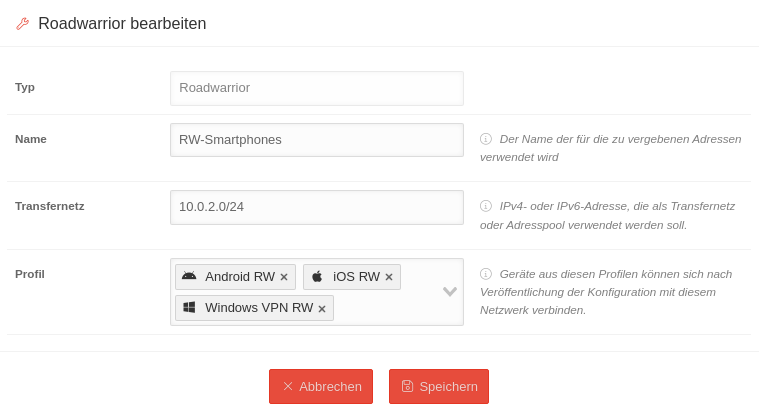

Roadwarrior bearbeiten

| Ein Roadwarrior lässt sich über die Schaltfläche bearbeiten. | |||

| Beschriftung | Wert | Beschreibung |  |

|---|---|---|---|

| Typ | Roadwarrior | Der Typ lässt sich bei einem Roadwarrior nicht ändern. | |

| Name | RW-Smartphones | Der Name, der für diesen Roadwarrior verwendet wird. | |

| Transfernetz | 10.0.2.0/24 | IPv4- oder IPv6-Adresse, die als Transfernetz verwendet werden soll. | |

| Profil | Android RW iOS RW Windows VPN RW | Auswahl der Profile. Möglich sind

Geräte aus diesen Profilen können sich nach Veröffentlichung der Konfiguration mit diesem Netzwerk verbinden. | |

| Anschließend muss mit der Schaltfläche Veröffentlichen diese Konfiguration übertragen werden. | |||

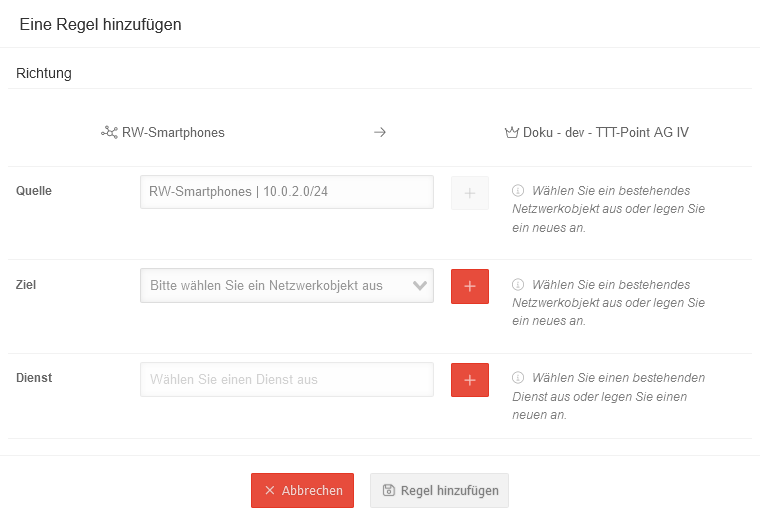

Roadwarrior Regel hinzufügen

| Beschriftung | Wert | Beschreibung |  | |||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Richtung | Roadwarrior Core-UTM | Zeigt die Richtung der Paketfilterregel an (Quelle → Ziel) | ||||||||||||||

| Quelle | Roadwarrior | 10.0.2.0/24 | Die Quelle der Paketfilterregel ist immer der Adresspool des Transfernetzes, in dem sich die Roadwarrior befinden. (Kann nicht geändert werden.) | ||||||||||||||

| Ziel | Bitte wählen Sie ein Netzwerkobjekt aus | Auswahl eines bestehenden Netzwerkobjekts. Es werden bestehende Netzwerkgruppen und Netzwerkobjekte aufgelistet. | ||||||||||||||

Falls kein passendes Netzwerkobjekt vorhanden ist, kann über die Schaltfläche ein neues angelegt werden.

| ||||||||||||||||

| Dienst | Wählen Sie ein Dienst aus | Auswahl eines bestehenden Dienstes. Es werden bestehende Dienstgruppen und Dienste aufgelistet. | ||||||||||||||

| ||||||||||||||||

Übersicht

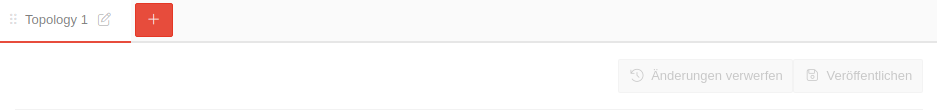

Allgemeine Optionen

| Schaltfläche | Beschreibung |  | |

|---|---|---|---|

| notemptyNeu ab: 2.2 Topology 1 | Die Anzahl an Core-UTMs und deren Topologien. Mit Topologie hinzufügen kann eine weitere Core-UTM hinzugefügt werden. Weitere Informationen in Abschnitt Core-UTM hinzufügen. | ||

| Änderungen verwerfen | Änderungen, die noch nicht veröffentlicht wurden sind, können wieder rückgängig gemacht werden | ||

| Veröffentlichen | Getätigte Änderungen und neue Konfigurationen werden veröffentlicht und somit aktiviert und nutzbar gemacht | ||

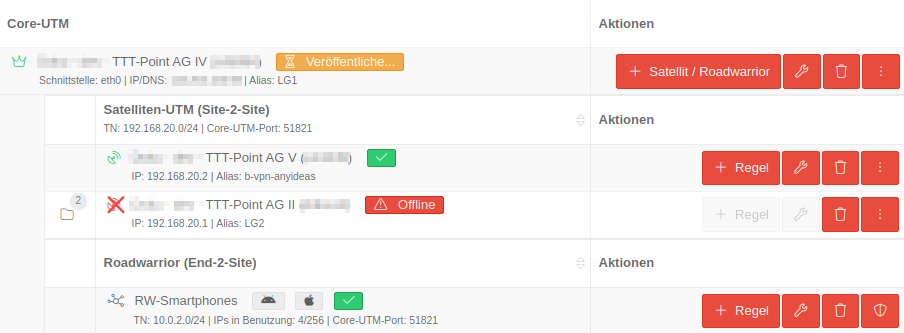

Konfigurationsoptionen

Die vorhandenen Konfigurationen werden dargestellt: Die Core-UTMs und ihre dazugehörigen Satellit-UTMs und Roadwarrior.

Diese werden mit ihren jeweiligen dazugehörigen Informationen dargestellt.

Je nach Objekt stehen unterschiedliche Aktionen zur Verfügung.

| Aktionen | Beschreibung |  Diese Übersicht ist erst zu sehen, wenn eine Core-UTM hinzugefügt wurde. | |

|---|---|---|---|

| Bearbeiten | Öffnet den Dialog, um das Objekt zu bearbeiten | ||

| Löschen | Löscht das jeweilige Objekt sowie alle untergeordneten Objekte Beim Löschen der Core-UTM werden auch alle Satellite-UTMs sowie Roadwarrior gelöscht | ||

| Menü öffnen Core oder Satellite |

UTM-Details | Öffnet die Detailanzeige zu dieser UTM im Menü | |

| Aktualisieren | Aktualisiert die Ansicht der hinterlegten Informationen | ||

| Websession | Öffnet den Dialog, um die administrative Weboberfläche der UTM zu starten. Weitere Informationen sind im folgendem Wiki-Artikel zu finden. | ||

| Satellit / Roadwarrior Core-UTM |

Fügt eine neue Satellite-UTM, oder einen neuen Roadwarrior hinzu. Weitere Informationen siehe Abschnitte Satellite-UTM hinzufügen und Roadwarrior hinzufügen. | ||

| Regel Satellite oder Roadwarrior |

Fügt eine neue Paketfilterregel hinzu. Weitere Informationen siehe Satellite-UTM Regel hinzufügen. | ||

| Fügt eine neue Paketfilterregel hinzu. Weitere Informationen siehe Roadwarrior Regel hinzufügen. | |||

| notemptyNeu ab: 2.2 Profile Roadwarrior |

Zeigt die Roadwarrior-Profile an, die an der Core-UTM angebunden sind. Per Klick auf das Profil lässt es sich bearbeiten. | ||

Status anzeigen | |||

| Je nach Objekt werden verschiedene Statusanzeigen dargestellt. Wird über die Statusanzeige gehovert, werden weitere Informationen angezeigt. | |||

| Statusanzeige | Beschreibung | ||

| Nicht veröffentlicht | Zeigt an, dass das Objekt neu hinzugefügt wurde, dies aber noch nicht veröffentlicht wurde | ||

| Nicht veröffentlicht | Zeigt an, dass es Änderungen bei dem Objekt gegeben hat, welche noch nicht veröffentlicht wurden | ||

| Nicht veröffentlicht | Zeigt an, dass das Objekt gelöscht wurde, dies aber noch nicht veröffentlicht wurde | ||

| Veröffentliche... | Zeigt an, dass die Konfiguration dabei ist veröffentlicht zu werden. Dieser Vorgang kann etwas dauern. | ||

| Zeigt an, dass die Core-UTM verbunden ist | |||

| Offline | Zeigt an, dass die Core-UTM nicht verbunden ist | ||

| Zeigt an, dass die Satellite-UTM verbunden ist | |||

| Offline | Zeigt an, dass die Satellite-UTM nicht verbunden ist | ||

| Dieser Adresspool ist verbunden und es existieren keine zu veröffentlichenden Änderungen | |||

| ✕ | Dieser Adresspool ist nicht verbunden | ||

| Zeigt an, zu welchem Profiltyp (Android oder iOS) dieser Adresspool gehört. Wird über das Statuslabel gehovert, wird der Name des Profils angezeigt. | |||

Darstellung auf der UTM

Regeln Allgemein

Allgemein werden automatisch mehrere Regeln auf betreffenden UTMs generiert. In der Spalte Modelle, der Regeln Übersicht auf der UTM, werden diese Regeln gekennzeichnet, damit nachvollziehbar ist woher sie kommen. Außerdem können diese Regeln nur mithilfe des Portals und nicht auf der UTM selbst bearbeitet, gelöscht oder kopiert werden.

Der ausgehende Datenverkehr wird automatisch zugelassen. Eingehende Pakete auf der Core-UTM, die nicht dem konfiguriertem Dienst/Port entsprechen werden verworfen.

Des Weiteren ist zu beachten, dass Dienste grundsätzlich neu angelegt werden, um mögliche Interferenzen mit bestehenden Diensten, die dann womöglich geändert werden, zu vermeiden.

Darstellung der Satellit Regeln

| Pos. | # | Quelle | Ziel | Dienst | NAT | Logging | Aktion | Cloud | Aktiv | ||

| Generierte Regeln der Core-UTM für eine Beispielregel von einer Satellit-UTM zu der Core-UTM: | |||||||||||

| LG2-rules | 2 | Ein | |||||||||

| ACCEPT | Ein | ||||||||||

| ACCEPT | Ein | ||||||||||

| Generierte Regeln der Satellit-UTM für eine Beispielregel von einer Satellit-UTM zu der Core-UTM: | |||||||||||

| LG1-rules | 1 | Ein | |||||||||

| ACCEPT | Ein | ||||||||||

| Beim erzeugen einer Regel zwischen einer Satellit-UTM und der Core-UTM werden insgesamt drei Paketfilterregeln generiert. Zwei auf der Ziel UTM und eine auf der Quell UTM.

Auf der Ziel UTM (hier Core-UTM) umfasst dies eine eingehende Regel mit dem ausgewählten Dienst sowie einer Any Regel für ausgehende Daten zu der Quell UTM (hier Satellit-UTM). | |||||||||||

Darstellung der Roadwarrior Regeln | |||||||||||

| Generierte Regeln auf der Core-UTM für eine Roadwarrior Regel: | |||||||||||

| RW-Smartphones-rules-2 | 2 | Ein | |||||||||

| ACCEPT | Ein | ||||||||||

| ACCEPT | Ein | ||||||||||

| Beim erzeugen einer Regel zwischen einem Roadwarrior Netz und der Core-UTM werden zwei Paketfilterregeln auf der Core-UTM generiert.

Diese umfassen eine eingehende Regel mit dem entsprechenden Dienst sowie eine ausgehende Regel, also einer Any Regel. | |||||||||||

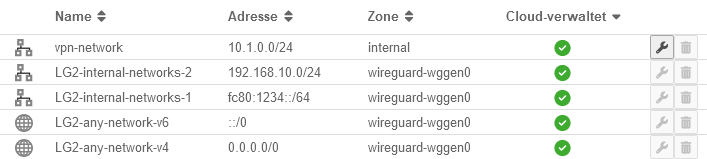

Darstellung von Netzwerkobjekten

| Es gibt zwei verschiedene Arten von Netzwerkobjekten, die durch die VPN-Konfiguration erstellt werden. Einerseits gibt es die, die sich auf ein anderes Objekt in der Konfiguration beziehen und komplett automatisch bei einer Regel Erstellung generiert werden (hier bspw. LG2-any-network-v4). Andererseits gibt es die, die auf der UTM selbst von dem Benutzer mithilfe der Schaltfläche erstellt werden (hier bspw. vpn-network). | UTMbenutzer@firewall.name.fqdnFirewall  Generierte Netzwerkobjekte auf der Core-UTM Generierte Netzwerkobjekte auf der Core-UTM

|