KKeine Bearbeitungszusammenfassung |

K 1 Version importiert |

||

| (3 dazwischenliegende Versionen von 3 Benutzern werden nicht angezeigt) | |||

| Zeile 3: | Zeile 3: | ||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{:UTM/APP/Nameserver-DNS_Forwarding.lang}} | {{:UTM/APP/Nameserver-DNS_Forwarding.lang}} | ||

{{var | neu--Cloud Shield | |||

| Liegt eine ''Cloud Shield'' Konfiguration über die USC vor, kann lokal kein DNS-Forwarding konfiguriert werden | |||

| If there is a ''Cloud Shield'' configuration via the USC, no DNS forwarding can be configured locally }} | |||

{{var | neu--DoT | {{var | neu--DoT | ||

| [[#DoT | DNS over TLS möglich]] | | [[#DoT | DNS over TLS (DoT) möglich]] | ||

| [[#DoT | DNS over TLS possible]] | | [[#DoT | DNS over TLS (DoT) possible]] }} | ||

</div><div class="new_design"></div><noinclude>{{Select_lang}}{{TOC2}} | </div><div class="new_design"></div><noinclude>{{Select_lang}}{{TOC2}} | ||

{{Header|14.0.0| | {{Header|14.1.0| | ||

* {{#var:neu--Cloud Shield}} | |||

|vorher-ver=14.0 | |||

|vorher= | |||

* {{#var:neu--DoT}} | * {{#var:neu--DoT}} | ||

|[[UTM/APP/Nameserver-DNS_Forwarding_v12.6.1 | 12.6.1]] | |[[UTM/APP/Nameserver-DNS_Forwarding_v12.6.1 | 12.6.1]] | ||

| Zeile 26: | Zeile 30: | ||

{{h-3| DNS Forwarding | {{h-3| DNS Forwarding }} | ||

< | <includeonly>{{h-3|| DNS Forwarding }}</includeonly> | ||

{{#var:DNS Forwarding--desc}} | {{#var:DNS Forwarding--desc}} | ||

{| class= "sptable2 pd5 zh1 Einrücken" | |||

|- class="noborder" | |||

| colspan="3" | {{h-4| {{#var:Cloud Shield}} | {{Reiter| {{#var:Cloud Shield}} }}   <SMALL>{{Hinweis-box|{{#var:neu ab}} v14.1.0|gr|14.1.0|status=neu}}</small> }} | |||

{{h-4| {{#var:DNS Forwarding hinzufügen}} | {{#var:DNS Forwarding hinzufügen}} }} | |- class="noborder" | ||

<div | | colspan="3" | {{#var:Cloud Shield--desc}} | ||

| class=Bild | {{Bild| {{#var:Cloud Shield--Bild}} | {{#var:Cloud Shield--cap}} ||Nameserver|{{#var:Anwendungen}} |Alerts=true |icon=fa-save}} | |||

|- class="Leerzeile" | |||

| | |||

|- class="Leerzeile" | |||

| colspan="3" | {{h-3|| {{Reiter| DNS Forwarding }} }} | |||

|- class=noborder | |||

| colspan="3" | | |||

<div class="Einrücken">{{h-4| {{#var:DNS Forwarding hinzufügen}} | {{#var:DNS Forwarding hinzufügen}} }}</div> | |||

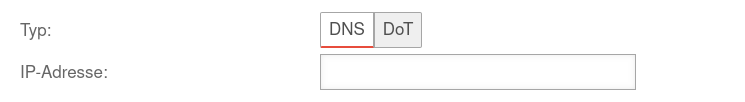

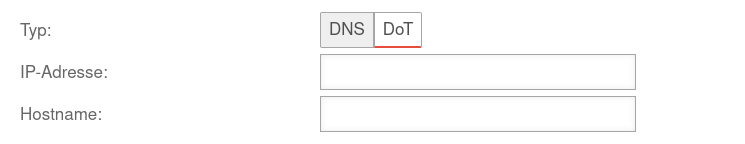

{{#var:DNS Forwarding hinzufügen--desc}} | {{#var:DNS Forwarding hinzufügen--desc}} | ||

|- | |||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="4" | {{Bild| {{#var:DNS Forwarding hinzufügen--Bild}} |{{#var:DNS Forwarding hinzufügen--cap}}||{{#var:DNS Forwarding hinzufügen}}|{{#var:Anwendungen}}|Nameserver|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | | class="Bild" rowspan="4" | {{Bild| {{#var:DNS Forwarding hinzufügen--Bild}} |{{#var:DNS Forwarding hinzufügen--cap}}||{{#var:DNS Forwarding hinzufügen}}|{{#var:Anwendungen}}|Nameserver|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | ||

| Zeile 102: | Zeile 112: | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{Hinweis-box|{{#var:Relay anlegen--Hinweis}}|g}} | {{Hinweis-box|{{#var:Relay anlegen--Hinweis}}|g}} | ||

{{#var:Relay anlegen--desc}} | |||

</div> | </div> | ||

Aktuelle Version vom 27. August 2025, 15:21 Uhr

Letzte Anpassung zur Version: 14.1.0 (08.2025)

- BetaNur für Teilnehmer am Beta-Channel:

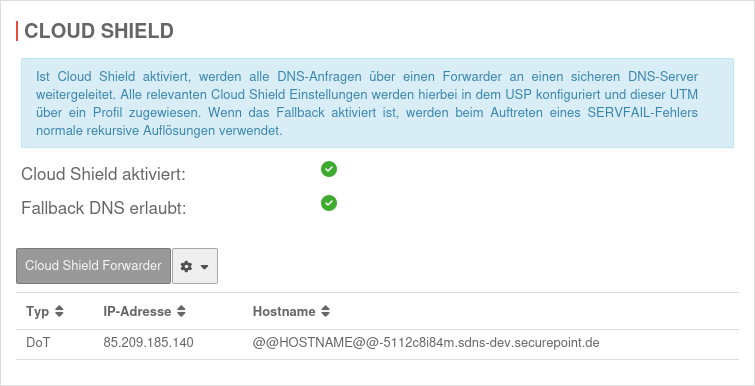

- Liegt eine Cloud Shield Konfiguration über die USC vor, kann lokal kein DNS-Forwarding konfiguriert werden

DNS Forwarding

Ein DNS Forwarding wird dazu verwendet, um alle DNS Anfragen, die an den Nameserver der Firewall gestellt werden, an eine andere IP weiterzuleiten.

Domain Forwarding durch einen VPN-Tunnel

Teilweise ist es nötig, interne Domainanfragen an einen entfernten Nameserver weiter zu leiten, der sich in einem VPN befindet.

Hier ist zu beachten, daß standardmäßig alle direkten Anfragen, die sich an externe Nameserver richten, von der Firewall mit der externen IP aus geschickt werden. Eine öffentliche IP wird jedoch nicht in einen VPN-Tunnel geroutet.

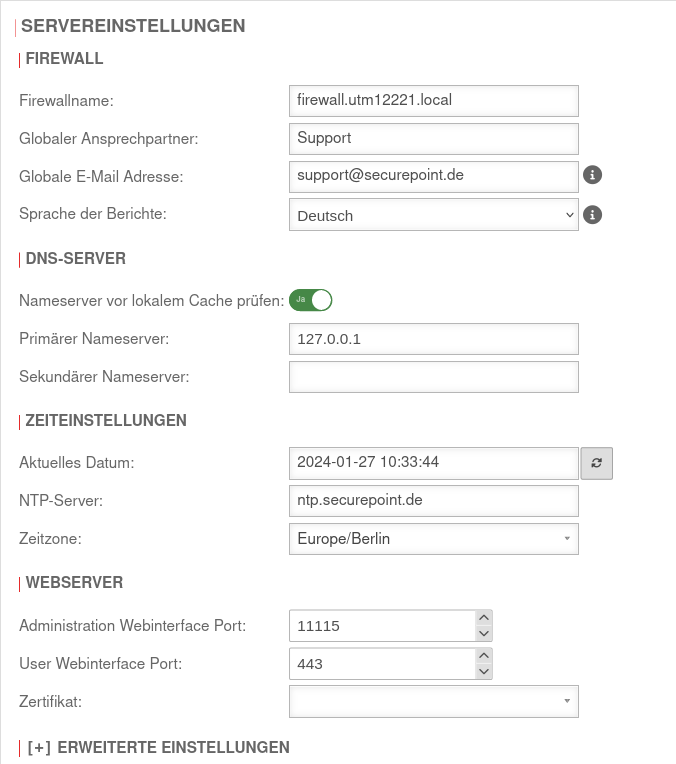

Nameserver der Firewall festlegen

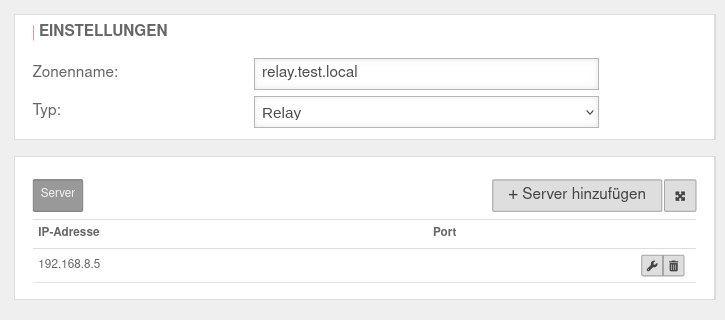

Relay anlegen

Menü Bereich Zonen Schaltfläche .

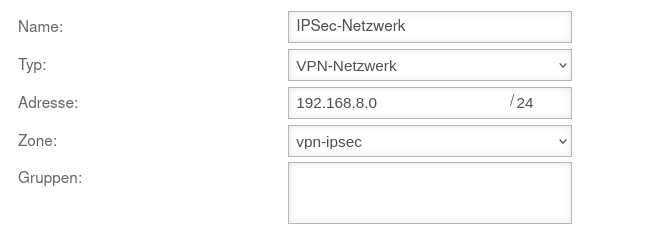

Netzwerkobjekt anlegen

Menü Schaltfläche . Für das IPSec Netzwerk muss ein Netzwerkobjekt angelegt werden.

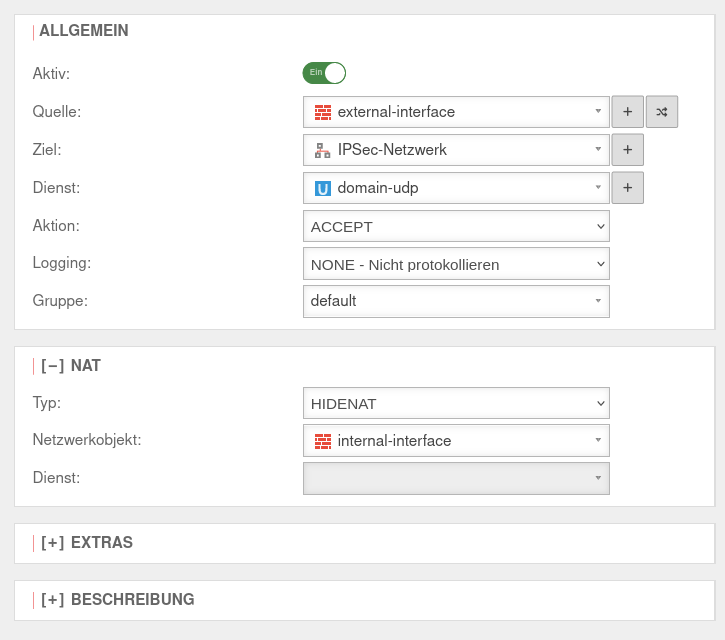

Regeln hinzufügen

Im letzten Schritt muss eine Firewall-regel, mit einem Hide-NAT angelegt werden. Diese bewirkt, dass die DNS-Weiterleitung auch in den Tunnel und nicht direkt in das Internet geht.

Menü Schaltfläche .

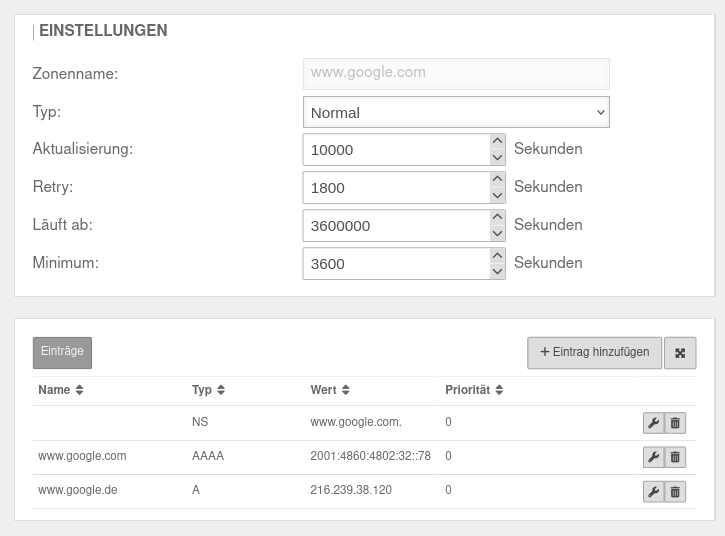

Safe Search bei externem DHCP Server

Wenn ein externer DHCP-Server verwendet wird, funktioniert der aktive Webfilter Safe Search bei Suchmaschinen, speziell bei Google, bei der Bildersuche oft nicht.

Damit dieser Webfilter auch da greift, müssen folgende Forward-Zonen für alle ccTLDs (siehe https://www.google.com/supported_domains : www.google.de, www.google.ch, ...) eingerichtet werden.

Menü Schaltfläche .