KKeine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung Markierung: Zurückgesetzt |

||

| Zeile 4: | Zeile 4: | ||

{{:UTM/AUTH/OTP.lang}} | {{:UTM/AUTH/OTP.lang}} | ||

</div> | </div>{{TOC2}} | ||

{{Header|11.8.8| | {{Header|11.8.8| | ||

* {{#var: | * {{#var:Hinweis auf Aktualisierung}} | ||

|[[UTM/AUTH/OTP_v11.8.8| '''11.8.8''']] | |||

[[UTM/AUTH/OTP_v11.8| '''11.8''']] | |||

[[UTM/AUTH/OTP_v11.7| '''11.7''']] | [[UTM/AUTH/OTP_v11.7| '''11.7''']] | ||

}} | }} | ||

---- | |||

=== {{#var: | |||

=== {{#var:Vorbemerkungen}} === | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var: | {{#var:Vorbemerkungen--desc}} | ||

<br> | |||

{{Hinweis-neu|! {{#var:Hinweis}}: }} {{#var:9}} | |||

< | <br> | ||

{{#var: | {{#var:Eine Ausnahme auf User-Basis ist nicht möglich}} | ||

'''SSL-VPN:'''<br> | <br><br> | ||

{{#var:11 | '''SSL-VPN:''' | ||

{{#var:12 | <br> | ||

{{#var:11}} | |||

<br><br> | |||

{{#var:12}} | |||

<b> | <b> | ||

<p>{{#var:13 | <p>{{#var:13}} </p> | ||

</b> | |||

{{ Hinweis-neu | !! {{#var: | {{Hinweis-neu|!! {{#var:Fällt der OTP-Generator aus-Hinweis }} |class=center}} | ||

<br> | |||

{{Hinweis-neu| {{#var:15}} }} | |||

<p>{{#var:16 | <p>{{#var:16}} </p> | ||

<p>{{ Hinweis-neu | ! {{#var: | <p>{{Hinweis-neu|! {{#var:Hinweis}}:}} {{#var:19}} </p> | ||

{{#var: | {{#var:Die Uhrzeit des UTM Systems lässt sich über drei Wege überprüfen}}<br> | ||

* {{#var:21 | * {{#var:21}} | ||

* {{#var:22 | * {{#var:22}} | ||

* {{#var:23 | * {{#var:23}} | ||

{{#var:Die Systemzeit kann dann über die folgenden Möglichkeiten eingestellt werden}}<br> | |||

{{#var: | * {{#var:25}} | ||

* {{#var:25 | * {{#var:26}} | ||

* {{#var:26 | |||

</div> | </div> | ||

=== {{#var:One-Time-Password}} === | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

<p>{{#var: | <p>{{#var:One-Time-Password--desc}} </p> | ||

<p>{{#var:29}} </p> | |||

</div> | |||

=== {{#var: | === {{#var:OTP einrichten}} === | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

==== {{#var: | ==== {{#var:Ablauf bei Aktivierung}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ | # {{#var:32}} | ||

# {{#var:33}} | |||

# {{#var:34}} | |||

# {{#var:35}} | |||

{{#var:Ablauf bei Aktivierung--desc}} | |||

</span></div></div> | |||

< | === {{#var:Benutzer mit OTP einrichten}} === | ||

<div class="Einrücken"> | |||

<p>{{#var:Benutzer mit OTP einrichten--desc}} </p> | |||

<p>{{#var:Automatisches erstellen eines Codes--desc}} </p> | |||

</div><br clear=all> | |||

==== {{#var: | {| class="sptable2 pd5 zh1 Einrücken" | ||

|- class="noborder" | |||

{{ | | colspan="3" | {{Kasten|{{#var:OTP Konfiguration}} }} | ||

| class="Bild" rowspan="15" | {{Bild| {{#var:Benutzer mit OTP einrichten--Bild}} |{{#var:Benutzer mit OTP einrichten--cap}} }} | |||

|- | |||

| rowspan="3" | {{b|{{#var:Eingabeformat}}:}} || {{Button| base32 {{#var:kodiert}} |dr|class=available}} || default | |||

|- | |||

| {{Button| base64 {{#var:kodiert}} |dr|class=available}} | |||

|- | |||

| {{Button| HEX {{#var:kodiert}} |dr|class=available}} | |||

|- | |||

| {{b|{{#var:Intervall}}:}} || {{ic|30 (Default) |c|class=available}} || {{#var:Intervall--desc}} | |||

|- | |||

| {{b|Code:}} || {{ic|4ZZDUV5ZGDMOUVLT|class=available}} || {{#var:Code--desc}} | |||

|- class="noborder" | |||

| {{Button||r}} || colspan="2" | {{#var:Code neu erzeugen}} | |||

|- class="Leerzeile" | |||

| | |||

|- class="noborder" | |||

| colspan="3" | {{Kasten|{{#var:Resultierender Code}} }} | |||

|- | |||

| {{b|Secret:}} || {{Button|4ZZDUV5ZGDMOUVLT|class=available}} || {{#var:Code--desc}} | |||

|- | |||

| {{b|{{#var:OTP Code überprüfen}}:}} || {{ic| |class=available}} || {{#var:OTP Code überprüfen--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|- class="Leerzeile" | |||

|} | |||

==== {{#var: | ==== {{#var:Eintragen eines Codes}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var: | {{#var:Eintragen eines Codes--desc}} | ||

{{Gallery2 | {{#var: | {{Gallery2| {{#var:Eigenen SSH-Schlüssel eingeben HEX--Bild}} | {{#var:Eigenen SSH-Schlüssel eingeben HEX--cap}} | ||

| {{#var: | | {{#var:Eigenen SSH-Schlüssel eingeben 16 stellig--Bild}} | {{#var:Eigenen SSH-Schlüssel eingeben 16 stellig--cap}} | ||

|i=3 }} | |i=3 }} | ||

</div><br clear=all> | </div><br clear=all> | ||

=== | === OTP Secret === | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ pt2 | {{#var: | {{pt2| {{#var:OTP Secret--Bild}} |{{#var:OTP Secret--cap}} }} | ||

{{#var: | {{#var:OTP Secret--desc}} | ||

</div><br clear=all> | </div><br clear=all> | ||

=== {{#var: | === {{#var:Einrichten des Google Authenticator}} === | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var: | {{pt2| {{#var:Einrichten des Google Authenticator--Bild}} |hochkant=0.85| {{#var:Einrichten des Google Authenticator--cap}} }} | ||

{{#var:Einrichten des Google Authenticator--desc}} | |||

<br clear=all> | <br clear=all> | ||

{{pt2| {{#var:OTP Konto manuell hinzufügen--Bild}} |hochkant=0.85| {{#var:OTP Konto manuell hinzufügen--cap}} }} | |||

{{ pt2 | {{#var: | {{#var:OTP Konto manuell hinzufügen--desc}} | ||

{{#var: | |||

<br clear=all> | <br clear=all> | ||

{{pt2| {{#var:Zeitanzeige OTP Password--Bild}} |hochkant=0.85| {{#var:One-Time-Passwort}} }} | |||

{{#var:Zeitanzeige OTP Password--desc}} | |||

</div><br clear=all> | </div><br clear=all> | ||

=== {{#var: | === {{#var:Nutzung eines Hardware Tokens}} === | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var: | {{#var:Nutzung eines Hardware Tokens--desc}} | ||

{{pt3 | {{#var: | {{pt3| {{#var:Nutzung eines Hardware Tokens--Bild}} |{{#var:Nutzung eines Hardware Tokens--cap}} }} | ||

{{#var: | {{#var:Unterstüzung Feithan OTP c200--desc}} | ||

<div class="list--element__alert list--element__hint"> | <div class="list--element__alert list--element__hint"> | ||

{{#var:76b | {{#var:76b}} | ||

</div> | </div> | ||

{{#var:76c | {{#var:76c}} | ||

{{ Hinweis-neu | {{#var: | {{Hinweis-neu| {{#var:Unterstüzung Feithan OTP c200-Hinweis}} |g}} | ||

{{#var: | <br> | ||

{{#var:Bei der ID handelt es sich um}} | |||

</div><br clear=all> | </div><br clear=all> | ||

=== {{#var: | === {{#var:OTP überprüfen}} === | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ pt3 | {{#var: | {{pt3| {{#var:OTP überprüfen--Bild}} |{{#var:OTP überprüfen}} }} | ||

{{#var: | {{#var:OTP überprüfen--desc}} | ||

<br> | |||

{{b| {{#var:Bitte OTP Code eingeben}} }} <code>OTP Code</code> | |||

<br><br> | |||

{{#var:Bitte OTP Code eingeben--desc}} | |||

</div><br clear=all> | </div><br clear=all> | ||

=== {{#var: | === {{#var:OTP den Anwendungen zuweisen}} === | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ pt3 | {{#var: | {{pt3| {{#var:OTP den Anwendungen zuweisen--Bild}} |hochkant=1|{{#var:OTP den Anwendungen zuweisen--cap}} }} | ||

{{#var: | {{#var:OTP den Anwendungen zuweisen--desc}} | ||

<br> | |||

<p>{{Kasten| {{#var:Webinterfaces}} }} </p> | |||

:<p>{{ButtonAus|{{#var:Aus}} }} {{#var:Administrator-Webinterface}} </p> | |||

:<p>{{ButtonAus|{{#var:Aus}} }} {{#var:Anwender-Webinterface}} </p> | |||

<p>{{Kasten|VPN}} ({{#var:Roadwarrior-Verbindungen}}) </p> | |||

:<p>{{ButtonAus|{{#var:Aus}} }} IPSec </p> | |||

:<p>{{ButtonAus|{{#var:Aus}} }} SSL-VPN </p> | |||

<p>{{Kasten|Firewall}} </p> | |||

<p>{{Kasten | :<p>{{ButtonAus|{{#var:Aus}} }} {{#var:SSH Konsole}} </p> | ||

:<p>{{ ButtonAus | {{#var: | |||

</div><br clear=all> | </div><br clear=all> | ||

=== {{#var: | === {{#var:OTP benutzen}} === | ||

==== {{#var: | ==== {{#var:Webinterface}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ pt3 | {{#var: | {{pt3| {{#var:Webinterface--Bild}} |{{#var:Webinterface--cap}} }} | ||

{{#var: | {{#var:Webinterface--desc}} | ||

</div><br clear=all> | </div><br clear=all> | ||

==== {{#var: | ==== VPN ==== | ||

<div class="Einrücken"> | |||

<p>{{#var:Verweis auf OTP-COde extra abfragen}} </p> | |||

<br> | |||

<p>{{#var:VPN--desc}} [[Datei:SSL-VPN-v2 Verbindung-aufbauen.png|x20px]] </p> | |||

<p>{{#var:Die Verbindung wird in drei Schritten Aufgebaut}} </p> | |||

{{Gallery3| {{#var:122}} | {{#var:Eingabe Benutzername}} | |||

| {{#var:124}} | {{#var:Eingabe Kennwort}} | |||

| {{#var:126}} | {{#var:Eingabe OTP}} | |||

| {{#var:Verbunden--Bild}} | {{#var:Verbunden}} | |||

| i=4 | i4=9}} | |||

{{Hinweis-neu| {{#var:VPN-Hinweis}} |g}} | |||

{{Gallery3| | <p>{{#var:109}}</p><span>{{Hinweis-neu|!|g}}{{#var:109b}}</span> | |||

| {{#var:110}} | {{#var:Benutzername}} | |||

| {{#var:112}} | {{#var:Eingabe Kennwort und OTP}} | |||

| i=3 }} | |||

{{#var:Beispiel}} | |||

{| class="sptable2 noborder" | |||

|- | |||

| {{#var:Passwort}} || insecure || rowspan="3" | {{#var:Beispiel--desc}} | |||

|- | |||

| OTP: || 123456 | |||

|- | |||

| {{b| {{#var:Kennwort}} }} || class=mw9 |{{code|insecure123456}} | |||

|} | |||

</div><br clear=all> | </div><br clear=all> | ||

==== {{#var:SSH-Verbindung}} ==== | |||

<div class="Einrücken"> | |||

{{#var:SSH-Verbindung--desc}} | |||

<br clear=all> | <br clear=all> | ||

{{Hinweis-neu| {{#var:SSH-Verbindung-Hinweis}} |g}} | |||

<br> | |||

{{pt3| {{#var:SSH-Verbindung--Bild}} |{{#var:SSH-Verbindung--cap}} }} | |||

<p>{{#var:Wenn der Zugriff mit einer SSH-Konsole und OTP}}<br> | |||

{{Hinweis-neu|!|g}} {{#var:109b}} </p> | |||

<p>{{#var:Beispiel}} | |||

{| class="sptable2 noborder" | |||

|- | |||

| {{#var:Passwort in UTM}} || insecure | |||

|- | |||

| OTP || 123456 | |||

|- | |||

| {{b| {{#var:Password}} }} || {{code|insecure123456}} | |||

|} | |||

</div><br clear=all> | </div><br clear=all> | ||

Version vom 27. Oktober 2022, 10:44 Uhr

Letzte Anpassung zur Version: 11.8.8

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Vorbemerkungen

Ist das OTP-Verfahren aktiviert, ist die Anmeldung nur durch Eingabe eines korrekten OTP möglich.

SSL-VPN:

Die Systemzeit kann dann über die folgenden Möglichkeiten eingestellt werden:

- Über die Administrations-Weboberfläche im Menü Bereich Zeiteinstellungen

- Über das CLI mit dem Kommando system date set date anschließend mit Leerzeichen getrennt das aktuelle Datum und die Uhrzeit im Format JJJJ-MM-TT hh:mm:ss

Das One-Time-Password ist ein zusätzlicher Authentifizierungs-Mechanismus der für zusätzliche Sicherheit bei der Anmeldung eines Benutzers sorgt.

In der UTM wird das Zeit-Basierte-Verfahren verwendet (TOTP: Time-based One Time Password). Hierbei wird aus dem Sharedsecret Code und der aktuellen Uhrzeit alle 30 Sekunden ein neuer OTP errechnet.

Um diese sechs-stellige Passwort zu generieren, gibt es verschiedene Möglichkeiten:

- Smartphone App: Es kann eine Smartphone App genutzt werden, die das Passwort berechnet. Zum Beispiel der Google Authenticator, diesen gibt es für Android und iOS, oder aber auch andere Apps wie bspw. FreeOTP+ für Android, diese bieten ggf. sogar einen größeren Leistungsumfang wie Export der Tokens, bessere Hash-Algorithmen usw.

- Passwortmanager für den PC: Es kann ein Passwortmanager für den PC verwendet werden, welcher OTPs erzeugen kann bspw. KeepassXC.

- Hardware Token: Es gibt Hardware Tokens die einzig für die Generierung von OTPs zuständig sind.

OTP einrichten

Ablauf bei Aktivierung

- Sicherstellen, dass die Uhrzeit der UTM und des Tokens synchron läuft

- Übertragung des Geheimcodes an den Token

- Aktivieren des OTP-Verfahrens auf der UTM

- Testen der Anmeldung, bevor die aktuelle Session beendet wurde

notemptyIst das Verfahren aktiviert, muss sich jeder Benutzer der ausgewählten Anwendungen zusätzlich per OTP anmelden. Ausnahmen sind nicht möglich.

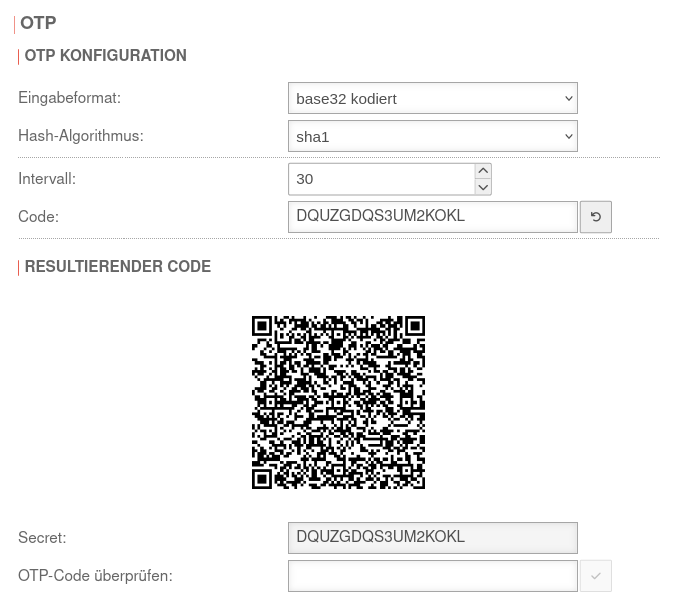

Benutzer mit OTP einrichten

Zunächst werden die Benutzer unter wie gehabt angelegt.

Siehe dazu auch Benutzerverwaltung.

Der OTP-Code für diesen Benutzer kann erst angezeigt werden, wenn die Eingaben zum Benutzer gespeichert wurden.

Anzeigen oder ändern mit klick auf den editieren Button in der Benutzer Zeile im Reiter OTP auf der rechten Seite.

Der Code kann automatisch von der Securepoint UTM erstellt werden und liegt dann in zwei Varianten vor.

Zum einen als QR-Code, der einfach mit der Smartphone App abfotografiert werden kann, und zum anderen in Text-Form zum eingeben über die Tastatur.

OTP Secret

[[Datei: |hochkant=1.5|mini||link=Datei: |OTP PDF Dokument ]]

Zur Weitergabe an die Benutzer besteht die Möglichkeit, die erstellten Codes auszudrucken.

Es wird dann ein Dokument im PDF Format wie folgt erstellt:

Einrichten eines Authenticators

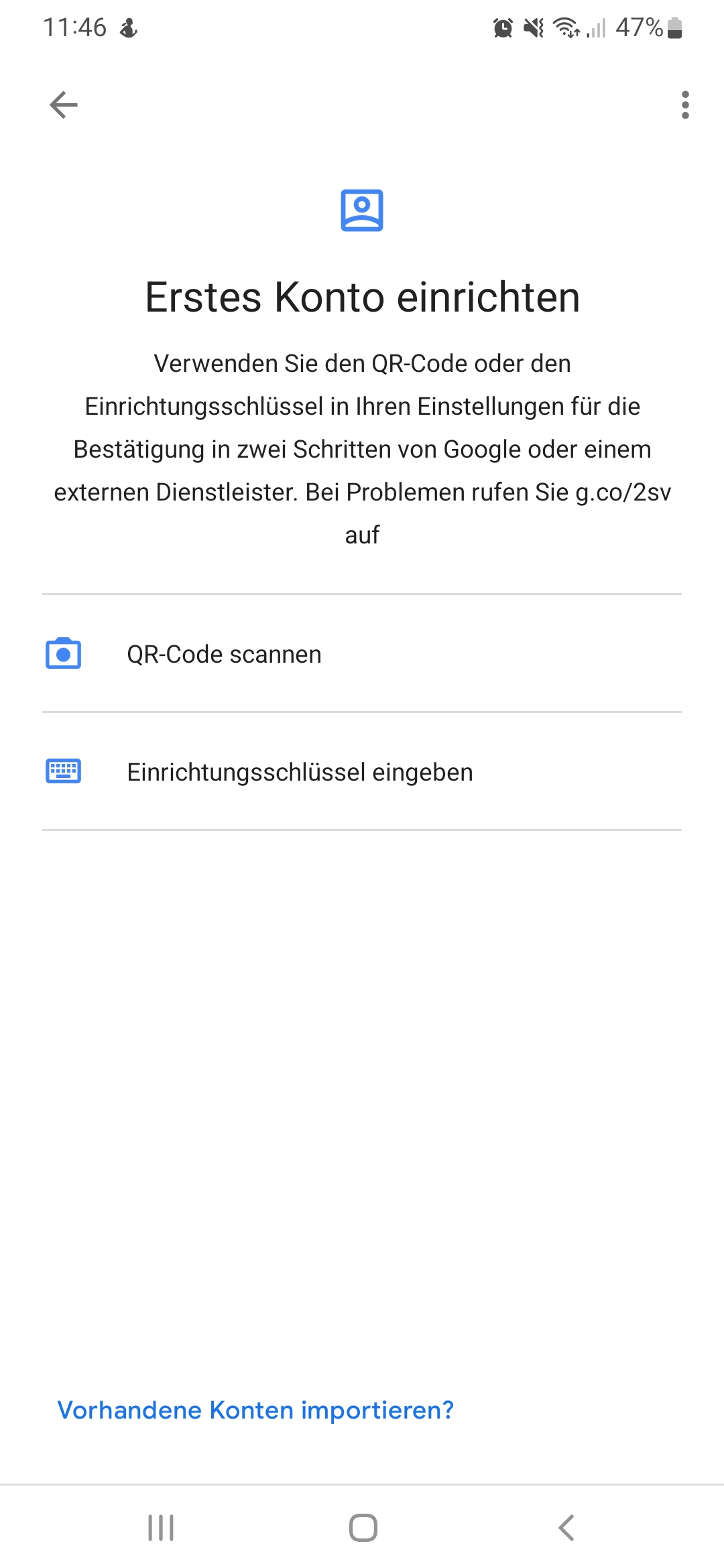

Zunächst muss ein Authenticator aus dem App-Store heruntergeladen, installiert und geöffnet werden. Im Beispiel: Google Authenticator

Das erste Fenster enthält eine Übersicht über die zwei Stufen zur Authentifizierung bei Google Account:

[[Datei: |hochkant=0.85|mini||link=Datei: | ]]

[[Datei: |hochkant=0.85|mini||link=Datei: | ]]

Nutzung eines Hardware Tokens

Auch die Nutzung eines Hardware Token ist möglich.

Dabei sollte es sich um einen RFC 6238 kompatiblen Passwort Generator handeln.

Von Securepoint's Seite wird derzeit der Feitian OTP c200 unterstützt.

Vom Lieferanten wird dazu ein Download-Link für den HEX Code versendet, der wie oben beschrieben beim Benutzer hinterlegt werden muss.

Folgende Parameter müssen dabei verwendet werden:

- SHA Algorithmus: SHA1

- Zeitintervall: 30 Sekunden

- Optional: SEED-Programmierung Hintergrund zur SEED-Programmierung: Wenn der Token ggf. in nicht vertrauenswürdigen Drittstaaten produziert wird und man sicher stellen möchte, dass dieser nicht schon bei der Lieferung Schadcode beinhaltet oder anderweitig kompromittiert ist, kann dieser z.B. von der Firma Mtrix für einen geringen Betrag neu programmiert.

[[Datei: |hochkant=2|mini| ]]

[[Datei: |hochkant=2|mini| ]]

OTP Code

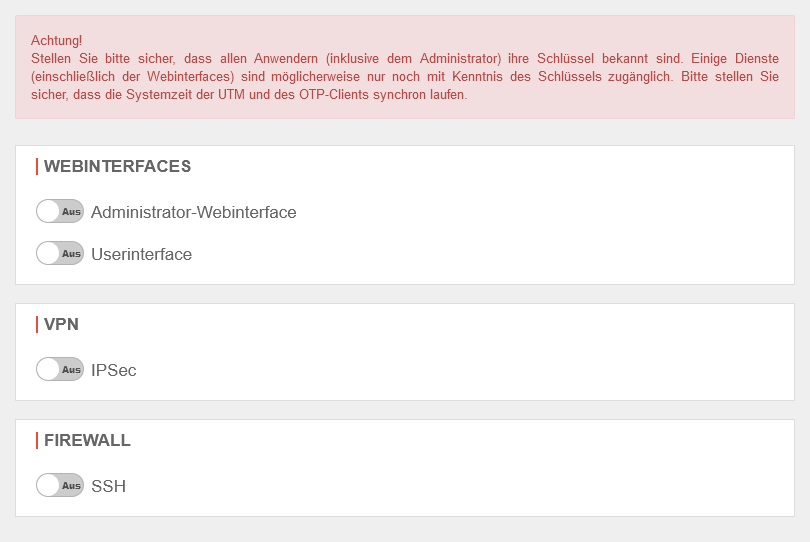

OTP den Anwendungen zuweisen

Unter kann ausgewählt werden, bei welchen Anwendungen sich die Benutzer zusätzlich mit dem One-Time-Passwort authentifizieren sollen.

Aus Administrator-Webinterface

Aus Anwender-Webinterface

Aus IPSec

Aus SSL-VPN

Aus SSH (Konsole)

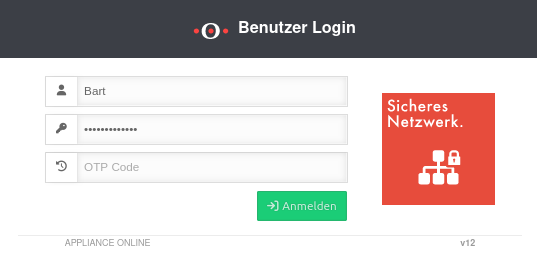

OTP benutzen

Bei einem Login auf das Administrations- oder User-Webinterface gibt es nun ein weiteres Authentifikationsfeld:

für den OTP-Code.

Hier wird zusätzlich zum Benutzernamen und Passwort, der generierte Code eingetragen.

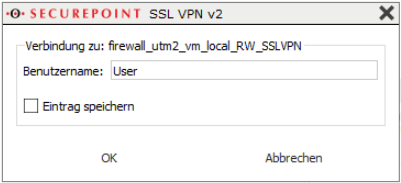

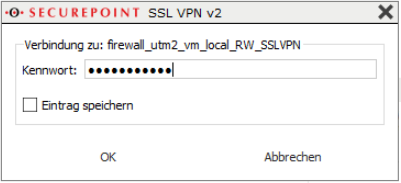

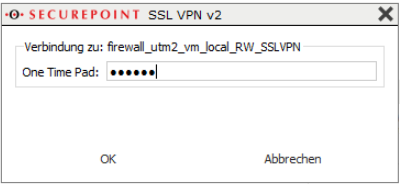

VPN

Im SSL-VPN Client kann eingestellt werden, ob der OTP-Code extra abgefragt werden soll. Eine genauere Erklärung dazu findet sich hier.

Wenn die Gegenstelle ein separates übermitteln des OTP-Kennwortes erlaubt, kann wie folgt vorgegangen werden:

Starten der SSL-VPN Verbindung auf dem Client (Unter Windows: Doppelklick auf das Schloss-Symbol in der Taskleiste).

Aufbau der Verbindung mit Klick auf

Die Verbindung wird in drei Schritten Aufgebaut:

Wenn OTP im Zusammenhang mit einer SSL-VPN oder Xauth-VPN Verbindung eingesetzt wird und die Gegenstelle die separate Übermittlung des OTP-Codes nicht unterstützt, muss bei der Passwortabfrage der OTP-Code ohne Leerzeichen direkt hinter dem Benutzerkennwort eingetragen werden.

Beispiel

| Passwort | insecure | Das Speichern des Kennworts im SSL-VPN Client ist nicht möglich, da sich das zu übergebene Passwort aus dem statischen Benutzer-Passwort und dem sich stets änderndem OTP zusammensetzt. |

| OTP: | 123456 | |

| Kennwort | insecure123456 |

SSH-Verbindung

Wenn der Zugriff mit einer SSH-Konsole und OTP genutzt wird, wird der OTP-Code in einer separaten Zeile Pin abgefragt.

[[Datei: |hochkant=2|mini|SSH-Login mit OTP unter PuTTY und v11.7.15 ]]

Wenn der Zugriff mit einer SSH-Konsole und OTP genutzt wird und die Gegenstalle kein separates übermitteln des OTP-Codes erlaubt, wird der OTP-Code ohne Leerzeichen direkt nach dem Benutzerkennwort eingegeben.

Beispiel

| Passwort in UTM | insecure |

| OTP | 123456 |

| insecure123456 |