Weiterleitung nach:

Preview1260

Letzte Anpassung zur Version: 12.6.0

- Beschreibung, wie AD-Attribute Zugriffsberechtigungen erhalten

- Anpassung an Redesign des Userinterfaces

Einführung

Voraussetzung

Um ein AD / LDAP zur Authentisierung nutzen zu können, müssen dort Benutzer angelegt und in Gruppen organisiert sein.

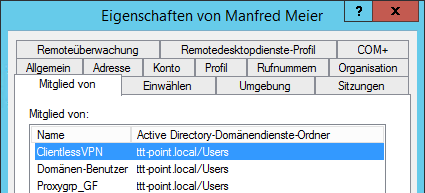

Die Berechtigungen zu den in der UTM enthaltenen Diensten können in Gruppen verwaltet werden. Die Benutzer, die diesen Gruppen zugeordnet werden sollen, müssen zunächst entsprechenden Benutzergruppen im AD zugeordnet werden.

In diesem Beispiel sollen die Benutzer für Clientless VPN über den Active Directory Service Authentifiziert werden.

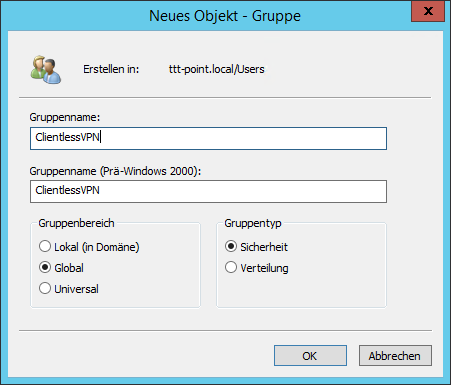

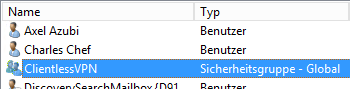

Es muss also zunächst eine Gruppe vom Typ Sicherheitsgruppe auf dem AD hinzugefügt werden, die hier den Namen ClientlessVPN bekommt.

Benutzer im AD hinzufügen

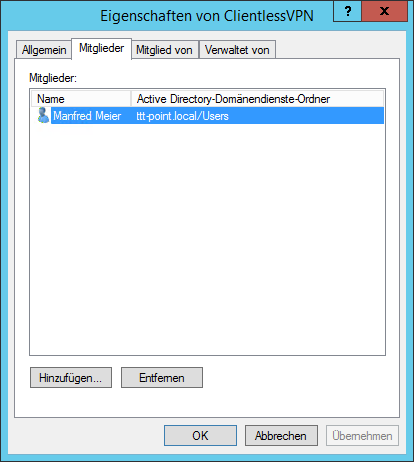

Anschließend werden die Benutzer, die für Clientless VPN freigeschaltet werden sollen, zu dieser Gruppe hinzugefügt.

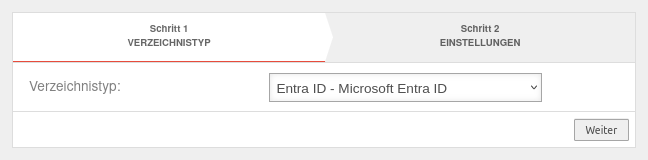

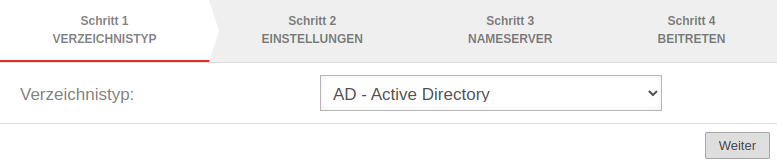

Schritt 1: Verzeichnistyp | |||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAuthentifizierungAD/LDAP Authentifizierung  Schritt 1 Schritt 1

|

|---|---|---|---|

| Verzeichnistyp: | |||

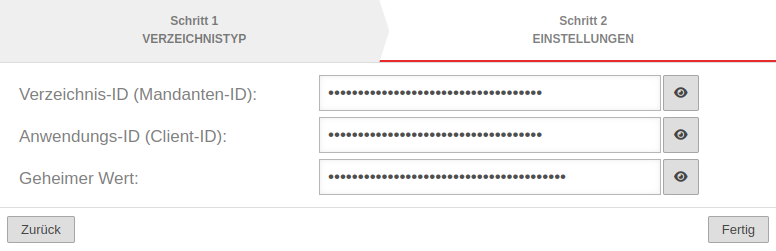

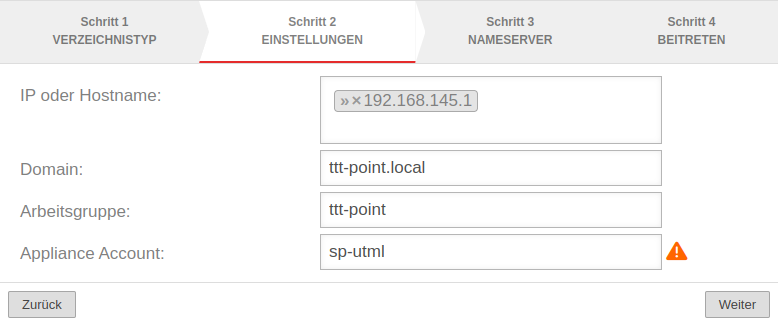

Schritt 2: Einstellungen | |||

| »192.168.145.1 |  | ||

| Domain: | ttt-point.local | Domainname | |

| Arbeitsgruppe | ttt-point | ||

| Appliance Account: | sp-utml | ||

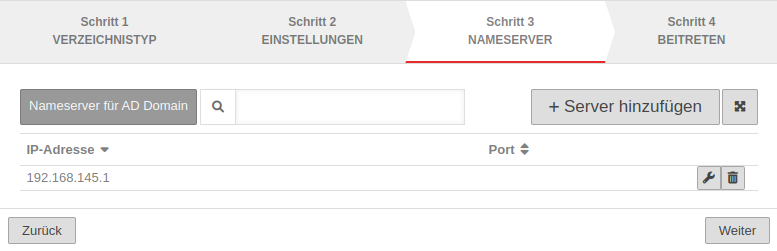

Schritt 3: Nameserver |

| ||

| Ist der AD-Server noch nicht als Name-Server eingetragen, wird das in diesem Schritt vorgenommen: | |||

| |||

| |||

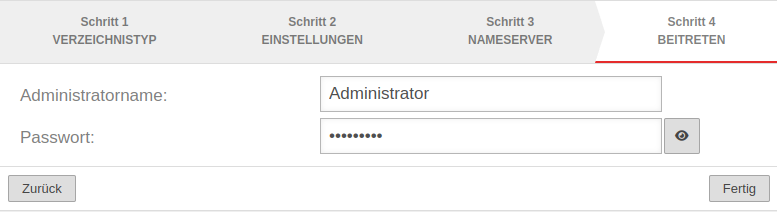

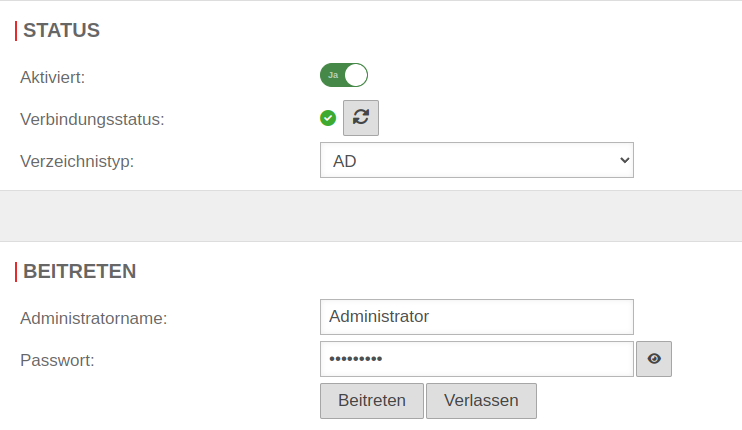

Schritt 4: Beitreten | |||

| Administratorname | Administrator |  | |

| Passwort | •••••••• | <div

class="mw-collapsible mw-collapsed dezent " data-expandtext=" " data-collapsetext=" " id="mw-customcollapsible-Inhalte" > | |

|

| |||

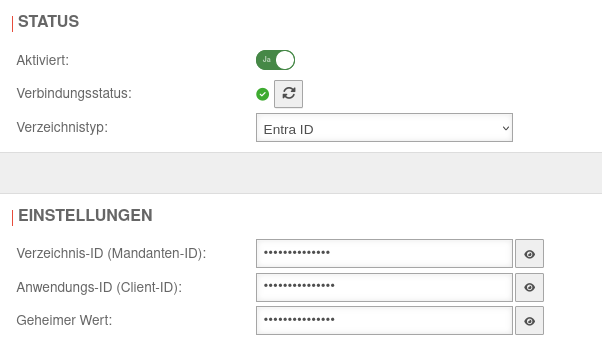

| Ergebnis im Abschnitt Status :

| |||

| Aktiviert: | Ein | Die AD/LDAP Authentifizierung ist aktiviert. | UTMbenutzer@firewall.name.fqdnAuthentifizierung

|

| Verbindungsstatus: | Zur Bestätigung wechselt die Anzeige von grau auf grün. Aktualisieren mit | ||

Erweiterte Einstellungen Erweitert | |||

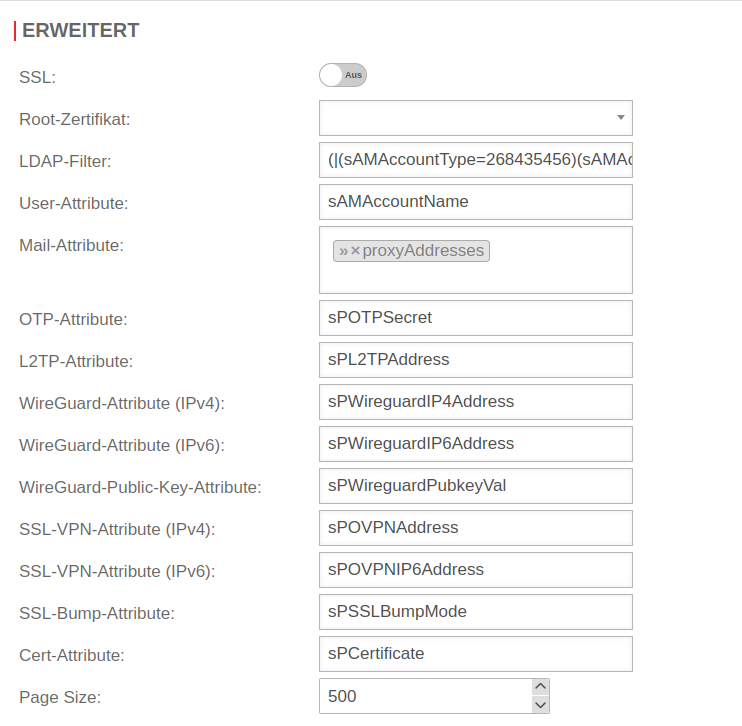

Um ein AD-Attribute diese Berechtigungen zu geben, sind folgende Schritte notwendig:

| |||

| notempty Dadurch kann es vorkommen, dass der Maschine Account der UTM dieses Attribut nicht mehr auslesen kann. Dann benötigt der Maschine Account weitere Rechte. | |||

| SSL: | Aus | Die Verbindung zum Active Directory Server kann SSL-Verschlüsselt hergestellt werden. |  |

|

| |||

| Root-Zertifikat: | Zertifikat | Es kann ein Root-Zertifikat hinterlegt werden. | |

| LDAP-Filter: | (|(sAMAccountType=268435456)(sAMAccountType=268435457)(sAMAccountType=805306368)) | sAMAccountType=Schränkt die Authentisierung auf Mitglieder der folgenden Gruppen ein: Weitere Filter sind möglich

| |

| |||

| |||

Die Attribute von OTP bis Cert-Attribute, die hier eingetragen sind, existieren in der Regel nicht im AD. Um zum Beispiel den OTP-Geheimcode auf dem AD zu hinterlegen, kann ein ungenutztes Attribut des AD Schemas verwendet werden, der diesen Geheimcode des Benutzers enthält. Eine entsprechende Anleitung befindet sich im Artikel Einbinden der OTP Funktion in das Active Directory.

|

mit Beispielwerten für WireGuard  | ||

| OTP-Attribute: | sPOTPSecret | ||

| L2TP-Attribute: | sPL2TPAddress | ||

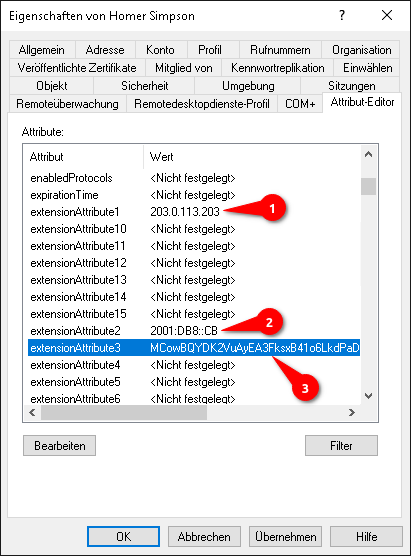

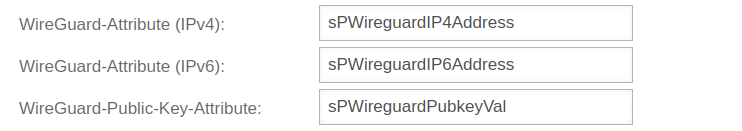

| WireGuard-Attribute (IPv4): | sPWireguardIP4Address | Das AD Attribut der IPv4-Adresse der WireGuard-Verbindung Die IPv4-Adresse kann in ein beliebiges AD Attribut des Benutzers hinterlegt werden. Wird die IPv4-Adresse in extensionAttribute1 hinterlegt, wird extensionAttribute1 hier eingetragen. | |

| WireGuard-Attribute (IPv6): | sPWireguardIP6Address | Das AD Attribut der IPv6-Adresse der WireGuard-Verbindung Die IPv6-Adresse kann in ein beliebiges AD Attribut des Benutzers hinterlegt werden. Wird die IPv6-Adresse in extensionAttribute2 hinterlegt, wird extensionAttribute2 hier eingetragen. | |

| WireGuard-Public-Key-Attribute: | sPWireguardPubkeyVal | Das AD Attribut des Public Key der WireGuard-Verbindung

Der Public Key kann in ein beliebiges AD Attribut des Benutzers hinterlegt werden. Wird der Public Key in extensionAttribute3 hinterlegt, wird extensionAttribute3 hier eingetragen. | |

| SSL-VPN-Attribute (IPv4): | sPOVPNAddress | ||

| SSL-VPN-Attribute (IPv6): | sPOVPNIP6Address | ||

| SSL-Bump-Attribute: | sPSSLBumpMode | ||

| Cert-Attribute: | sPCertificate | ||

| Page Size: | 500 | In größeren Umgebungen kann es vorkommen, dass bei LDAP-Anfragen die serverseitig festgelegte, maximale Anzahl von Datensätzen (im AD sind es 1000) überschritten wird. Mit Page Size kann eingestellt werden das die LDAP-Abfrage stückweise ausgeführt wird. Eine Page Size von 500 bedeutet 500 Datensätze pro Abfrage. Die Page Size von 0 deaktiviert eine schrittweise LDAP-Abfrage. | |

Dieser Artikel beinhaltet Beschreibungen der Software von Drittanbietern und basiert auf dem Stand zum Zeitpunkt der Erstellung dieser Seite.

Änderungen an der Benutzeroberfläche durch den Hersteller sind jederzeit möglich und müssen in der Durchführung entsprechend berücksichtigt werden.

Alle Angaben ohne Gewähr.

- Anwendungs ID

- Mandanten-ID

- Geheimer Clientschlüssel

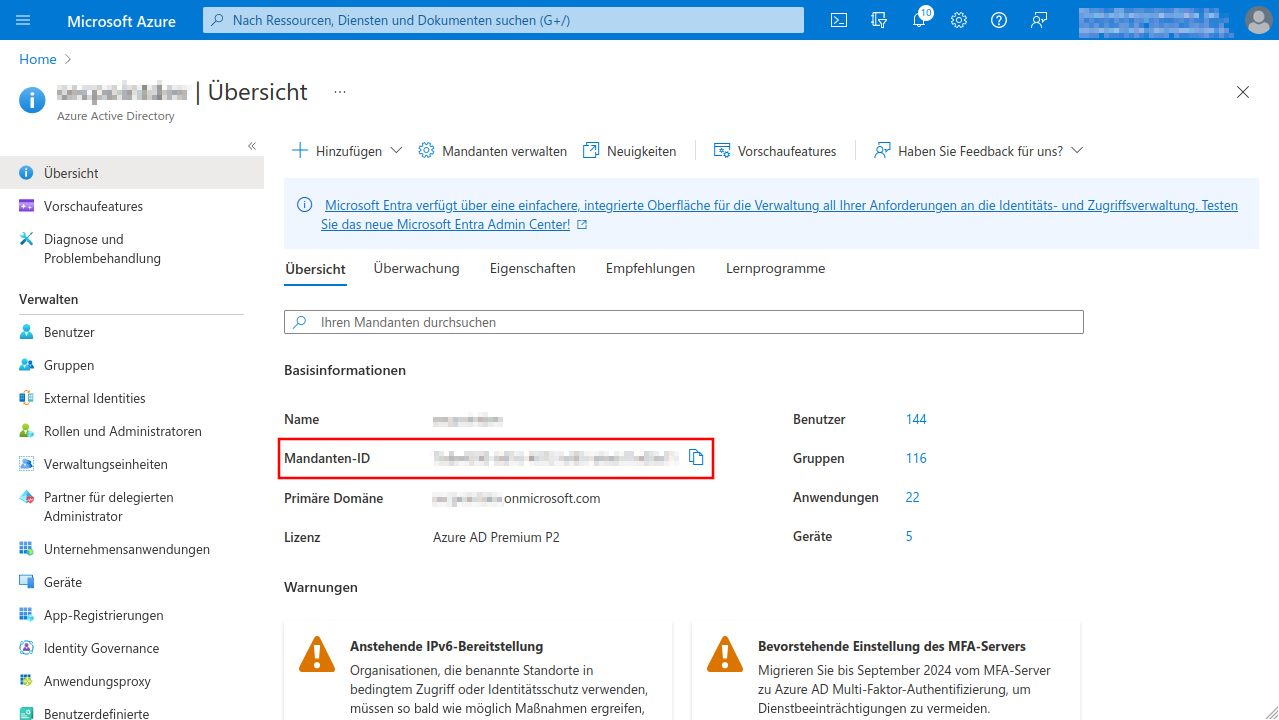

- Azure Active Directory admin center starten

- Mandanten-ID im Menü Entra ID notieren/kopieren

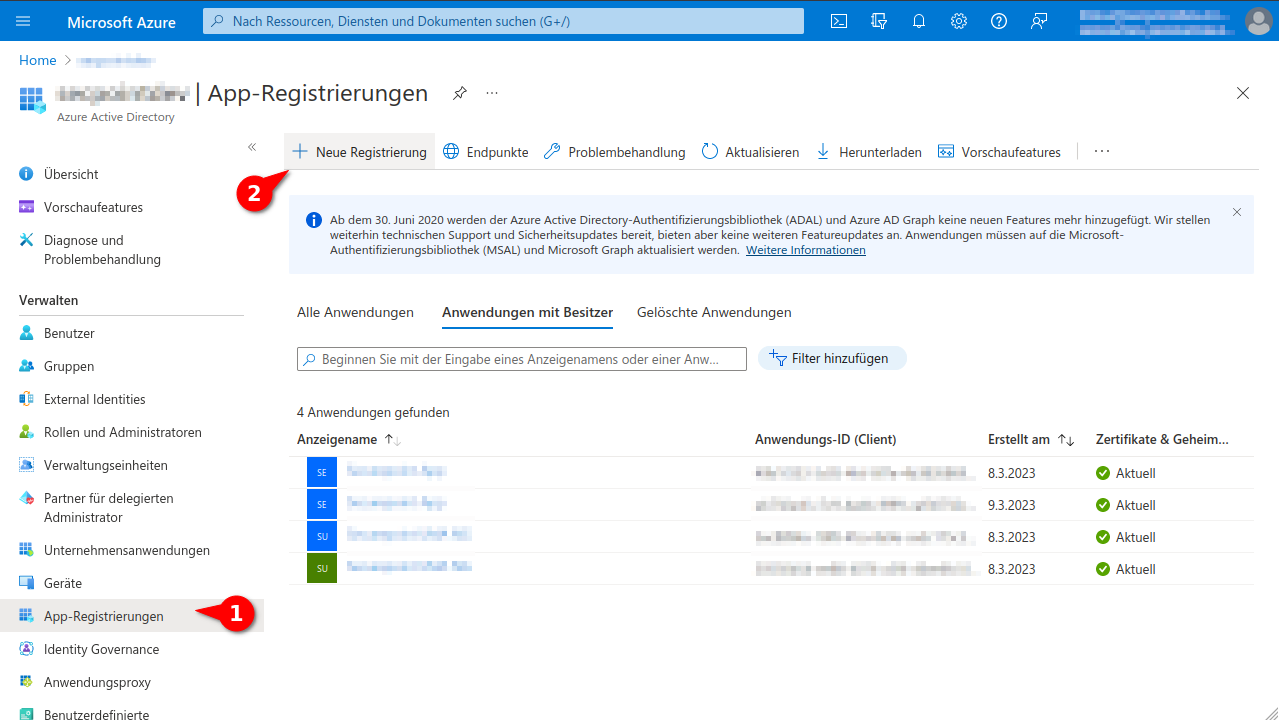

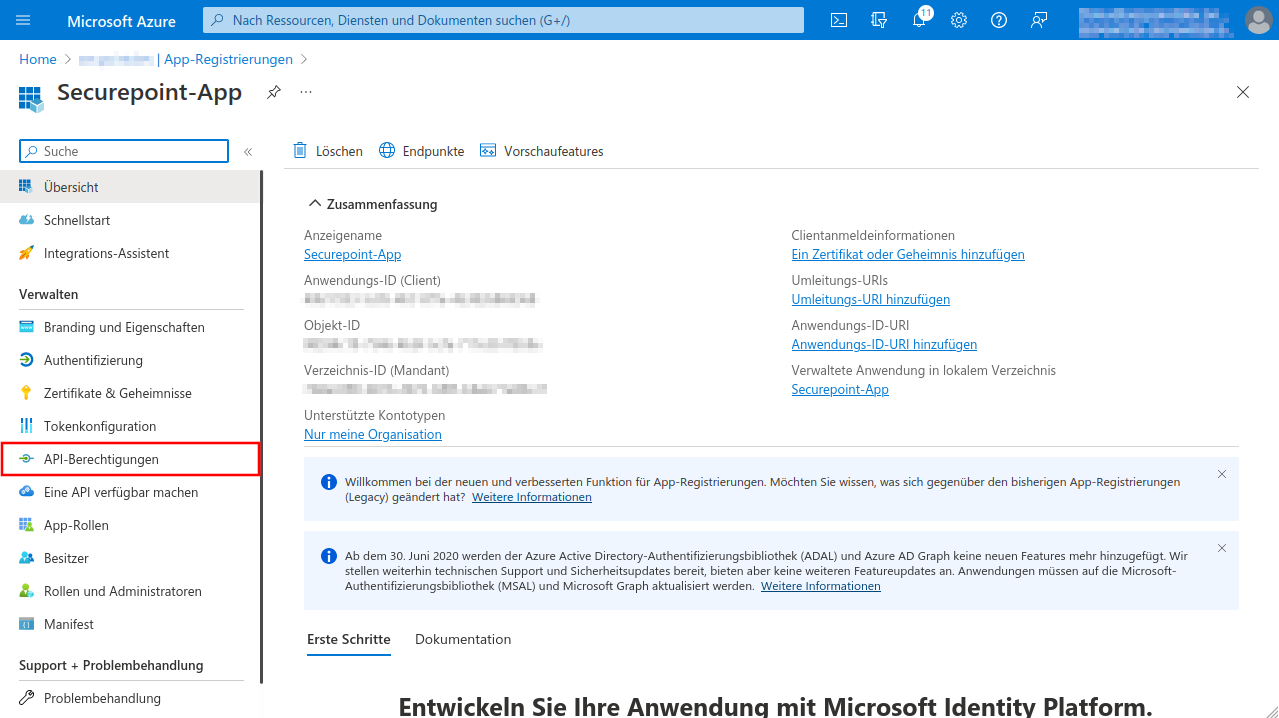

- Neue App registrieren unter Menü App-Registrierung Schaltfläche Neue Registrierung

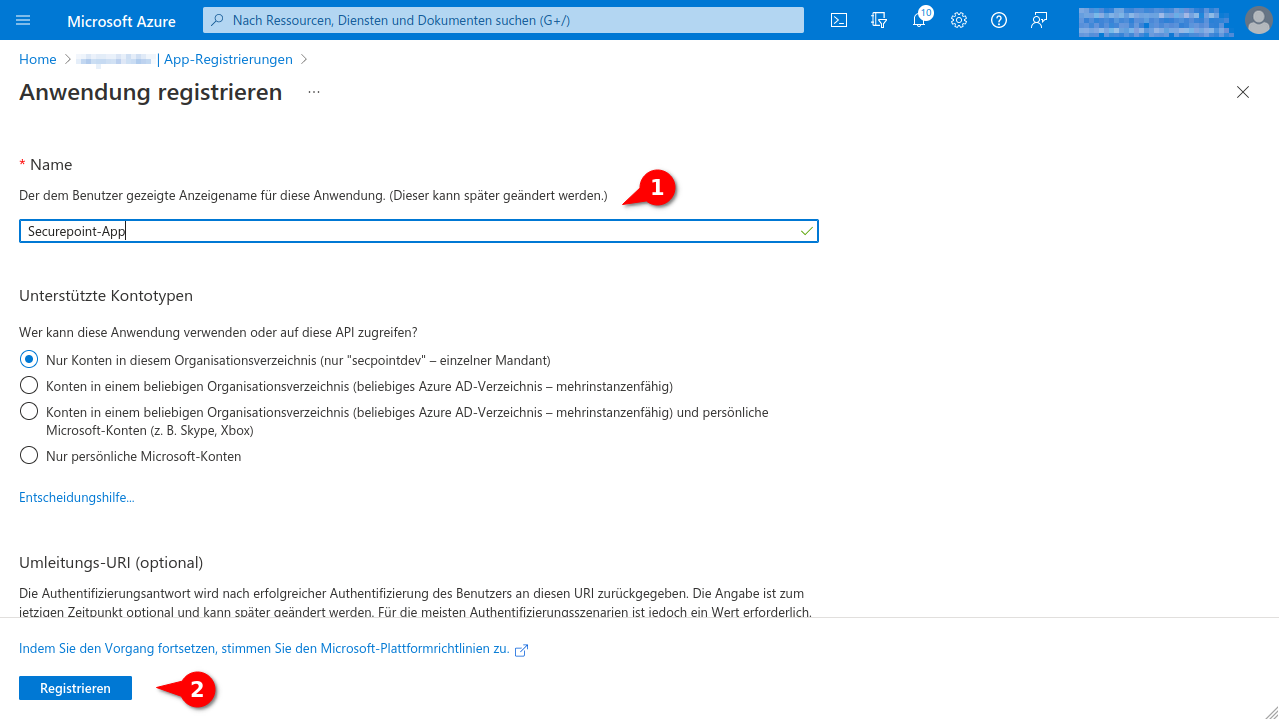

- Eindeutigen Namen vergeben und Schaltfläche Registrieren klicken

- Anwendungs-ID notieren, alternativ kann hier die Verzeichnis-ID (Mandanten-ID) gefunden werden

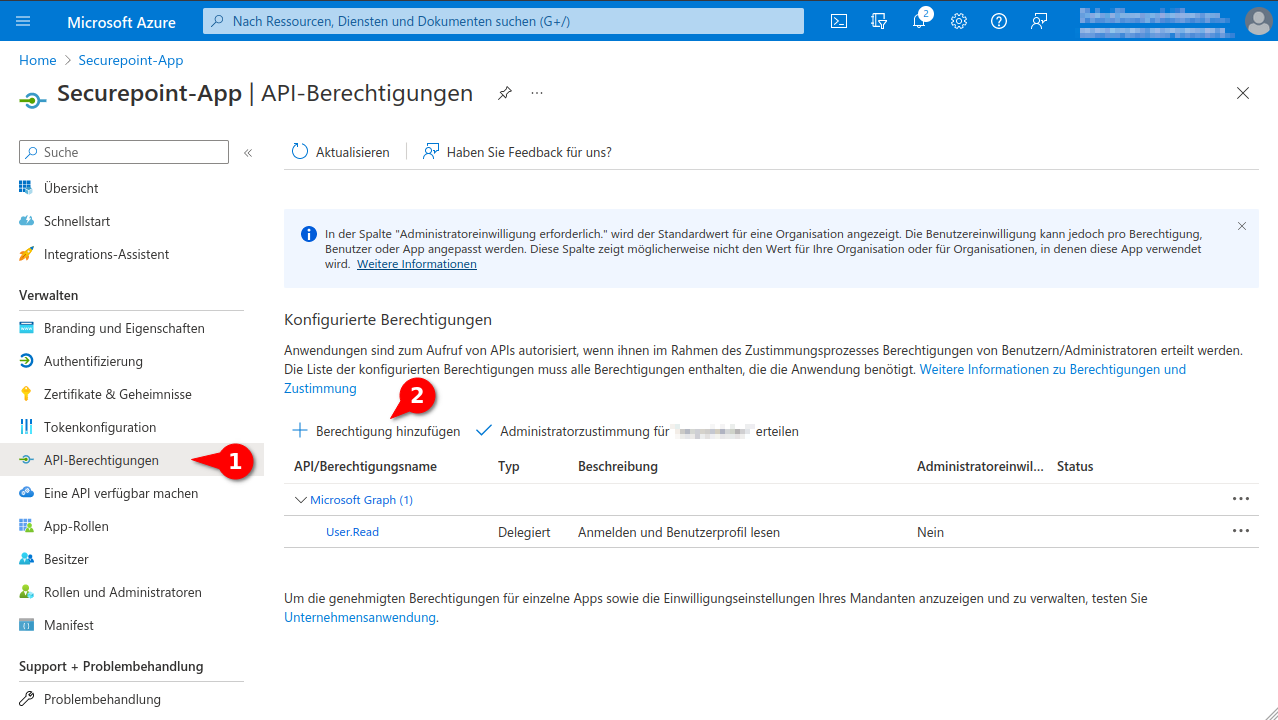

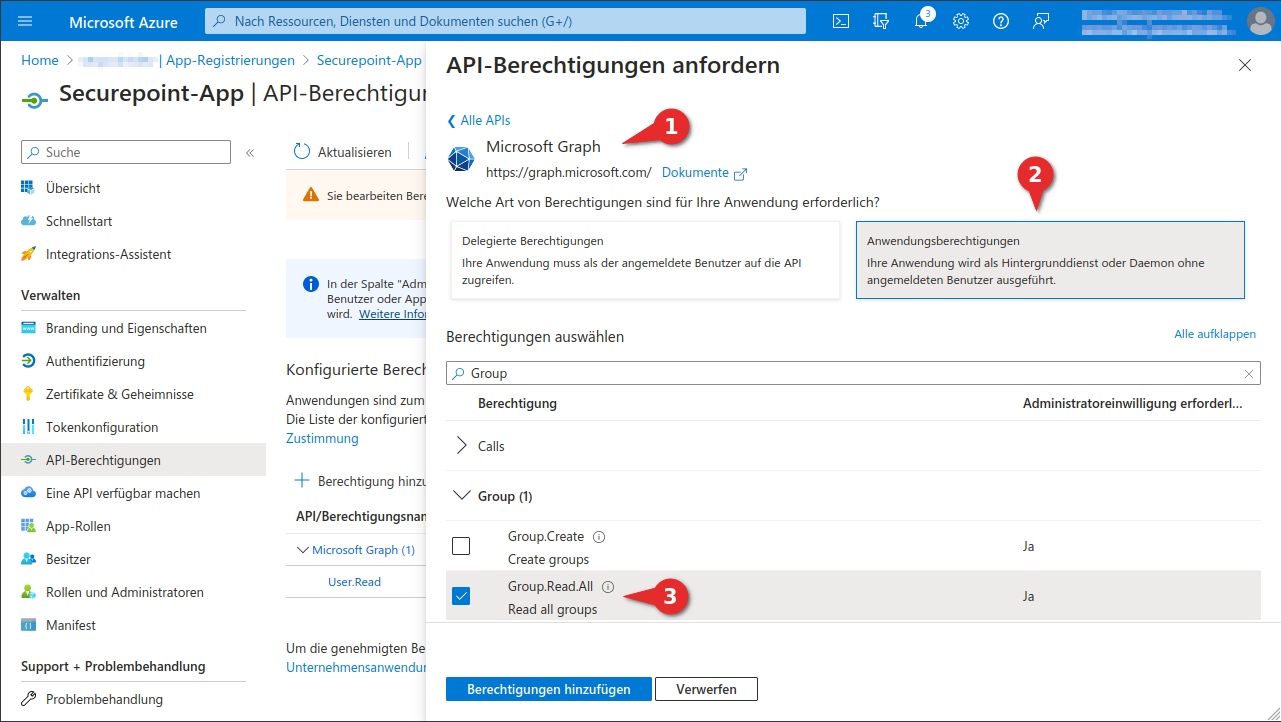

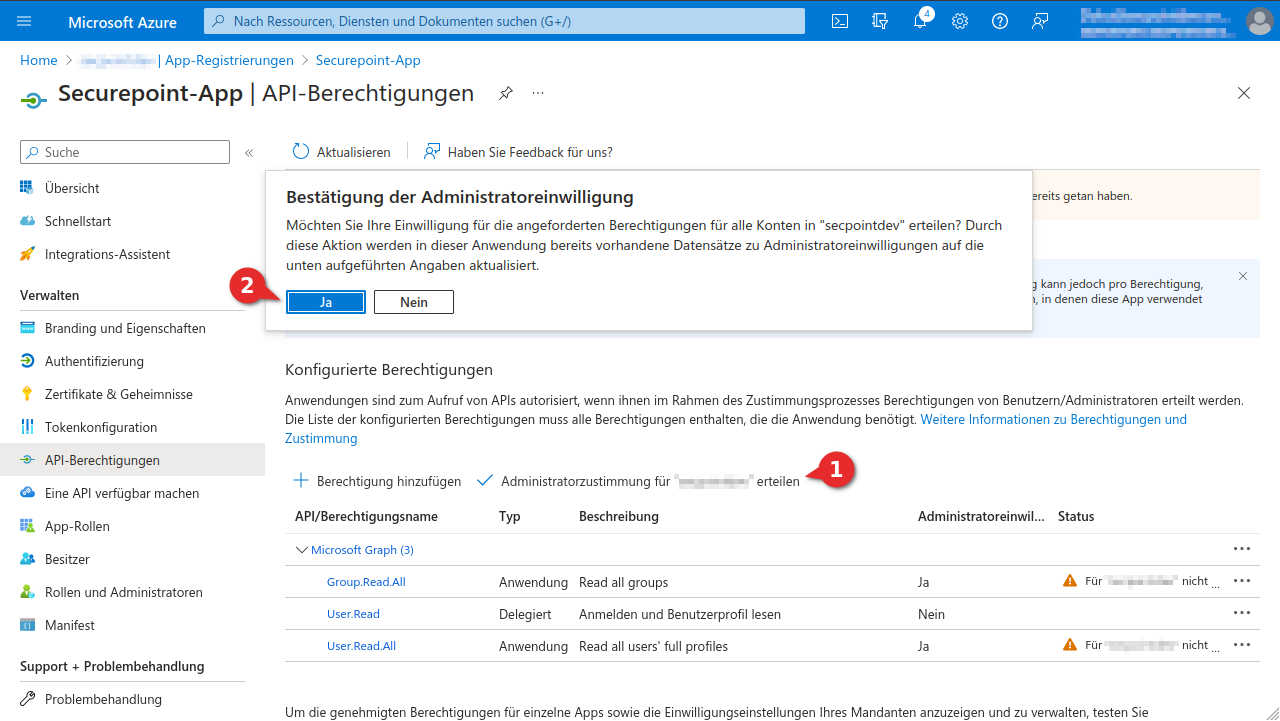

- Im Menü API-Berechtigungen die Schaltfläche Berechtigung hinzufügen klicken

- Berechtigung Group.Read.All im Reiter Anwendungsberechtigung wählen

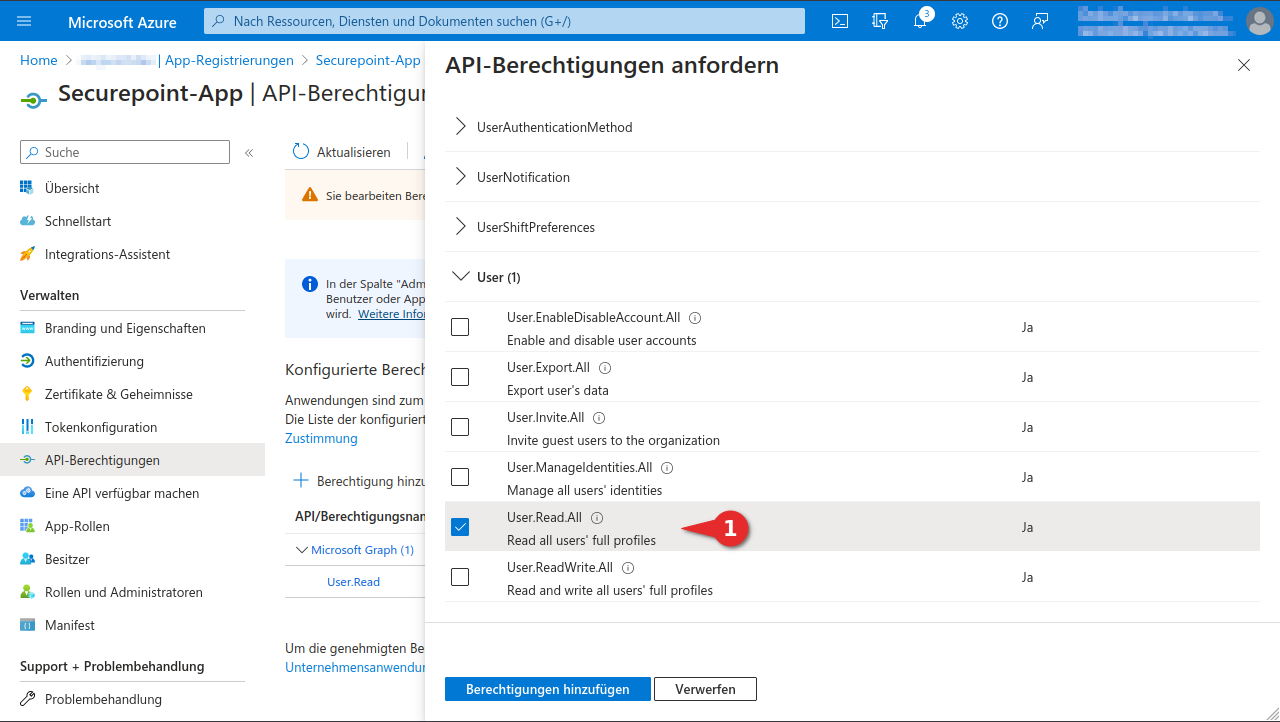

- Berechtigung User.Read.All im Reiter Anwendungsberechtigung wählen

- Im Menü API-Berechtigungen den Eintrag Administratorzustimmung für [...] erteilen aktivieren

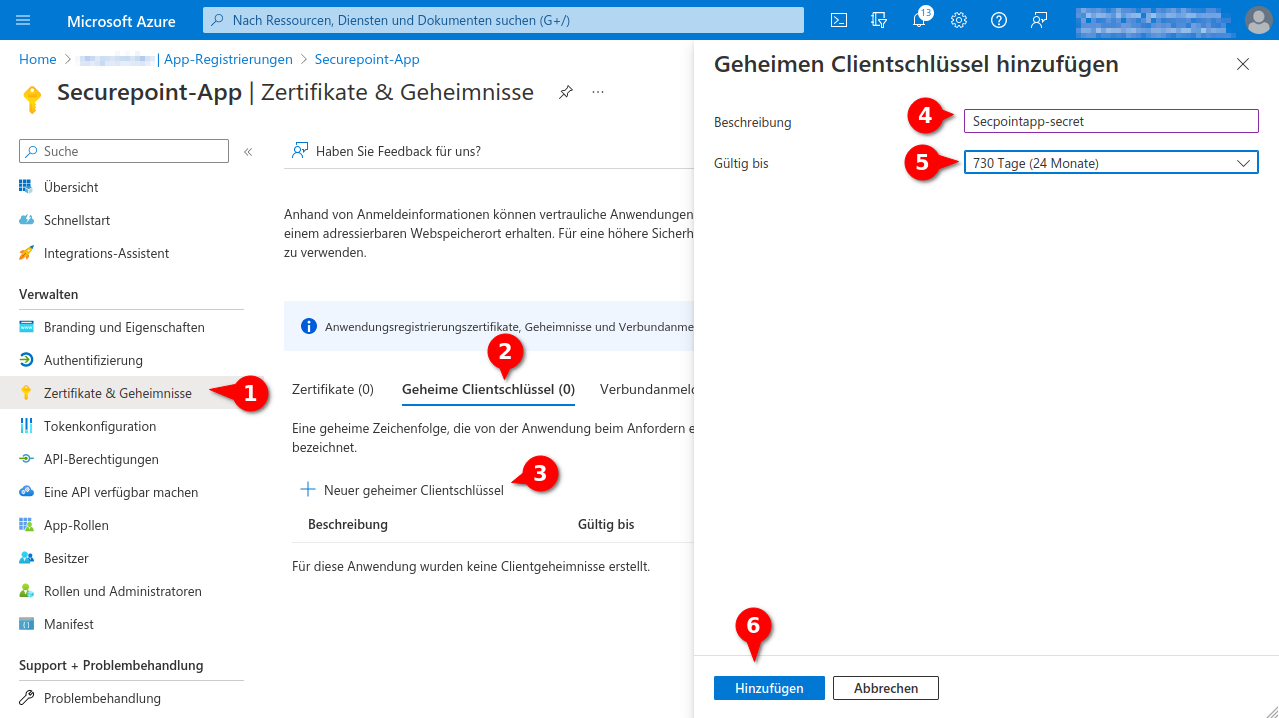

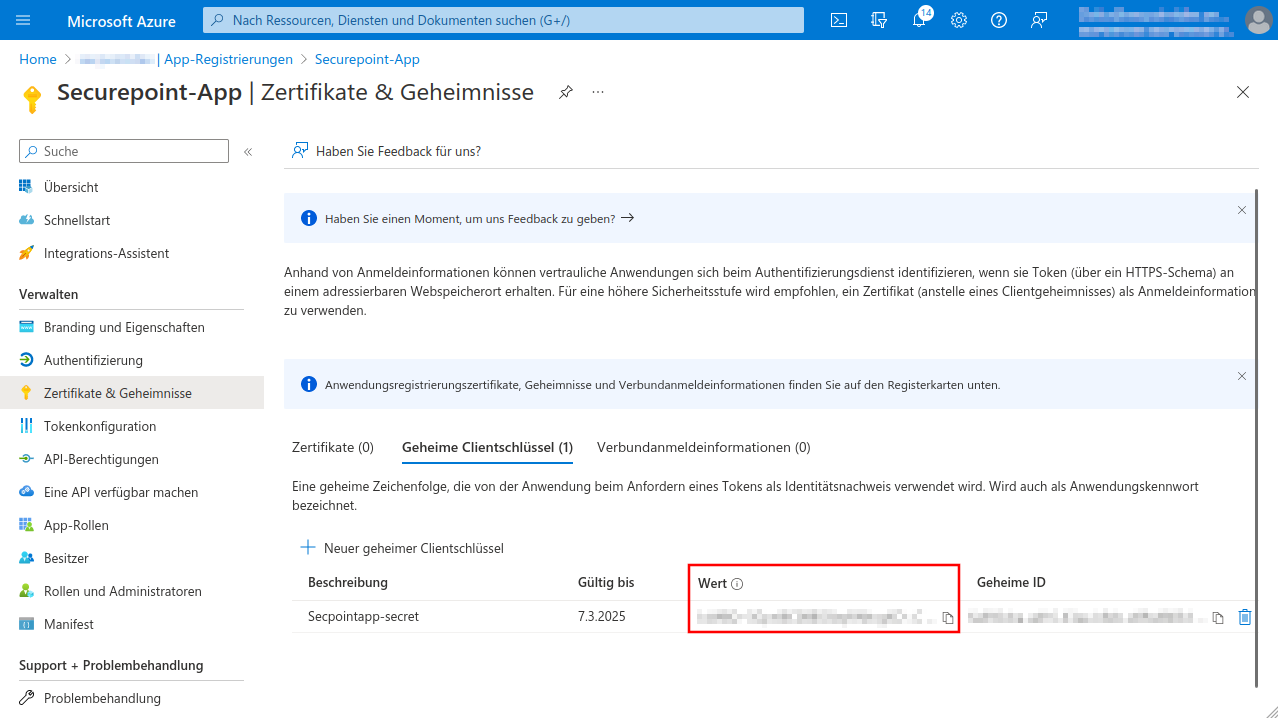

- Im Menü Zertifikate & Geheimnisse ein Geheimen Clientschlüssel erstellen

- Wert notieren, wird als Geheimer Wert eingetragen

- Damit ist die Konfiguration im Microsoft Azure abgeschlossen.

| 1. | 2. | 3. |

| Abb.1 | Abb.2 | Abb.3 |

| Abbildungen | ||

- Anmelden unter Portal Azure oder Microsoft EntraIn Microsoft Entra sind einige Menupunkte als Untermenupunkte eingerichtet.

- Menü Azure Active Directory wählen

- Mandanten-ID notieren, wird beim hinzufügen einer AD-Authentifizierung in der UTM benötigt

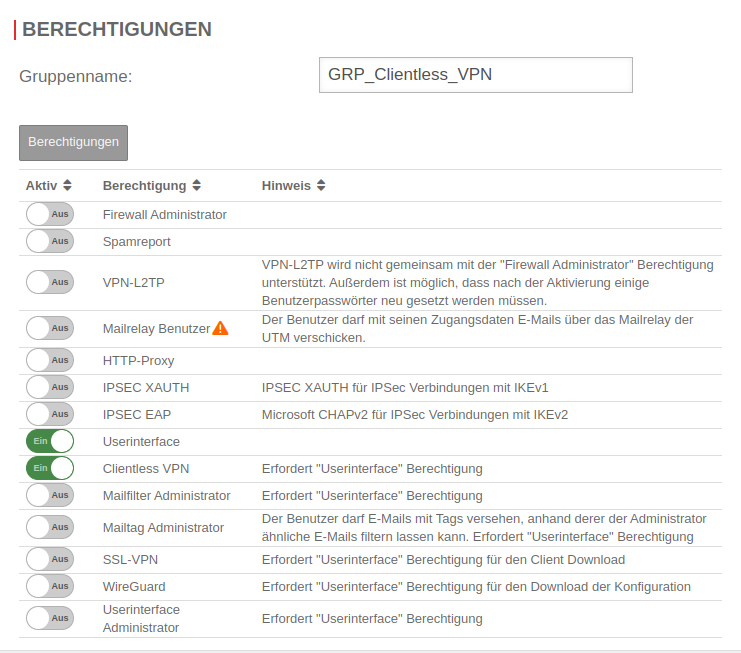

UTMbenutzer@firewall.name.fqdnAuthentifizierungBenutzer  Gruppen Berechtigungen

Gruppen Berechtigungen

| Aktiv | Berechtigung | Hinweis |

|---|---|---|

| Ein | Userinterface | |

| Ein | Clientless VPN | Gewünschte Berechtigung |

Es werden nur Gruppen aufgelistet, die nicht leer sind.

Ergebnis

Beitreten und Verlassen der Domäne

Um zu überprüfen ob die UTM schon der Domäne beigetreten ist:

cli> system activedirectory testjoin Join is OK cli>

Sollte das nicht der Fall sein, erfolgt die Ausgabe

cli> system activedirectory testjoin Not joined cli>

In diesem Fall kann der Domäne mit dem folgenden Kommando beigetreten werden

cli> system activedirectory join password Beispiel-Admin-Passwort Password for Administrator@TTT-POINT.LOCAL: Processing principals to add... Enter Administrator's password: Using short domain name -- TTT-POINT Joined 'SP-UTML' to dns domain 'ttt-point.local' cli>

Das Kommando um die Domäne zu verlassen lautet

cli> system activedirectory leave password Beispiel-Admin-Passwort Enter Administrator's password: Deleted account for 'SP-UTML' in realm 'TTT-POINT.LOCAL' cli>

Beim Beitreten bzw. Verlassen des Active Directories ist die Angabe des Administratorpasswortes notwendig. Das Passwort wird nicht gespeichert, die AD-Zugehörigkeit ist trotzdem Reboot fest.

cli> system activedirectory lsgroups member ------ Abgelehnte RODC-Kennwortreplikationsgruppe Administratoren Benutzer Builtin ClientlessVPN Discovery Management Domänen-Admins Domänen-Benutzer Domänen-Gäste Exchange Servers ... Users Windows-Autorisierungszugriffsgruppe cli>

Überprüfen der Benutzer und Gruppenzugehörigkeit

Das folgende Kommando überprüft, ob ein AD-Benutzer einer UTM Gruppe zugeordnet ist:

cli> user check name "m.meier" groups grp_ClientlessVPN matched cli>

Sollte das nicht der Fall sein erfolgt die Ausgabe

not a member cli>

Befehl, um zu einem AD-Benutzer die Gruppenzugehörigkeit und Berechtigungen aus zugegeben:

cli> user get name m.meier name |groups |permission -------+-----------------+---------- m.meier|grp_ClientlessVPN|WEB_USER,VPN_CLIENTLESS cli>

Domain-Controller hinter Site-to-Site-VPN

In manchen Szenarien befindet sich der Domain-Controller hinter einem Site-to-Site-VPN-Tunnel.

Ist dies der Fall, muss eine entsprechende Zone und eine Regel konfiguriert werden.

Siehe auch DNS-Relay bei IPSec-S2S ‖ DNS-Relay bei SSL (OpenVPN) -S2S ‖ DNS-Relay bei WireGuard-S2S

notempty