Dieser Artikel beinhaltet Beschreibungen der Software von Drittanbietern und basiert auf dem Stand zum Zeitpunkt der Erstellung dieser Seite.

Änderungen an der Benutzeroberfläche durch den Hersteller sind jederzeit möglich und müssen in der Durchführung entsprechend berücksichtigt werden.

Alle Angaben ohne Gewähr.

Neuer Artikel: 07.2024

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Einleitung

Dieses HowTo beschreibt das Enrollment von iOS- / iPad-Geräten in das Securepoint Mobile Security Portal. Dadurch werden diese iOS- / iPad-Geräte in das Securepoint Mobile Device Management (MDM) Portal eingebunden.

Die Zuordnung des Geräte-Profils, der Benutzer und der Apps, können so schon vorbereitend vorgenommen werden, obwohl das Gerät noch nicht vollständig am MDM angemeldet ist.

Sobald das iOS- / iPad-Gerät mit dem Internet verbunden und initialisiert wird, werden diese Konfigurationen automatisch heruntergeladen und umgesetzt.

COBO: Company owned, business only

Firmeneigentum ohne private Nutzung:

- Die Geräte sind nur für den Einsatz im Unternehmensumfeld gedacht

- Der IT-Administrator hat die volle Kontrolle über das Smartphone

- Private Daten sind auf dem Gerät strikt untersagt

Übersicht der Enrollment-Schritte:

- Vorbereitungen im MDM-Portal:

- Voraussetzung erfüllt: Lizenz und ABM vorhanden, Gerät kompatibel

- Apple Push Zertifikat, DEP-Token und VPP-Token im MDM-Portal vorhanden

- Apple Re-Enrollment in den Einstellungen aktivieren

- DEP Profil und DEP PIN angelegt

- Gerät dem ABM mit einem Mac oder der iOS-App Configurator hinzugefügt

- Geräteprofil im Portal angelegt

- Im ABM erworbene Apps per Tags zugeordnet

- Im Portal neuer Benutzer hinzugefügt, oder über Entra ID eingebunden

- Geräteeinbindung:

- Gerät im ABM dem Securepoint MDM-Server zugeordnet

- Im Portal erzeugte Gerätekachel die ABG annehmen und Lizenz auswählen

- Zuordnungen von:

- Gerätenamen vergeben

- Benutzer zuordnen

- Apptags

- Geräteprofil

- Einrichtung auf dem Gerät fortfahren

Voraussetzung

- iOS- bzw. iPadOS-Version 14 oder höher

- eine Mobile Device Management (MDM)- Lizenz muss vorhanden sein

- Zugang zum Apple Business Manager vorhanden

- notemptyDie Geräte dürfen nicht in das ABM/ASM des Resellers hinzugefügt werden! Dies wäre ein Verstoß gegen Apples AGB!

Es ist angebracht, dass jeder Endkunde sein eigenes ABM/ASM Account hat und die Geräte dort entsprechend hinzugefügt werden.

- Wenn das iOS- bzw. iPad-Gerät mit einem Apple DEP-Profil hinterlegt werden soll, muss zuvor eine eigene Apple DEP PIN eingerichtet sein

- notemptyAb Portalversion 2.8 muss eine PIN vorhanden sein, sonst ist aus Sicherheitsgründen kein Enrollment für iOS-/iPad-Geräten mit DEP-Profilen mehr möglich.

Registrierung im Apple Business Manager

Es gibt zwei verschiedene Möglichkeiten das iOS-/iPad-Gerät im Apple Business Manager (ABM) zu registrieren:

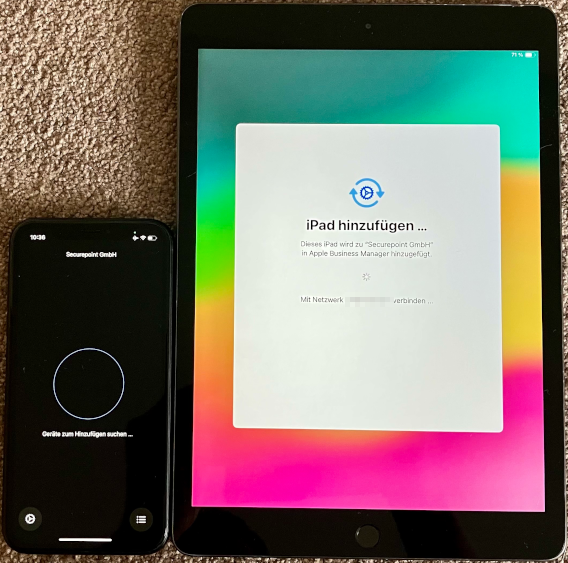

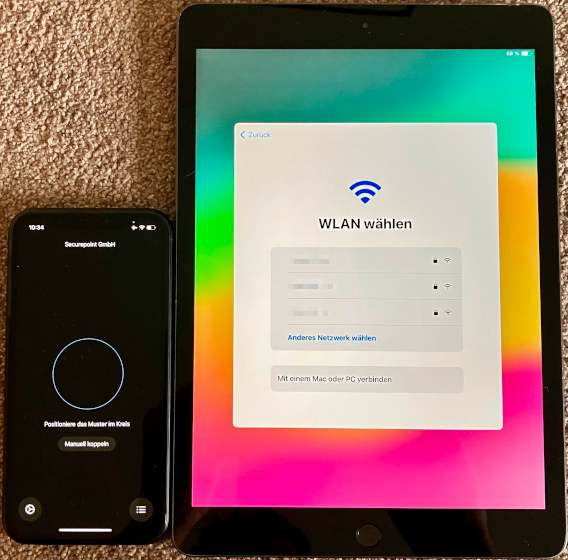

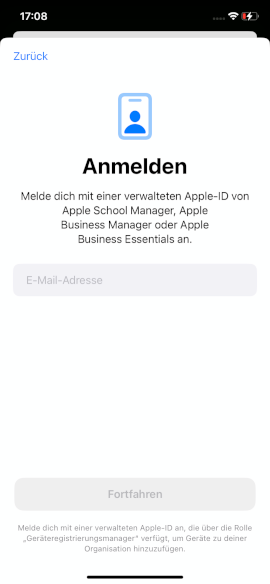

- mit der iOS-App Apple Configurator

- mit einem Apple MAC mit installiertem Apple Configurator

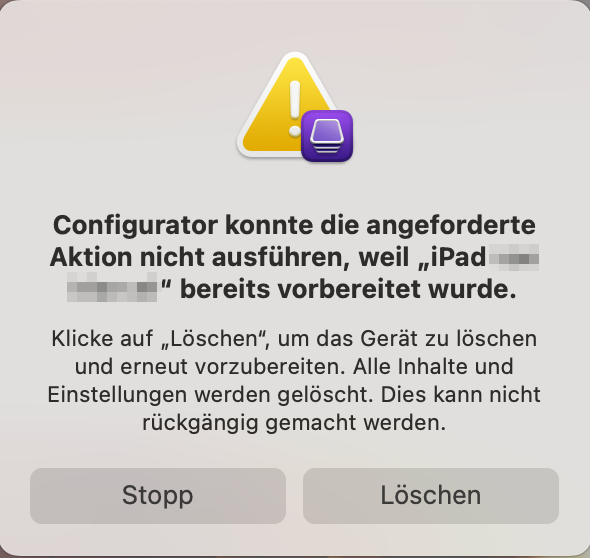

- Für das Enrollment muss das iPad zurückgesetzt sein

- Hier befindet sich eine Beschreibung dazu

- Anmelden beim Business/School Manager

- Einstellungen → WLAN teilen notemptyDas WLAN darf nicht unverschlüsselt sein!

- MDM-Serverzuweisung → Bestimmt → Securepoint MDM auswählen

- Entweder

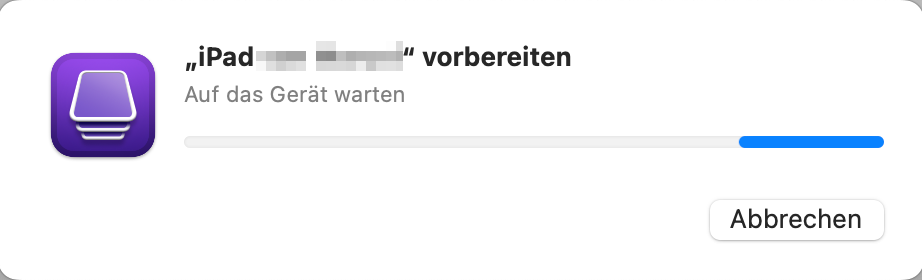

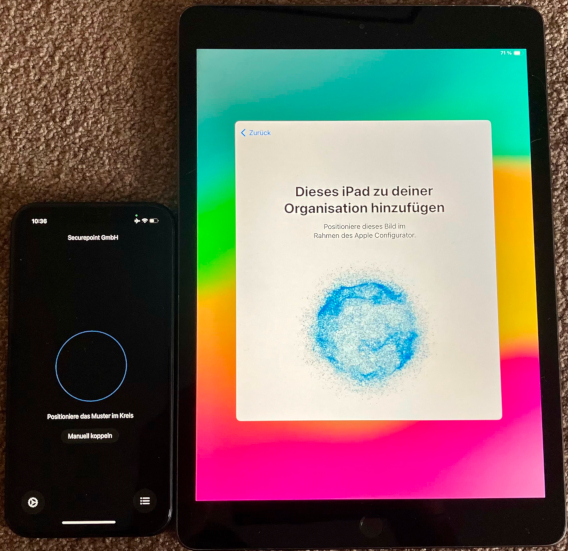

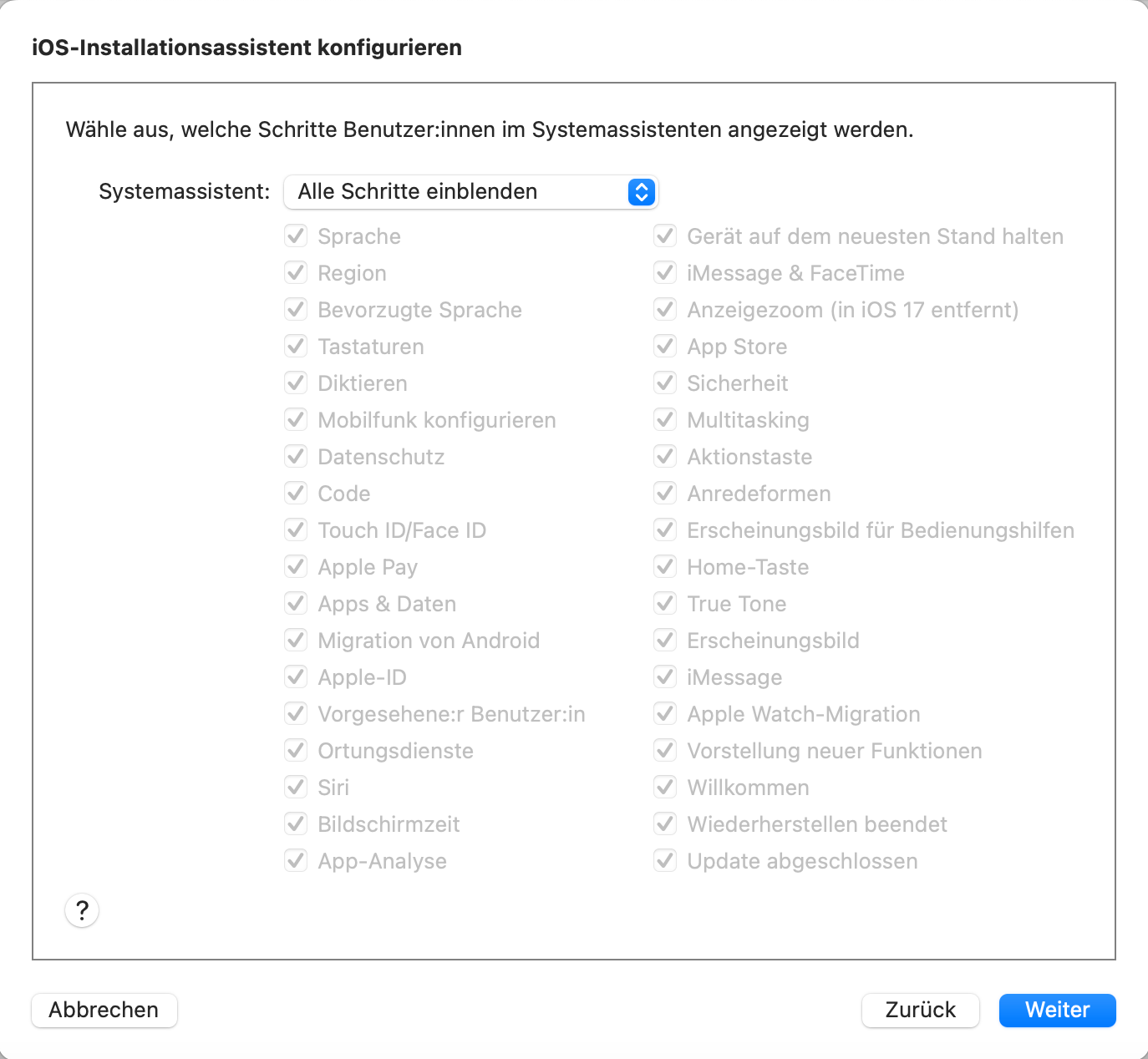

- Das Bild im Systemassistenten des iPad mit dem Apple Configurator einscannen

- oder

- Manuell koppeln: Manuell koppeln im Systemassistenten des iPad klicken und dann auf Manuelles koppeln im Apple Configurator

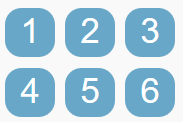

- Den angezeigten 6-stelligen Code eingeben

- notemptyDas iPad noch nicht löschen!

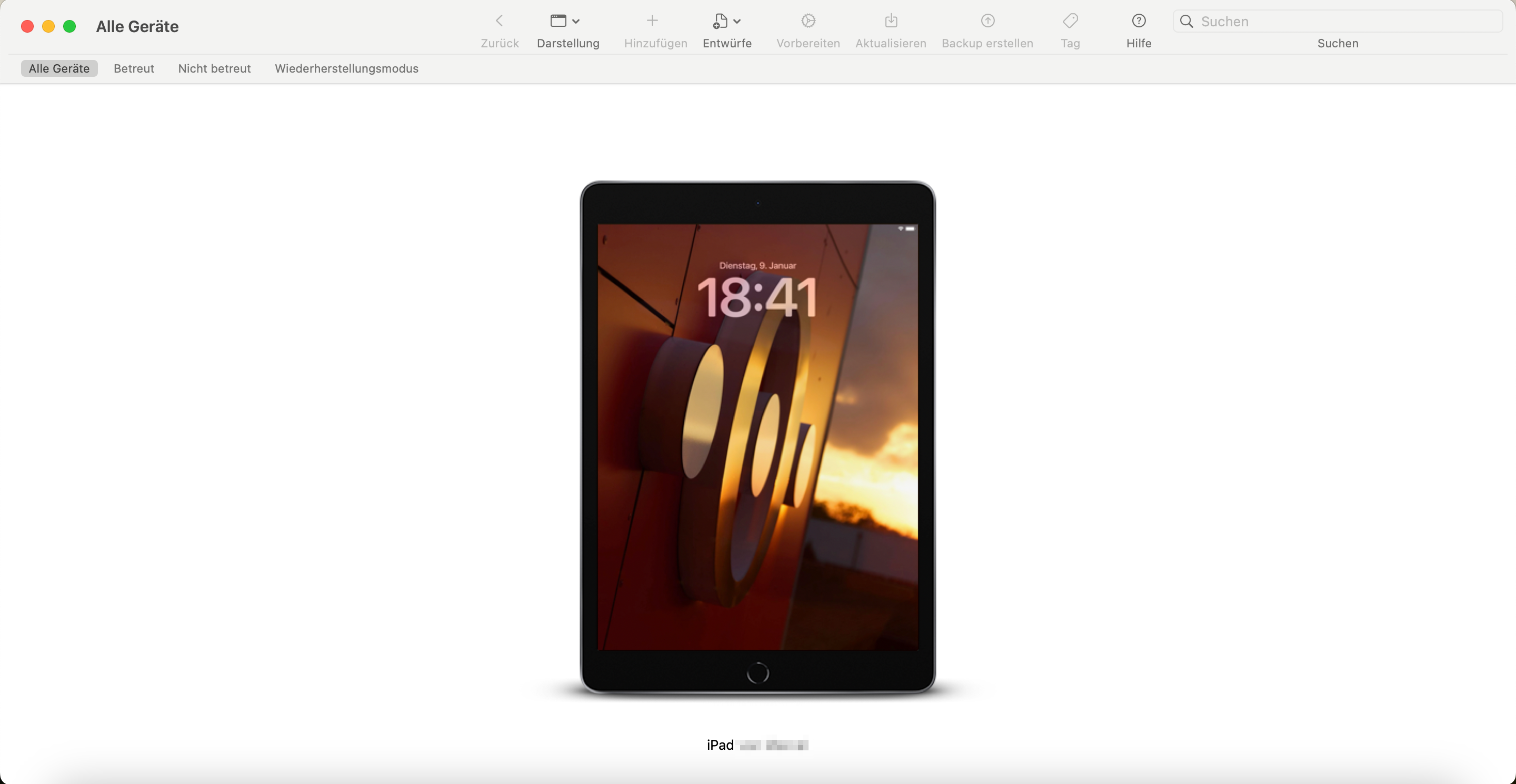

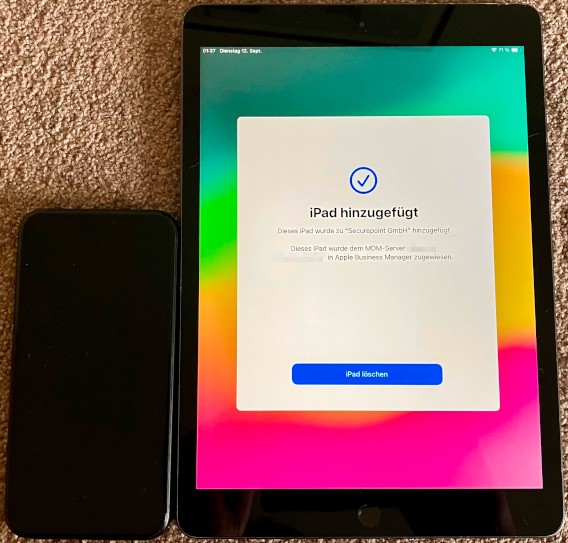

- Gegebenenfalls überprüfen, ob im ASM/ABM unter Geräte das iPad dem MDM-Server korrekt zugeordnet wurde

- Das iPad taucht im MDM Portal auf.

- Unter das iPad ein DEP-Profil zugewiesen:

- über die Schaltfläche Profil hinzufügen ein neues DEP Profil erstellen und unter Geräte das iPad hinzufügen, oder

- ein bestehendes DEP Profil auswählen und in diesem unter Geräte das iPad hinzufügen

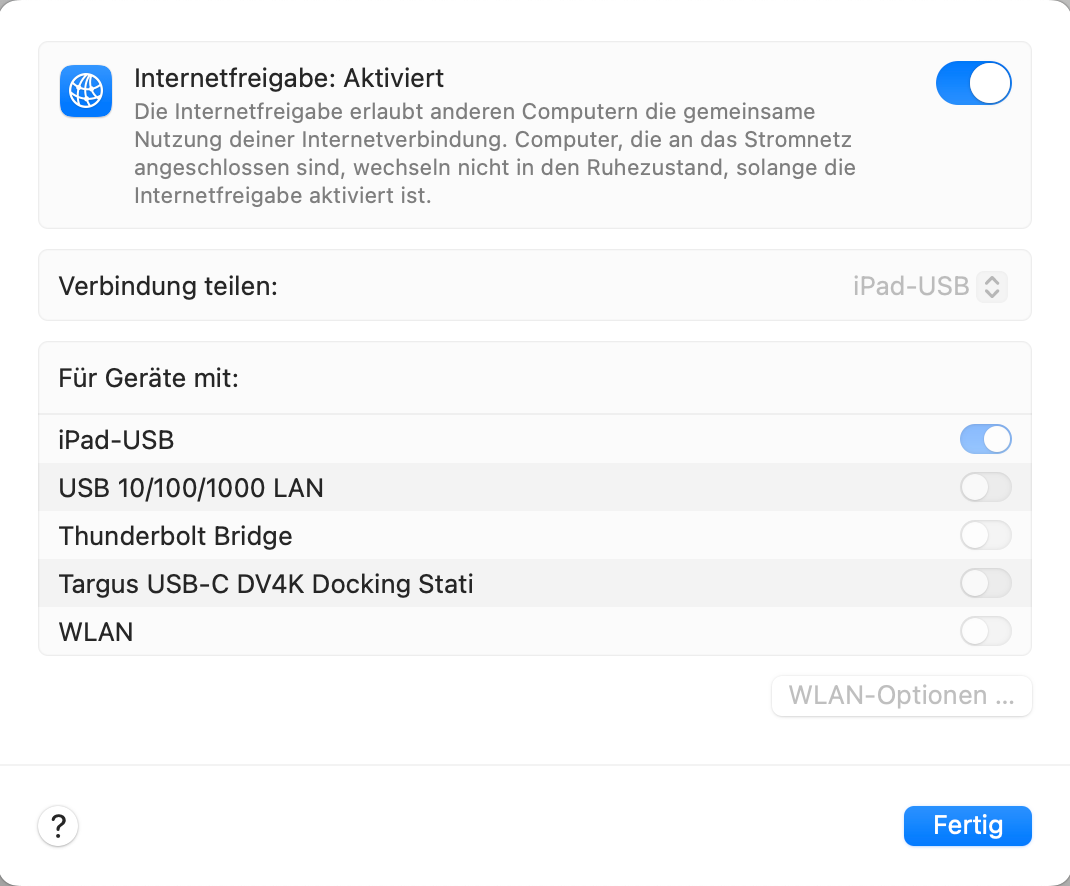

- Aktivierung der Internetfreigabe für das angeschlossene Apple-Gerät:

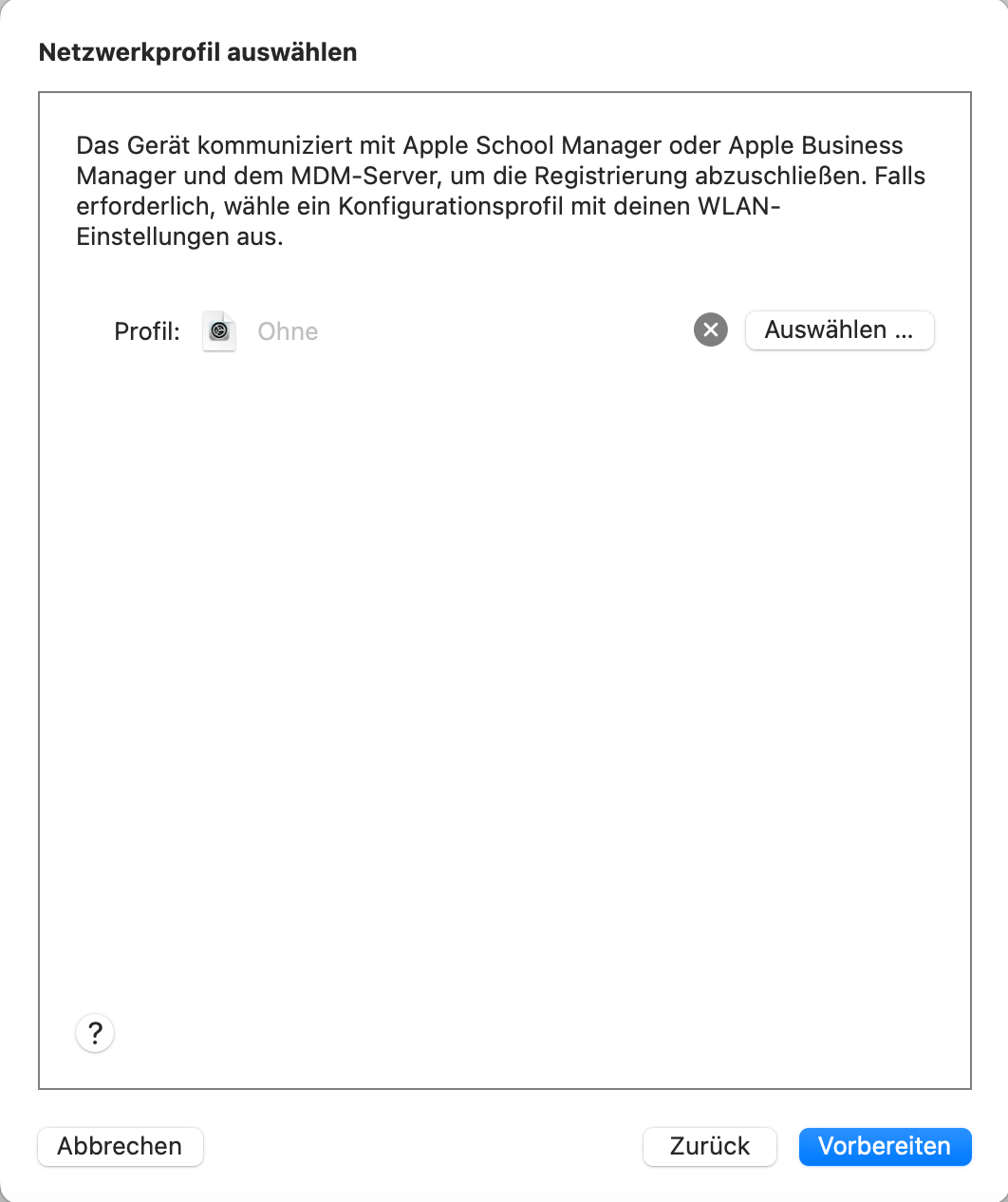

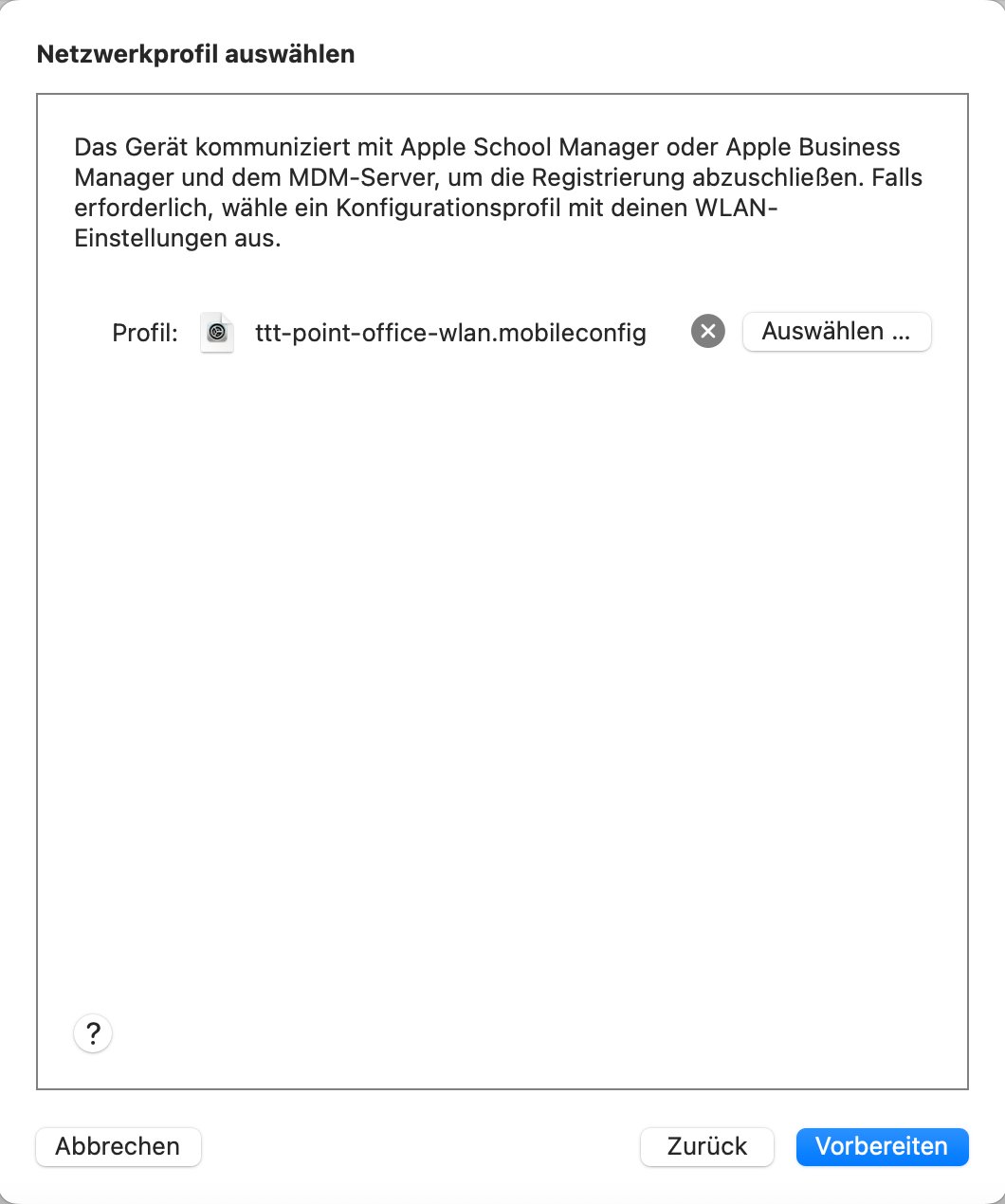

Nachdem das iOS-/iPad-Gerät am Mac angeschlossen wurde, wird über Systemeinstellungen → Allgemein → Teilen → Internetfreigabe - Den Anschluss aktivieren, über den das Gerät am Mac angeschlossen ist.

- Verbindung teilen entsprechend einstellen und die Internetfreigabe aktivieren.

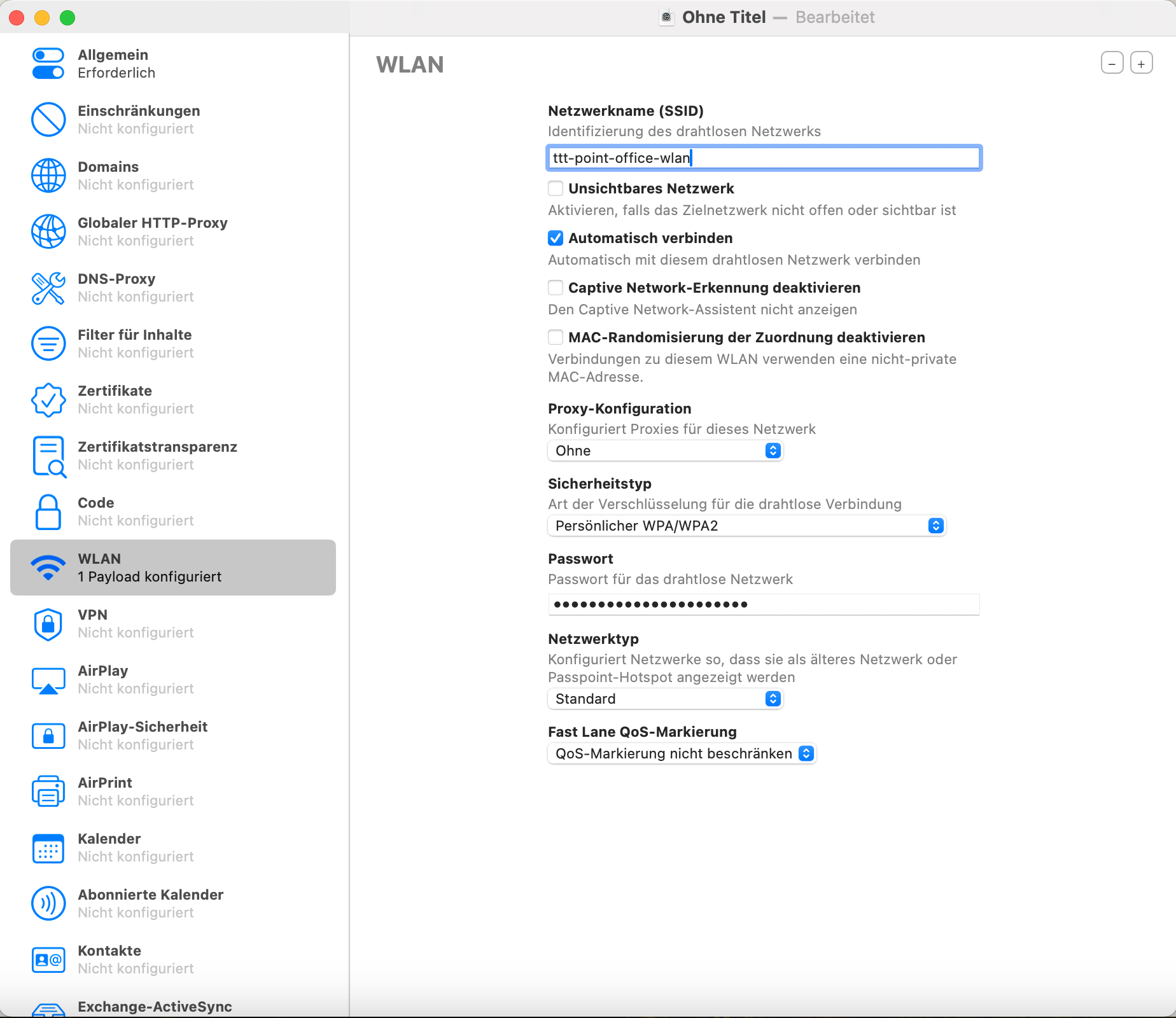

Menü Ablage / Neues Profil Abschnitt WLAN:

Hier kann WLAN konfiguriert werden.

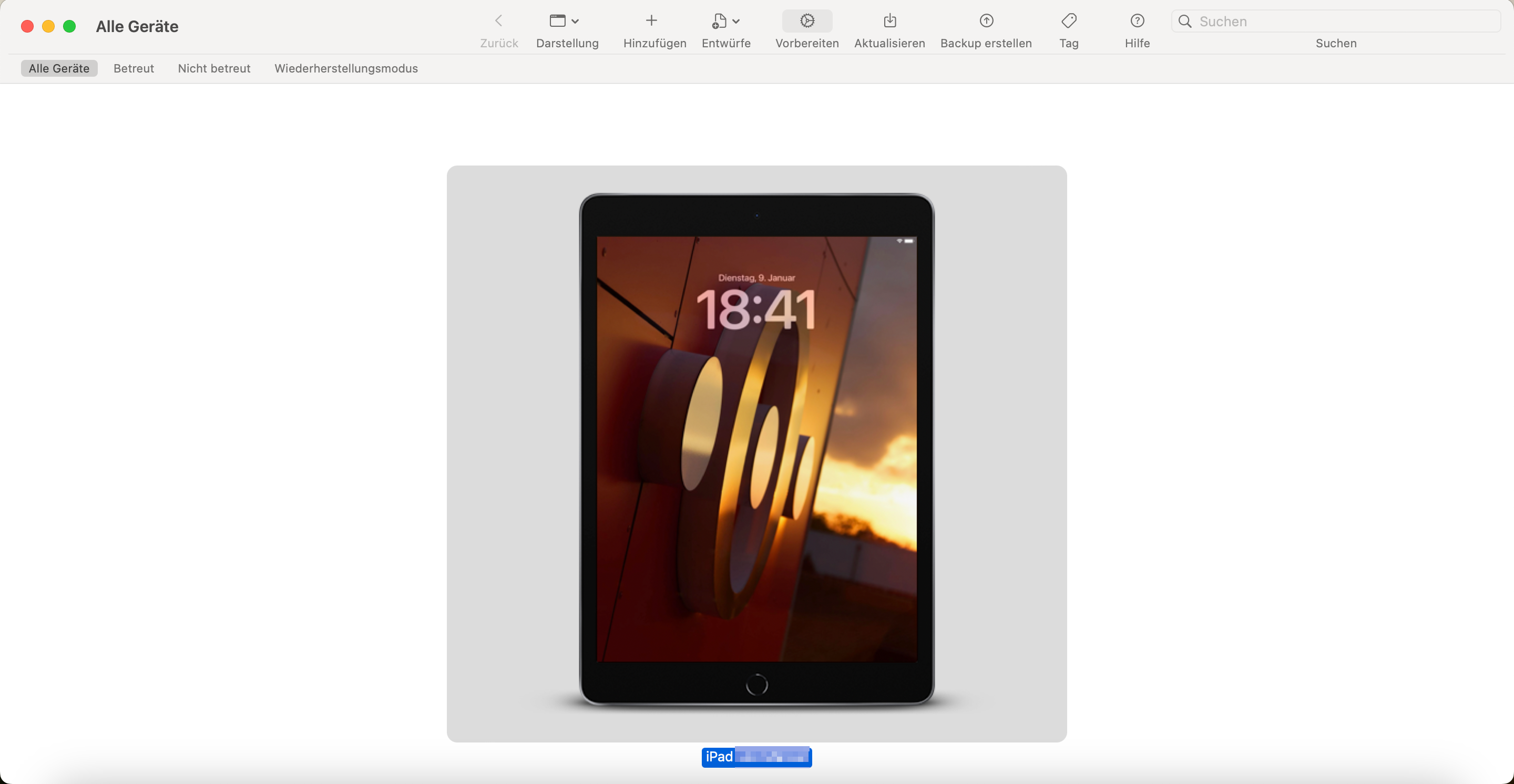

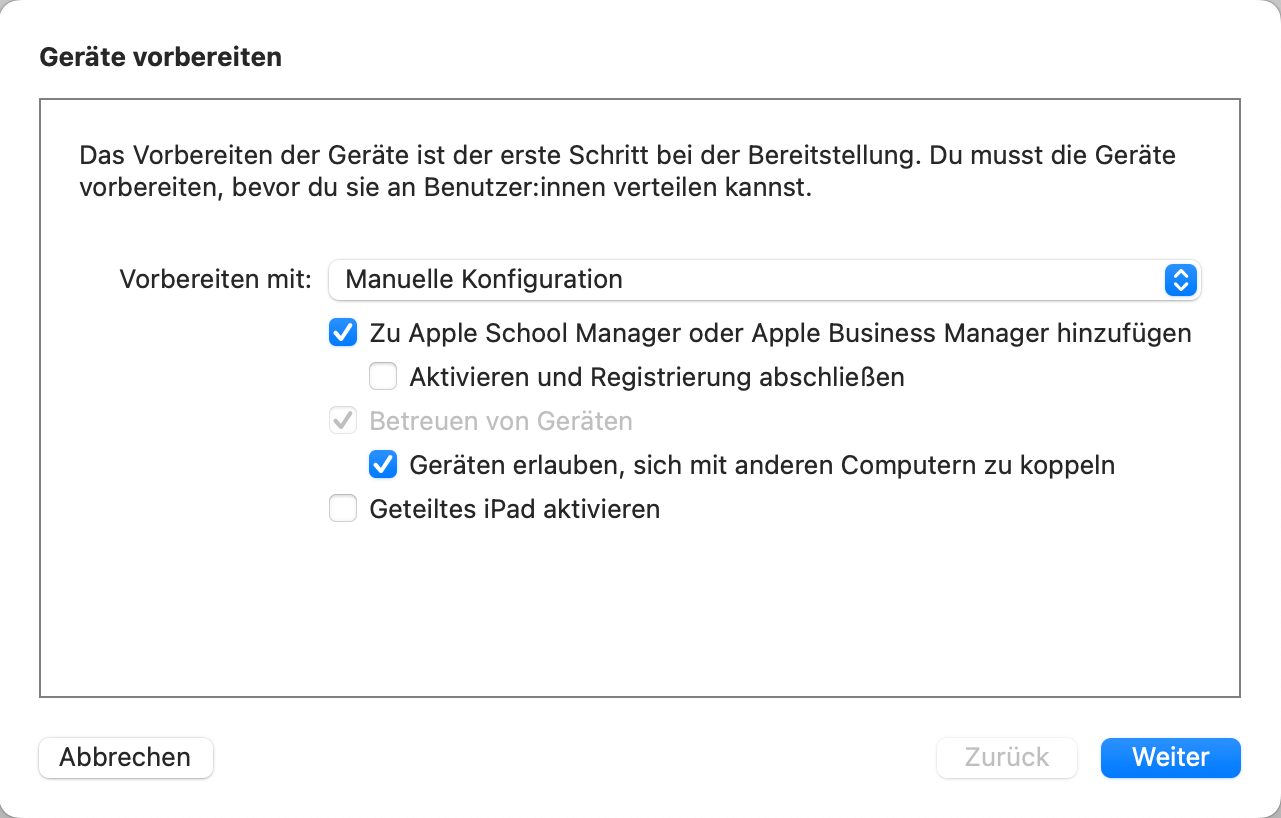

Geräten erlauben, sich mit anderen Computern zu koppeln

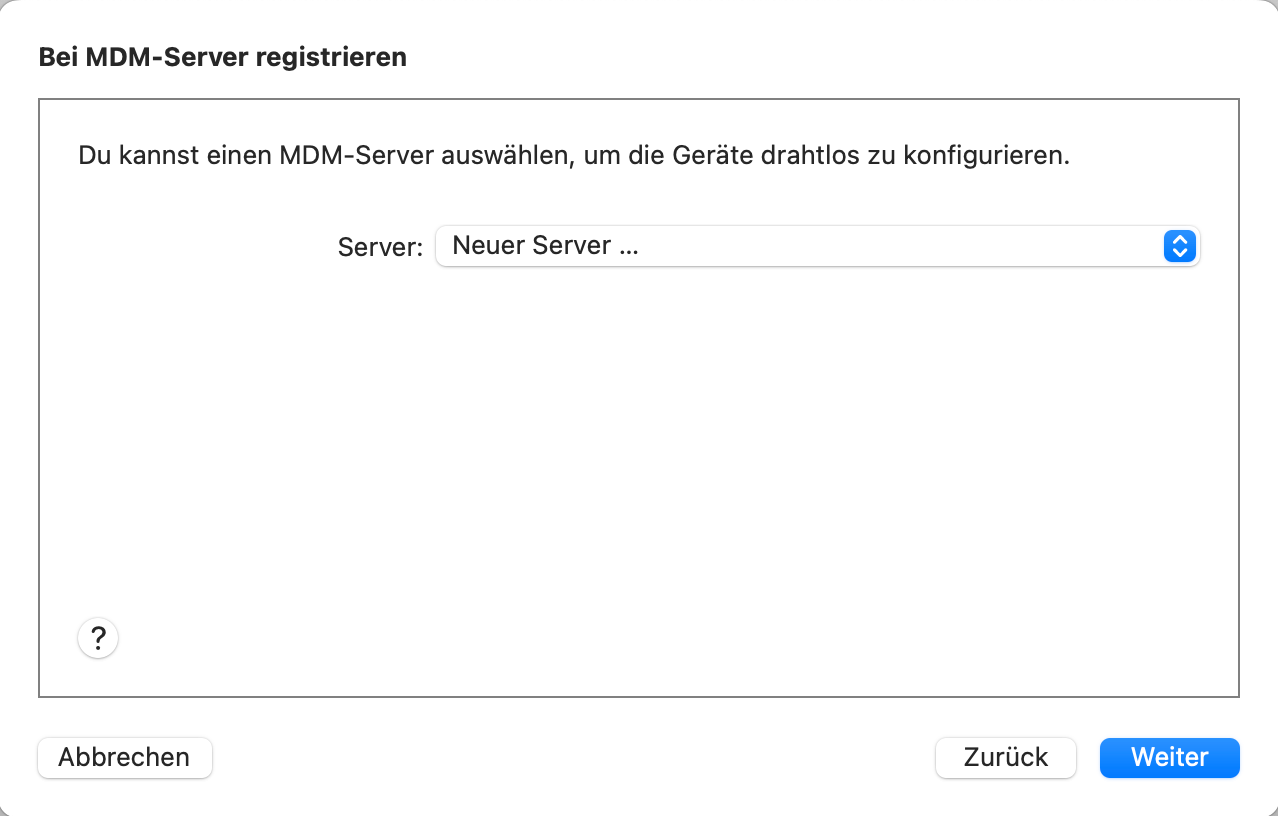

Server: Neuer Server…

- Wurde bereits ein anderes Gerät aufgenommen, kann hier ein Server ausgewählt werden.

- Andernfalls können die Konfigurationsdaten im nächsten Schritt hinterlegt werden.

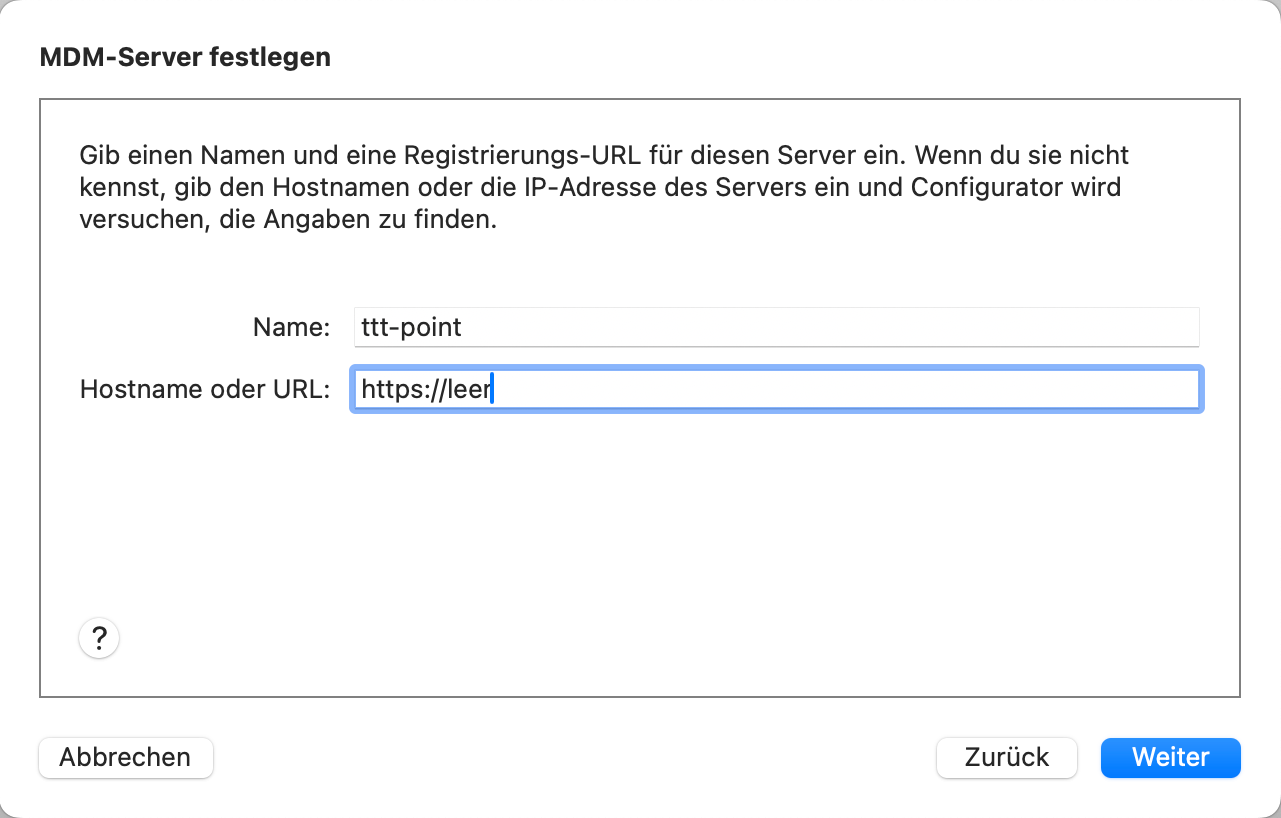

Name Eindeutiger Name (frei wählbar)

Hostname oder URL: leer lassen. Dadurch wird das Gerät lediglich ans ABM registriert. Die Zuordnung an den MDM-Server erfolgt später.

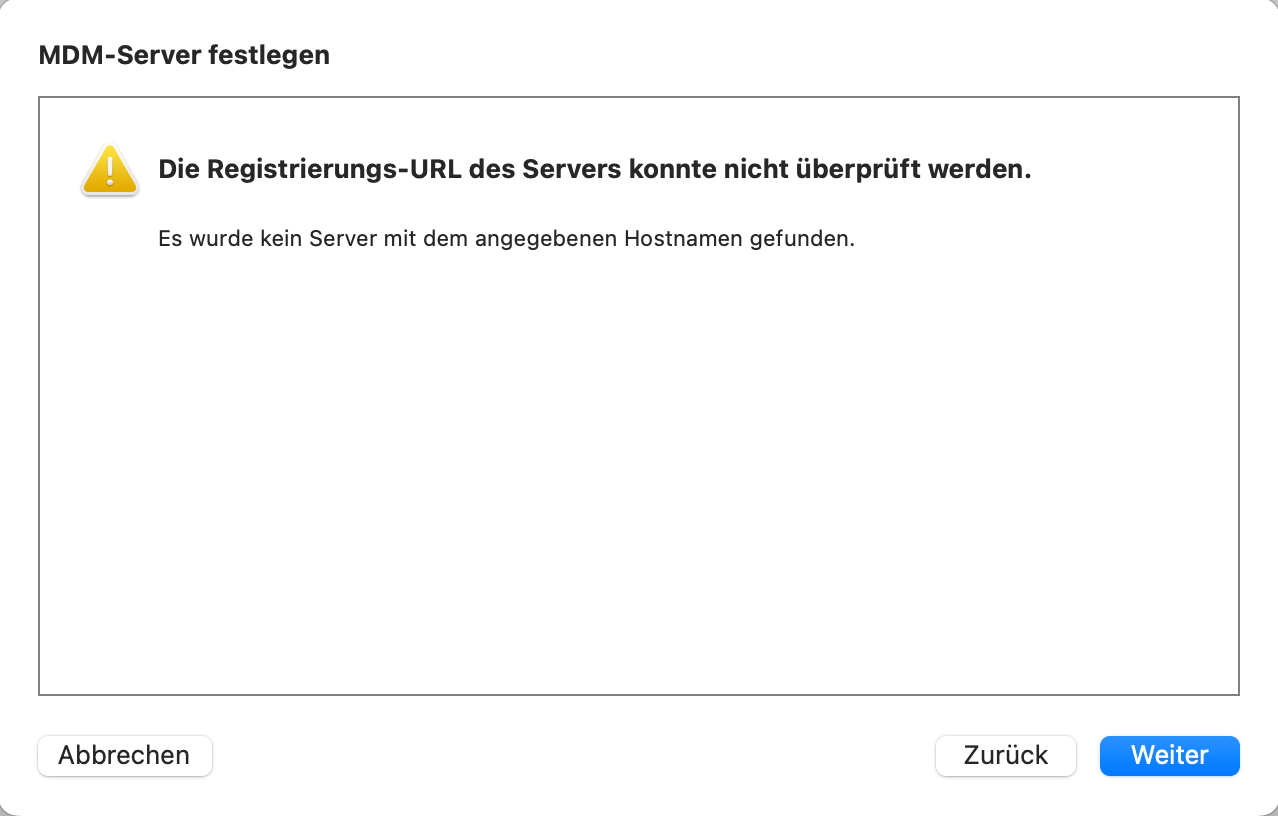

Da das macOS das Zertifikat des individuellen Kundenzugangs zum Securepoint Mobile Security Portal noch nicht kennt, kann die URL nicht überprüft werden. Sie ist aber dennoch korrekt!

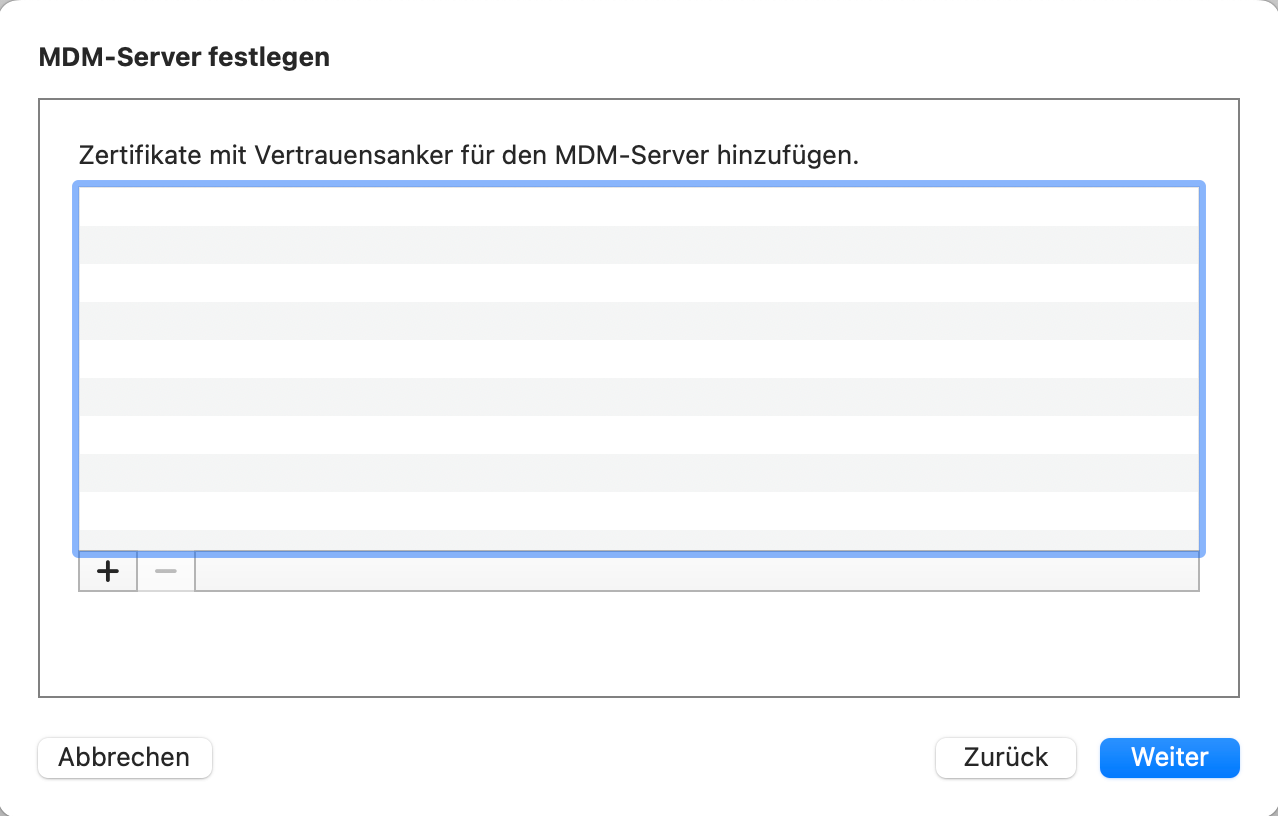

Da kein Server eingetragen wurde, kann auch kein Zertifikat hinzugefügt werden. Einfach auf Weiter klicken.

Inbetriebnahme

Folgende Schritte sind für die Inbetriebnahme des iOS-/iPad-Gerätes ins MDM notwendig:

- Apple Push Zertifikat, Apple DEP-Token und Apple VPP-Token sind vorhanden

- vorhandenes DEP-Profil mit DEP-PIN

- Geräte-Profil angelegt

- Apps im ABM erworben und Apps per Tags zu Appgruppen zusammengefasst

- Benutzer angelegt, bzw. diese über EntraID angebunden

Push Zertifikat / DEP-Token / VPP-Token

Unter werden folgende Schritte gemacht:

- bei Apple Push Zertifikat überprüfen, ob ein Token vorhanden ist

- ist eines vorhanden, überprüfen, ob dieser noch nicht abgelaufen ist

- ist keines vorhanden, wird über die Schaltfläche Hinzufügen ein Apple Push Zertifikat hinzugefügt

- bei Apple DEP überprüfen, ob ein Token vorhanden ist

- der folgende Wiki-Artikel beschreibt, wie ein Apple DEP-Token hinzugefügt wird

- anschließend bei DEP Profil-PIN festlegen einen eigenen 6-stelligen PIN eingeben und Speichern

- Option Apple Re-Enrollment aktivieren aktivieren

- bei Apple VPP / Apple Business Manager / Apple School Manager überprüfen, ob ein Token vorhanden ist

- ist eines vorhanden, überprüfen, ob dieser noch nicht abgelaufen ist

- ist keines vorhanden, wird über die Schaltfläche Hinzufügen ein Apple Push Zertifikat hinzugefügt

Weitere Informationen sind im entsprechendem Wiki-Artikel zu finden.

DEP-Profil anlegen

Sichergehen, dass in unter Apple DEP bei DEP Profil-PIN festlegen ein eigener PIN eingegeben wurde.

Unter wird mit der Schaltfläche Profil hinzufügen ein neues DEP-Profil angelegt.

Weitere Informationen sind sind im Wiki-Artikel DEP-Profile im MDM-Portal zu finden.

Geräte-Profil anlegen

In wird über die Schaltfläche Profil hinzufügen ein neues Profil für das Gerät angelegt.

- Bei einem iOS-Gerät und iPad wird im Reiter Allgemein der Typ Geräteprofil ausgewählt

- Bei einem Shared iPad wird im Reiter Allgemein der Typ Shared iPad ausgewählt verschiedene Benutzer an einem Gerät

Die Konfiguration des Profils entsprechend fortführen. Weitere Informationen für die Konfiguration von iOS-/iPad-Geräten bzw. von Shared iPad-Geräten sind in den entsprechenden Wiki-Artikeln zu finden.

Apps

Falls die benötigten Apps für das iOS-/iPad-Gerät noch nicht vorhanden sind, so werden diese im Apple Business Manager erworben.

In werden die so neu erworbenen Apps mittels App hinzufügen hinzugefügt.

Die Apps mittels tags in benötigte Appgruppen zusammenfassen.

Weitere Informationen sind im Wiki-Artikel Apps zu finden.

Benutzer anlegen

Unter wird ein neuer Benutzer in das Portal angelegt. Zwei verschiedene Möglichkeiten stehen hierfür zur Verfügung:

- Über die Schaltfläche Benutzer hinzufügen wird direkt im Portal ein Benutzer hinzugefügt

- Über die Schaltfläche Benutzer importieren wird der Benutzer per CSV, oder per Entra ID importiert

Weitere Informationen bezüglich Benutzer hinzufügen und Benutzer importieren per Entra ID sind in den entsprechenden Wiki-Artikeln zu finden.

Erste Geräteanmeldung

Folgende Schritte sind für die erste Anmeldung eines iOS-/iPad-Gerätes ins MDM notwendig:

- Gerät im ABM dem Securepoint MDM-Server zuordnen

- Bei der generierten Gerätekachel die AGB annehmen und Lizenz auswählen

- Gerätekachel konfigurieren (passenden Namen vergeben, Benutzer zuordnen, Geräteprofil zuordnen, Apptags zuordnen)

- Einrichtung auf dem Gerät fortführen

Gerät im ABM dem Securepoint MDM-Server zuordnen

Diese Schritte sind notwending, um das iOS-/iPad-Gerät im Apple Business Manager (ABM) dem Securepoint MDM-Server zuzuordnen:

- Unter Apple DEP Profil hinzufügen das Apple-Push-Zertifikat (*.pem-Datei) downloaden

- Upload dieses Zertifikats im im Apple Business Manager bzw. Apple School Manager Menü

Einstellungen (Klick auf den Benutzername in der Menüleiste)

Einstellungen (Klick auf den Benutzername in der Menüleiste)

- ABM: Sollte noch kein entsprechender MDM-Server angelegt sein:

- ABM: Auswahl des entsprechenden MDM-Servers ttt-point-mdm-Server-123456.sms

- ABM: Download des dep-Tokens mit Schaltfläche Token laden (*.p7m-Datei) im Apple Business Manager bzw. Apple School Manager im Menü

- Hochladen der *.p7m-Datei in dem unter Punkt 1 geöffneten Dialgfenster im Securepoint Mobile Security Portal. Abschließen mit Fertig

Weitere Informationen sind im folgendem Wiki-Artikel zu finden.

AGB und Lizenz

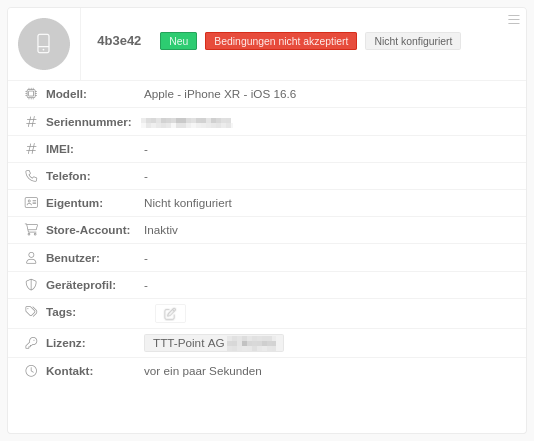

Es wird im Portal bei eine Gerätekachel mit dem Label ausgeloggt generiert. Diese Gerätekachel dient als Platzhalter.

Per Klick auf diese Gerätekachel öffnet sich ein Dialogfenster, indem die AGB angenommen wird. Dann wird die entsprechende Lizenz ausgewählt. Dadurch verschwindet das Label Bedingungen nicht akzeptiert von der Gerätekachel.

Gerätekachel konfigurieren

Diese Gerätekachel wird konfiguriert. Folgende Schritte sind dazu nötig:

- Über die Schaltfläche bei der Gerätekachel, oder in den Gerätedetails, wird ein passender Name eingetragen und dieser per abgespeichert

- Das zuvor angelegte Geräteprofil wird der Gerätekachel zugeordnet, indem im Profilreiter Allgemein bei der Option Geräte die Gerätekachel ausgewählt wird

- Unter Tags werden die Apptags und damit die Appgruppen ausgewählt, die auf das Gerät installiert werden sollen

- Unter Benutzer wird der gewünschte Benutzer dem Gerät zugeordnet

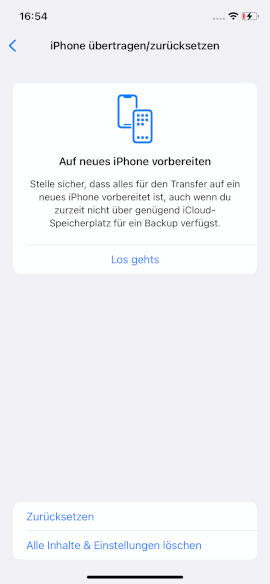

Geräteeinrichtung fortführen

Die Einrichtung auf dem iOS-/iPad-Gerät kann fortgeführt und abgeschlossen werden. Dabei muss der zuvor definierte DEP-PIN eingegeben werden.

Das Enrollment das Gerätes in das MDM-Portal ist damit abgeschlossen.

Apple Re-Enrollment

Diese Funktion steht erst zur Verfügung, wenn Apple Re-Enrollment unter Einstellungen aktiv ist.

Neu hinzugefügte DEP-Geräte werden automatisch im Portal registriert und können bereits vor ihrer ersten Nutzung individuell vorkonfiguriert werden. Die so festgelegten Einstellungen für Benutzerprofile, Anwendungen und Tags werden nahtlos bei der ersten Anmeldung des Gerätes angewendet.

Bei einer Wiederinbetriebnahme eines Gerätes erfolgt eine automatische Übertragung der Konfigurationen des Gerätes, vorausgesetzt, dieses ist noch im Portal vorhanden. Diese Profile werden mit dem Label Signed out markiert.