K Der Seiteninhalt wurde durch einen anderen Text ersetzt: „{{Set_lang}} {{#vardefine:headerIcon|spicon-utm}} {{:UTM/APP/Nameserver.lang}} {{var | neu--mDNS Repeater | Layoutänderung beim mDNS-Repeater | Layout adjustment for the [{{#var:host}}UTM/APP/Nameserver#mDNS-Repeater mDNS-Repeater] }} </div><div class="new_design"></div>{{TOC2|limit=2}}{{Select_lang}} {{Header|12.6.1| * {{#var:neu--mDNS Repeater}} * {{#var:neu--rwi}} |UTM/APP/Name…“ Markierung: Ersetzt |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 5: | Zeile 5: | ||

{{var | neu--mDNS Repeater | {{var | neu--mDNS Repeater | ||

| Layoutänderung beim [[UTM/APP/Nameserver#mDNS-Repeater | mDNS-Repeater]] | | Layoutänderung und Porthinweis beim [[UTM/APP/Nameserver#mDNS-Repeater | mDNS-Repeater]] | ||

| Layout adjustment for the [{{#var:host}}UTM/APP/Nameserver#mDNS-Repeater mDNS-Repeater] }} | | Layout adjustment and port note for the [{{#var:host}}UTM/APP/Nameserver#mDNS-Repeater mDNS-Repeater] }} | ||

</div><div class="new_design"></div>{{TOC2|limit=2}}{{Select_lang}} | </div><div class="new_design"></div>{{TOC2|limit=2}}{{Select_lang}} | ||

Version vom 4. April 2024, 12:50 Uhr

Letzte Anpassung zur Version: 12.6.1

- Layoutänderung und Porthinweis beim mDNS-Repeater

- Aktualisierung zum Redesign des Webinterfaces

Einleitung

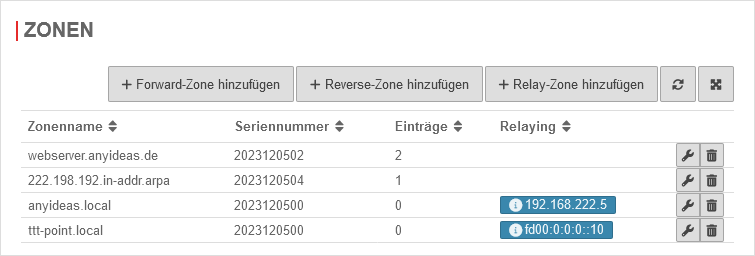

Der Nameserver der UTM bietet:

- Forward-Zonen: Namensauflösung (FQDN) in IP-Adressen

- Reverse-Zonen: IP-Adressen in FQDN

- Relay-Zonen: Weiterleiten von Anfragen, die zu einer bestimmten Domain gehören

- DNS Forwarding: Weiterleiten sämtlicher DNS Anfragen

Als Dienst muss mindestens

Es empfiehlt sich in der Regel jedoch die Dienstgruppe

Voraussetzungen

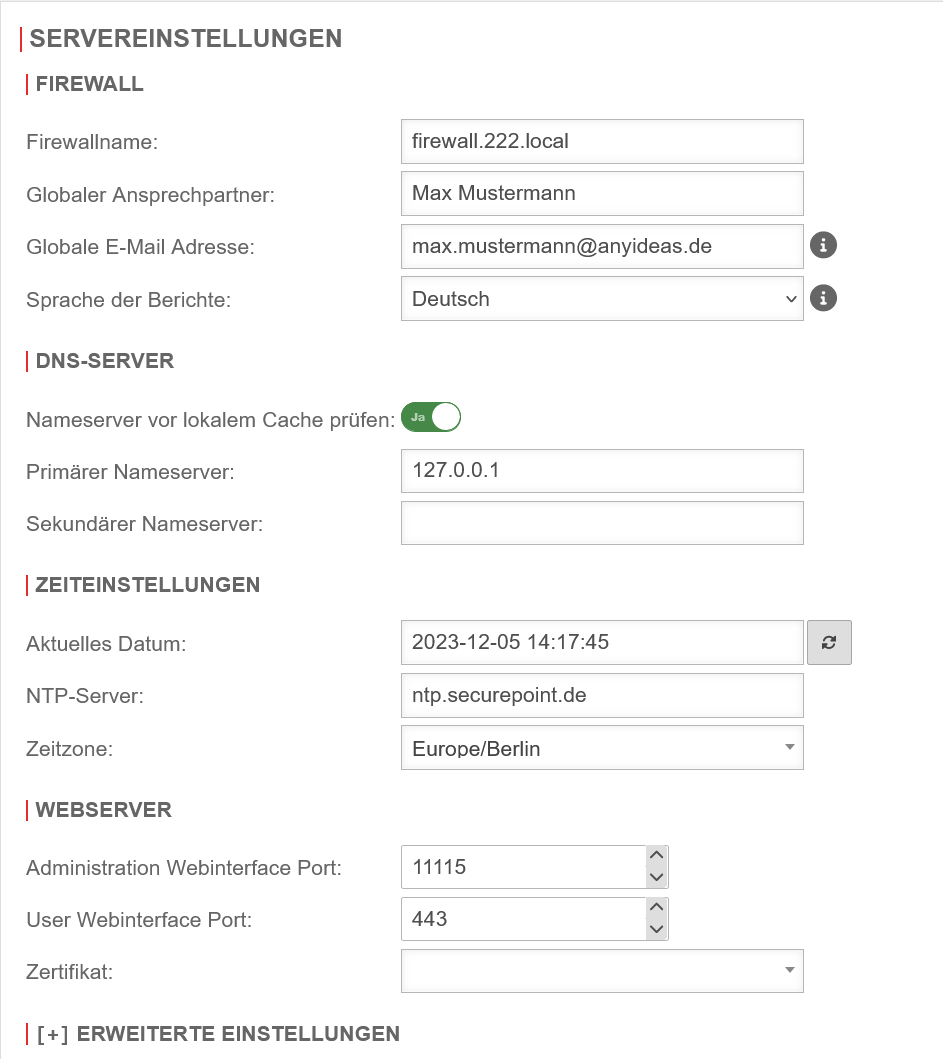

Firewall als Nameserver festlegen

UTMbenutzer@firewall.name.fqdnNetzwerk  Nameserver IP

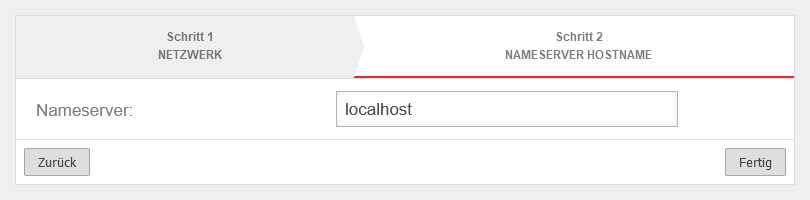

Im ersten Schritt muss die UTM selbst als Nameserver der Firewall festgelegt werden.

Nameserver IP

Im ersten Schritt muss die UTM selbst als Nameserver der Firewall festgelegt werden.

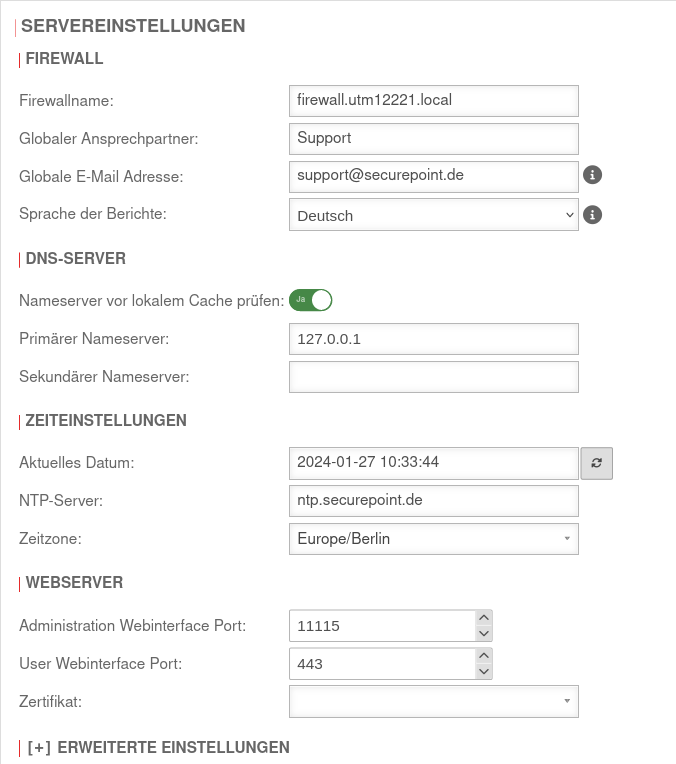

- Konfiguration unter Bereich Servereinstellungen Abschnitt DNS-Server

- Feld Primärer Nameserver als IP die 127.0.0.1 (localhost) setzen.

- Speichern mit

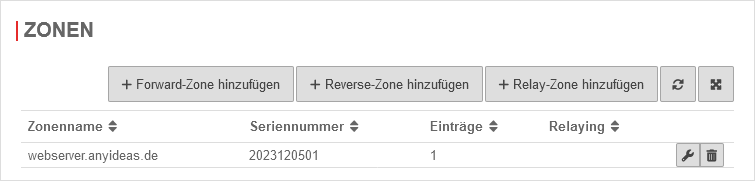

Forward-Zone

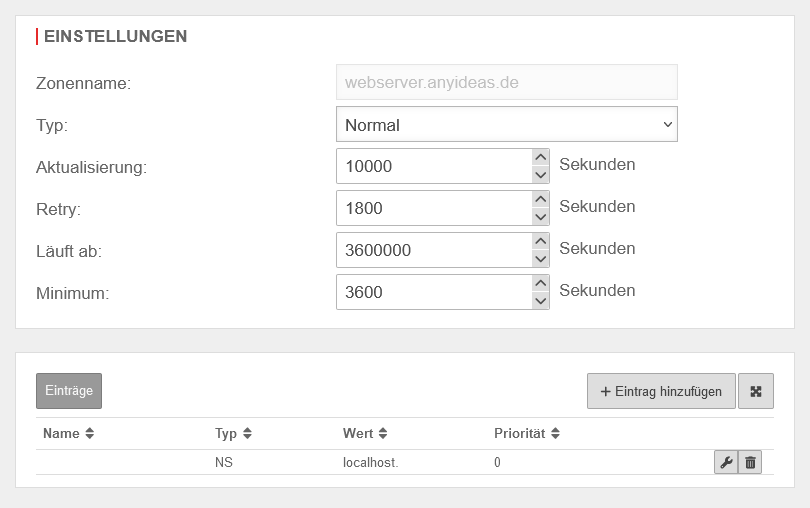

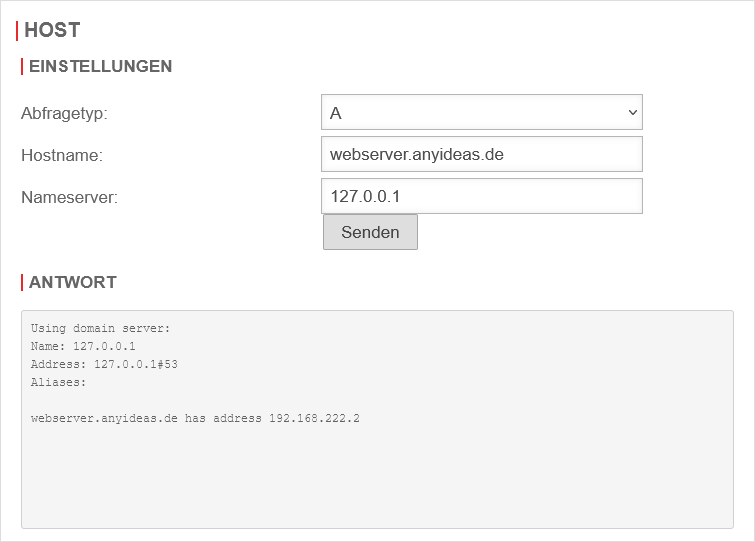

Eine Forward-Zone wird zur Umsetzung von Domainnamen in IP-Adressen verwendet.

Diese Umsetzung ist sowohl in IPv4 (A) als auch in IPv6 (AAAA) möglich. In dem folgenden Einrichtungsbeispiel wird das Anlegen eines A-RR, für eine öffentliche Domain gezeigt.

Wird der DNS der Firewall zur Auflösung verwendet, soll eine private IP aus dem internen Netz zurückgegeben werden.

Diese Einstellung wird unter anderem dann benötigt, wenn aus dem internen Netz eine Domain aufgerufen wird, dessen öffentliche IP die der Firewall ist.

Ohne diesen Eintrag würde man eine komplizierte Portweiterleitung benötigen, so allerdings kann die Anfrage ohne Umwege direkt an den Server gestellt werden.

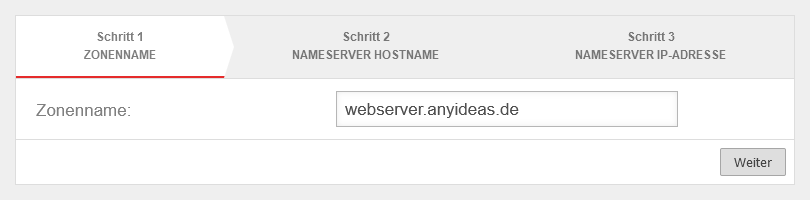

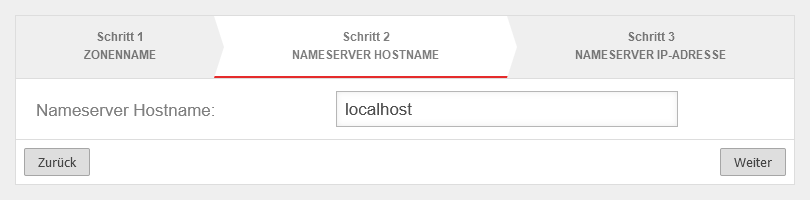

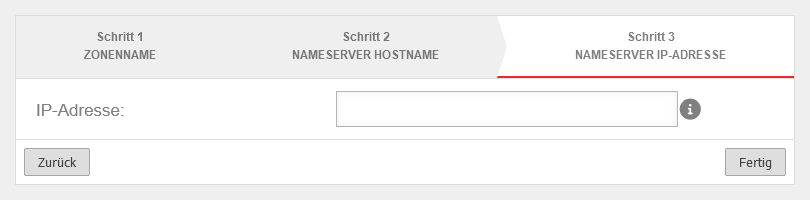

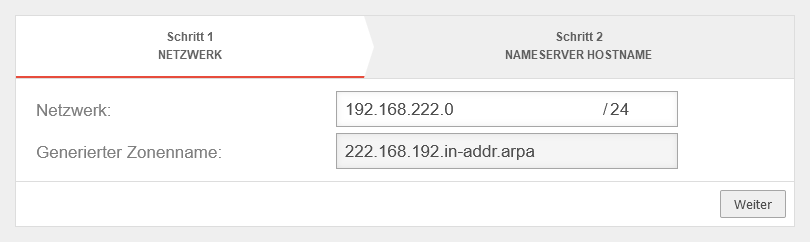

Einrichtung unter Bereich Zonen Schaltfläche .

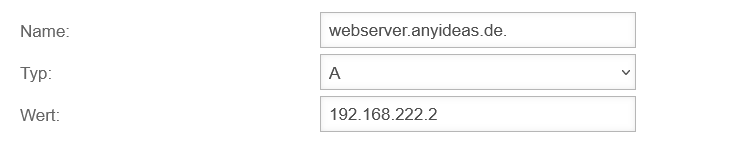

A-RR anlegen

DNS Forwarding

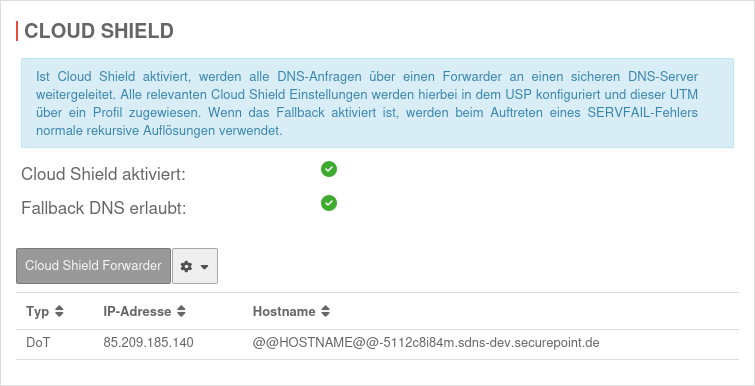

Ein DNS Forwarding wird dazu verwendet, um alle DNS Anfragen, die an den Nameserver der Firewall gestellt werden, an eine andere IP weiterzuleiten.

Cloud Shield Cloud Shield notempty Neu ab v14.1.0 | |||

|

UTMbenutzer@firewall.name.fqdnAnwendungen  Cloud Shield Konfiguration im USP vorhanden Cloud Shield Konfiguration im USP vorhanden

| ||

DNS Forwarding | |||

DNS Forwarding hinzufügen DNS Forwarding hinzufügen Menü Bereich DNS Forwarding Schaltfläche | |||

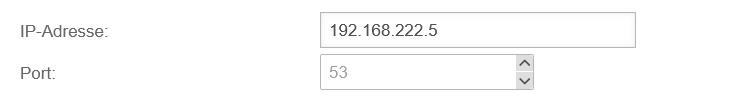

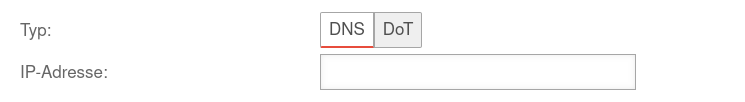

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAnwendungenNameserver  Anlegen eines DNS Forwarding Anlegen eines DNS Forwarding

|

|---|---|---|---|

| Typ: | DNS: Klassische unverschlüsselte DNS-Auflösung | ||

| IP-Adresse: | 203.0.113.113 | IP-Adresse eines DNS-Servers, an den die DNS Anfragen weitergeleitet werden sollen | |

| notempty Neu ab v14.0 | |||

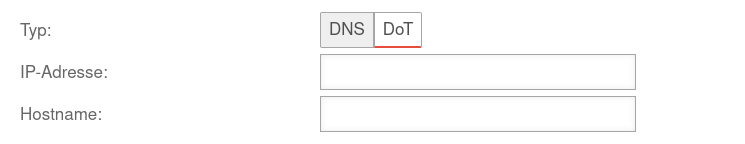

| Typ: | DoT: DNS over TLS DNS Anfragen werden mit TLS verschlüsselt | UTMbenutzer@firewall.name.fqdnAnwendungenNameserver  DNS over TLS notempty DNS over TLS notemptyNeu ab v14.0 | |

| IP-Adresse: | 1.1.1.1 Beispielwert |

IP-Adresse eines DNS-Servers, an den die DNS Anfragen weitergeleitet werden sollen | |

| Hostname | cloudflare-dns.com Beispielwert |

Der Hostname ist für die Verifizierung des TLS Zertifikats erforderlich | |

| Speichert den Eintrag | |||

Provider-DNS Provider-DNS | |||

| DNS-Server des Providers verwenden: | Aus | Bei Aktivierung Ein wird der DNS-Server des Internetproviders verwendet | UTMbenutzer@firewall.name.fqdnAnwendungen

|

Domain Forwarding durch einen VPN-Tunnel

Teilweise ist es nötig, interne Domainanfragen an einen entfernten Nameserver weiter zu leiten, der sich in einem VPN befindet.

Hier ist zu beachten, daß standardmäßig alle direkten Anfragen, die sich an externe Nameserver richten, von der Firewall mit der externen IP aus geschickt werden. Eine öffentliche IP wird jedoch nicht in einen VPN-Tunnel geroutet.

Nameserver der Firewall festlegen

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnNetzwerk  Nameserver IP Nameserver IP

|

|---|---|---|---|

| Nameserver vor lokalem Cache prüfen: | Ja | Sollte aktiviert sein | |

| Primärer Nameserver: | 127.0.0.1 | Die IP der UTM selbst (localhost=127.0.0.1) | |

| Sekundärer Nameserver: | Kann leer bleiben oder einen weiteren DNS im VPN bezeichnen | ||

| Speichert den Eintrag | |||

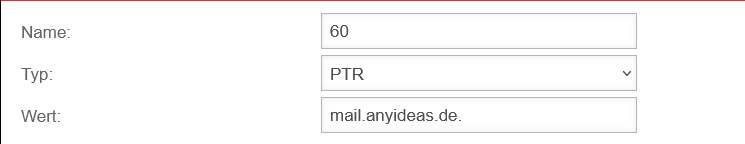

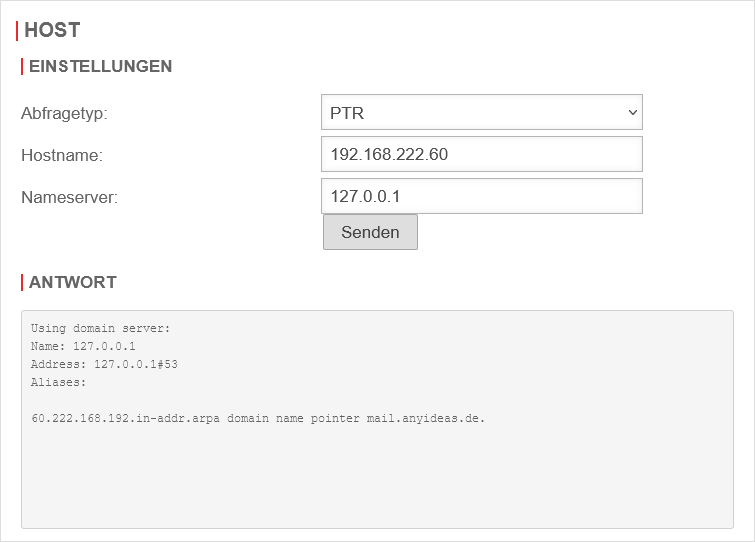

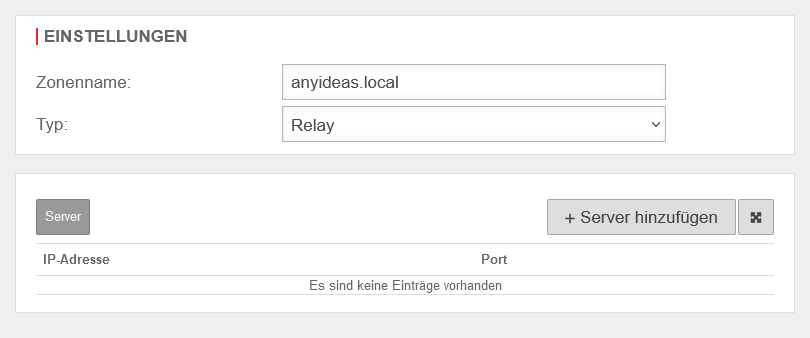

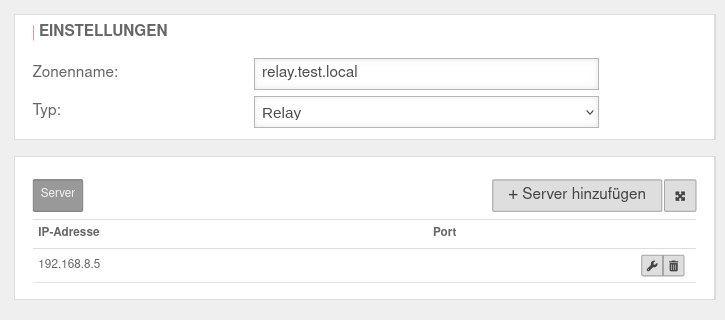

Relay anlegen

Menü Bereich Zonen Schaltfläche .

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAnwendungenNameserver  Anlegen der Relay-Zone Anlegen der Relay-Zone

|

|---|---|---|---|

| Zonenname: | relay.test.local | Zonenname der gewünschten Domain | |

| Typ:: | Diesen Typ auswählen | ||

| IP-Adresse: | 192.168.8.5 | Klick auf und im Feld IP-Adresse wird die Adresse des entfernten Nameservers eingetragen Den Eintrag bearbeiten Den Eintrag löschen | |

| Speichert den Eintrag | |||

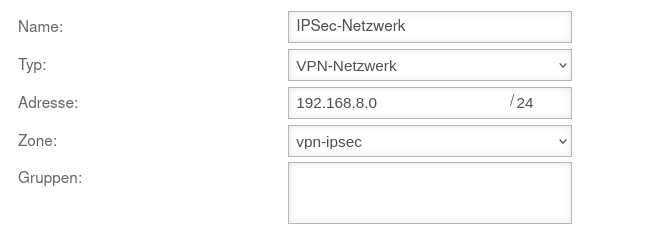

Netzwerkobjekt anlegen

Menü Schaltfläche . Für das IPSec Netzwerk muss ein Netzwerkobjekt angelegt werden.

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnFirewallNetzwerkobjekt  Netzwerkobjekt Netzwerkobjekt

|

|---|---|---|---|

| Name: | IPSec-Netzwerk | Eindeutigen Namen wählen | |

| Typ:: | Diesen Typ auswählen | ||

| Adresse: | 192.168.8.0/24 | Die IP-Adresse entspricht der des IPSec Netzwerkes | |

| Zone: | Passende Zone muss ausgewählt werden | ||

| Speichert den Eintrag | |||

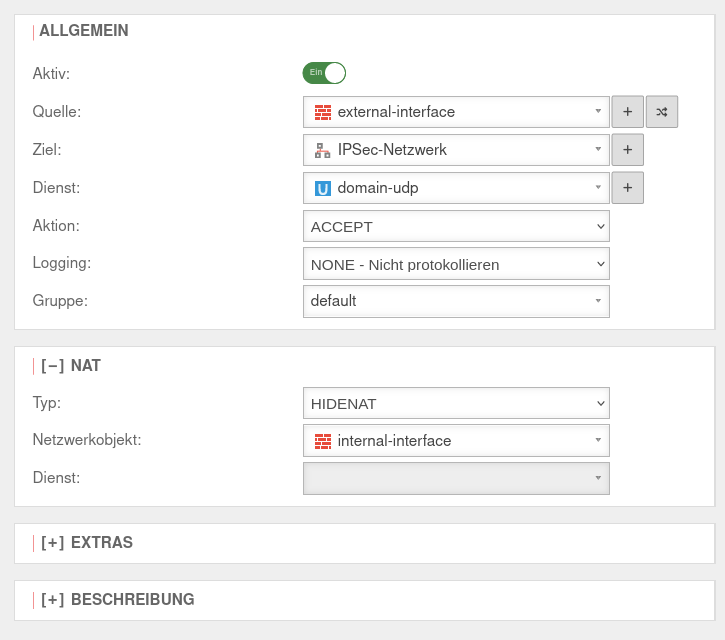

Regeln hinzufügen

Im letzten Schritt muss eine Firewall-regel, mit einem Hide-NAT angelegt werden. Diese bewirkt, dass die DNS-Weiterleitung auch in den Tunnel und nicht direkt in das Internet geht.

Menü Schaltfläche .

| Beschriftung | Wert | UTMbenutzer@firewall.name.fqdnFirewallPaketfilter

|

|---|---|---|

| Aktiv: | Ein | |

| Quelle: | ||

| Ziel: | ||

| Dienst: | ||

[-] NAT

| ||

| Typ:: | ||

| Netzwerkobjekt: | ||

| Speichert die Regel und schließt den Dialog. Anschließend müssen die Regeln noch aktualisiert werden. | ||

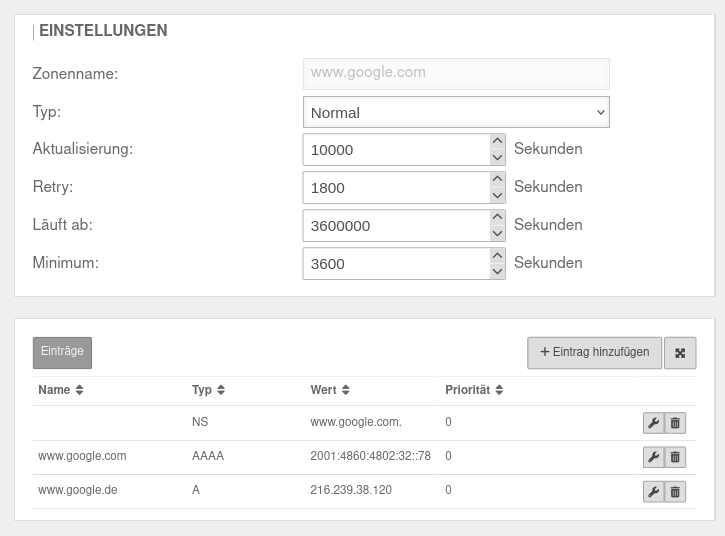

Safe Search bei externem DHCP Server

Wenn ein externer DHCP-Server verwendet wird, funktioniert der aktive Webfilter Safe Search bei Suchmaschinen, speziell bei Google, bei der Bildersuche oft nicht.

Damit dieser Webfilter auch da greift, müssen folgende Forward-Zonen für alle ccTLDs (siehe https://www.google.com/supported_domains : www.google.de, www.google.ch, ...) eingerichtet werden.

Menü Schaltfläche .

| Beschriftung | Wert | UTMbenutzer@firewall.name.fqdnAnwendungenNameserver  Die eingerichtete Forward-Zone für www.google.com Die eingerichtete Forward-Zone für www.google.com

|

|---|---|---|

| Zonenname: | www.google.com | |

| Nameserver Hostname: | localhost | |

| Nameserver IP-Adresse: | ||

| Im Fenster Nameserver in der Zone www.google.de auf klicken. Im Fenster Zone bearbeiten auf klicken. | ||

| Name: | www.google.com | |

| Typ:: | A | |

| Wert: | 216.239.38.120 | |

| und nochmal auf klicken. | ||

| Name: | www.google.com | |

| Typ:: | AAAA | |

| Wert: | 2001:4860:4802:32::78 | |

| Speichert den Eintrag | ||

DNS Rebinding Attacke und Prevention

Bei der Art von Angriff wird versucht, durch gefälschte DNS Antworten Zugriff auf interne Ressourcen zu erlangen.

Der Angreifer benötigt dazu nicht mehr als eine Domain mit Schadcode und einen Nameserver, der sämtliche DNS Anfragen für die Angreiferseite beantwortet.

1. Das Opfer wird auf eine präparierte Website gelockt, deren IP-Adresse nur für wenige Sekunden als gültig markiert ist.

2. Auf der Website wird Schadcode geladen, der nach Ablauf der Gültigkeit der IP-Adresse einen erneuten Aufruf startet,

3. der nun aber durch einen modifizierten, eigenen DNS-Server eine Adresse aus dem lokalen Netzwerk des Opfers als Ziel ausgibt

4. Der Angreifer hat nun durch seinen Schadcode (z.B. Java-Script) Zugriff auf den Host mit der internen IP

DNS Rebinding Prevention verhindert, daß interne IP-Adressen aus dem lokalen Netzwerk als Antwort auf eine DNS-Anfrage ausgegeben werden.

Konfiguration

DNS Rebinding Prevention wird unter Bereich DNS Rebinding Prevention konfiguriert.

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAnwendungen  Reiter DNS Rebinding Prevention Reiter DNS Rebinding Prevention

|

|---|---|---|---|

| DNS Rebinding Prevention: | Ein default |

Aktiviert die DNS Rebinding Prevention | |

| Modus: | In den Werkseinstellungen werden alle privaten IP-Adressen (Klasse A, B und C) geblockt. Auch die entsprechenden privaten IPv6-Adressen und die Unique Local Unicast-Adresse wird im automatischen Modus geschützt. | ||

| Die Adressen können manuell eingestellt werden. | |||

| Geschützte Adressen: | Hier werden alle Adressen angezeigt, die durch die Prevention geschützt werden. | ||

| Speichert die Einstellungen | |||

| Geschützte Aliases | |||

| Die bereits konfigurierten DNS Einträge werden standardmäßig als Geschützte Aliases aktiviert. Es werden nur Zonen angezeigt für die auch ein Relay konfiguriert ist. notempty Ab v14.0.1 Wenn die im Reiter Zonen bereits konfigurierten Aliase vom Schutz ausgenommen werden sollen, können diese deaktiviert werden. Aus | |||

Warnung: Der Anzeigetitel „mDNS-Repeater“ überschreibt den früheren Anzeigetitel „Nameserver“.

Letzte Anpassung zur Version: 14.0.0 (11.2024)

- Der mDNS-Repeater hat ein eigenes Menü erhalten

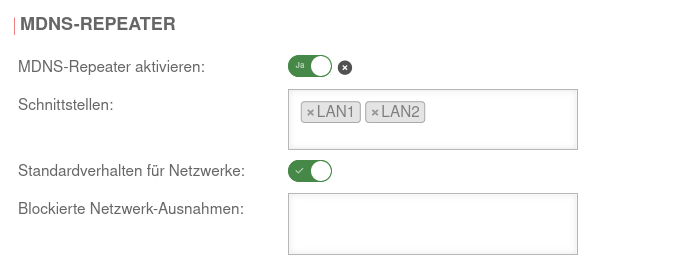

mDNS-Repeater

Der Multicast-DNS-Repeater leitet mDNS-Anfragen zwischen Schnittstellen und Netzwerken weiter, ohne daß hierfür ein extra DNS-Server konfiguriert werden muss.

Multicast-fähige Geräte, wie bspw. Drucker können hiermit z.B. über verschiedene Netze hinweg auffindbar gemacht werden.

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAnwendungen  mDNS-Repeater Konfiguration mDNS-Repeater Konfiguration

|

|---|---|---|---|

| mDNS-Repeater aktivieren: | Ja | Aktiviert den Multicast DNS-Repeater | |

| |

Der mDNS-Repeater ist aktiv | ||

| |

Der mDNS-Repeater ist deaktiviert | ||

| Schnittstellen: | LAN1 LAN2 | Auswahl der Schnittstellen, zwischen denen mDNS-Anfragen weiter geleitet werden sollen. Es müssen mindestens zwei Schnittstellen eingetragen werden.

| |

| Standardverhalten für Netzwerke: | default | Alle Netzwerke, die an den Schnittstellen anliegen verwenden den mDNS-Repeater | |

| Blockierte Netzwerk-Ausnahmen: | Netzwerke, aus denen mDNS Anfragen nicht weiter geleitet werden | ||

| Erlaubte Netzwerk-Ausnahmen: Nur bei deaktiviertem Standardverhalten für alle Netzwerke | Explizite Angabe der Netzwerke, aus denen mDNS Anfragen weiter geleitet werden | ||

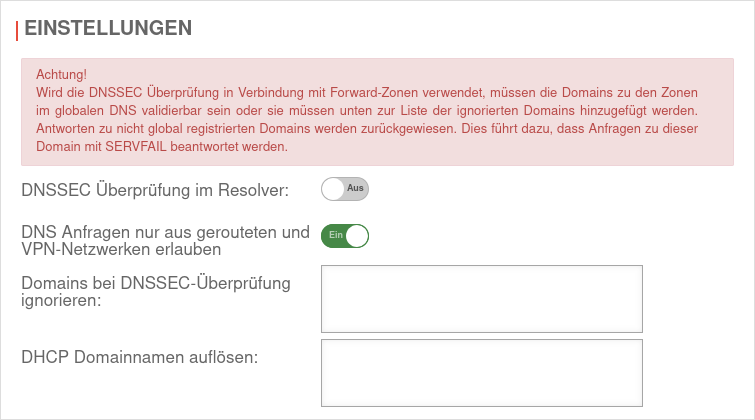

Allgemeine Einstellungen | |||

| Allgemeine Einstellungen werden unter Bereich Allgemein vorgenommen. | |||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAnwendungen  Reiter Allgemein Reiter Allgemein

|

|---|---|---|---|

| DNSSEC Überprüfung im Resolver: | Aus | notempty Achtung! Wird die DNSSEC Überprüfung in Verbindung mit Foward-Zonen verwendet, müssen die Domains zu den Zonen im globalen DNS validierbar sein oder sie müssen unten zur Liste der ignorierten Domains hinzugefügt werden. Antworten zu nicht global registrierten Domains werden zurückgewiesen. Dies führt dazu, dass Anfragen zu dieser Domain mit SERVFAIL beantwortet werden. Bei Aktivierung dieser Funktion werden ausnahmslos alle DNS-Einträge mit DNSSEC aufgelöst. Damit würde auch bei lediglich lokalen Adressen eine Validierung in der DNS-Hierarchie versucht. Aufgrund der fehlenden Eindeutigkeit der lokalen Adresse kann diese aber nicht bei übergeordneten DNS-Servern registriert werden. Es kommt zu einer Fehlermeldung, die Adresse wird nicht aufgelöst und die Zone ist damit (unter Verwendung von DNS) nicht erreichbar. Dies betrifft zum Beispiel .local - Domänen! Weitere Hinweise zur Umsetzung von DNSSEC finden sich hier. | |

| DNS Anfragen nur aus gerouteten und VPN-Netzwerken erlauben: | Ein Default |

Per Default werden nur DNS-Anfragen aus folgenden Quellen beantwortet:

| |

| Aus | Sollen auch von anderen externen Netzen DNS-Anfragen beantwortet werden, muss diese Option deaktiviert werden | ||

| Domains bei DNSSEC-Überprüfung ignorierennotempty Neu ab v14.0 |

Domains, die nicht mit DNSSEC validiert werden sollen | ||

| DHCP Domainnamen auflösen: notempty Neu ab v14.0 |

anyideas.local (Pool: Local-Pool1 | Wird in den DHCP-Pool Konfigurationen ein Domainname angegeben, sind diese Domains hier auswählbar. Wird eine Domain ausgewählt, sind die DHCP-Hosts entweder über den vergebenen Namen des statischen Leases, oder, wenn keines definiert ist, über den Clientnamen mit dem sich der Client beim DHCP Server meldet, auflösbar. | |

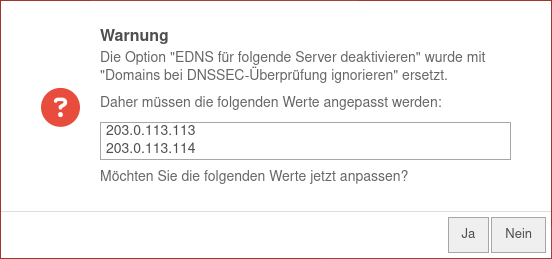

| EDNS für folgende Server deaktivieren notempty Neu ab v14.0 Update v14.0.1 |

Die EDNS-Option entfällt zu Gunsten der Option Domains bei DNSSEC-Überprüfung ignorieren

Beim nächsten Login taucht die Nachricht allerdings erneut auf |

UTMbenutzer@firewall.name.fqdnAnwendungen  Beispiel für ungültige IP Adressen, aus vorheriger Konfiguration Beispiel für ungültige IP Adressen, aus vorheriger Konfiguration

| |

| DNS-Server des Providers verwenden: Diese Einstellung wird im Abschnitt DNS-Forwarding vorgenommen | |||