KKeine Bearbeitungszusammenfassung |

Andreb (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| (21 dazwischenliegende Versionen von 4 Benutzern werden nicht angezeigt) | |||

| Zeile 3: | Zeile 3: | ||

<templatestyles src="Vorlage:Portfilter.css" /> | <templatestyles src="Vorlage:Portfilter.css" /> | ||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{:UTM/RULE/ | {{:UTM/RULE/Paketfilter.lang}} | ||

{{var | neu--Log Navigationsbutton | |||

| Schaltflächen für Log Zugriff | |||

| Buttons for log access }} | |||

{{var | neu--Log Alias | |||

| Neues Attribut [[#Log|Log Alias]] | |||

| New attribute [[#Log|Log Alias]] }} | |||

{{var | neu--cloud-verwaltet | |||

| Cloud-verwaltete [[#Paketfilterregel|Paketfilterregeln]] und [[#Netzwerkobjekte|Netzwerkobjekte]] | |||

| Cloud-managed [[#Packet_filter_rule|Packet filter rules]] and [[#Network_objects|Network objects]] }} | |||

{{var | neu--autgen Regeln bearbeiten | |||

| [[#Autogenerierte Regeln|Autogenerierte Regeln]] lassen sich bearbeiten | |||

| [[#Autogenerated_rules|Autogenerated rules]] can be edited }} | |||

{{var | neu--Tabellen-Menü | |||

| [[#Paketfilterregel Einstellungen|Tabellen-Menü]] zur Layoutanpassung | |||

| }} | |||

{{var | neu--Regelassistent | |||

| Hinweis auf den [[UTM/RULE/Regel_Assistent|Regelassistenten]] eingefügt | |||

| }} | |||

{{var | neu--Log für Paketfiltergruppen | |||

{{Header| | | [[#Paketfilterregel|Log-Schaltfläche für Paketfiltergruppen]] | ||

* {{#var:neu-- | | [[#Packet_filter_rule|Log button for packet filter groups]] }} | ||

* {{#var:neu-- | {{var | neu--QoS Option verschoben | ||

| [[#QoS-config|QoS Konfiguration]] {{info|unter {{Menu-UTM|Firewall|Paketfilter||Regel hinzufügen|+}} }} verschoben von Bereich ''Extras'' zu ''Allgemein'' | |||

* {{#var:neu-- | | [[#QoS-config|QoS configuration]] {{info|under {{Menu-UTM|Firewall|Packetfilter||Add rule|+}} }} moved from ''Extras'' section to ''General'' }} | ||

* {{#var:neu-- | {{var | neu--Option verschoben--desc | ||

| Option verschoben | |||

* {{#var:neu-- | | Option postponed }} | ||

* {{#var:neu-- | |||

* {{#var:neu-- | </div><div class="new_design"></div>{{Select_lang}}{{TOC2|limit=2}} | ||

| | {{Header|14.1.0| | ||

|[[UTM/RULE/Portfilter_v12.1 | 12.1]] | * {{#var:neu--QoS Option verschoben}} | ||

* {{#var:neu--Log für Paketfiltergruppen}} | |||

| zuletzt=09.2025 | |||

* {{#var:neu--Regelassistent}} | |||

|vorher-ver=14.0.1 | |||

|vorher= | |||

* {{#var:neu--cloud-verwaltet}} | |||

* {{#var:neu--autgen Regeln bearbeiten}} | |||

* {{#var:neu--Tabellen-Menü}} | |||

* {{#var:neu--Log Alias}} <small>(v14.0)</small> | |||

* {{#var:neu--Log Navigationsbutton}} <small>(v14.0)</small> | |||

|[[UTM/RULE/Paketfilter_v14.0.1 | 14.0.1]] | |||

[[UTM/RULE/Paketfilter_v12.7.1.1 | 12.7.1.1]] | |||

[[UTM/RULE/Paketfilter_v12.6.0 | 12.6]] | |||

[[UTM/RULE/Portfilter_v12.4 | 12.4]] | |||

[[UTM/RULE/Portfilter_v12.2.3 | 12.2]] | |||

[[UTM/RULE/Portfilter_v12.1 | 12.1]] | |||

[[UTM/RULE/Portfilter_v11.7 | 11.7]] | [[UTM/RULE/Portfilter_v11.7 | 11.7]] | ||

|{{Menu-UTM|Firewall|Paketfilter}} | |||

}} | }} | ||

<br> | |||

<li class="list--element__alert list--element__positiv">{{#var:Portfilter zu Paketfilter}}</li> | |||

---- | |||

<!-- | |||

<li class="list--element__alert list--element__hint em2"> | |||

{{#var:nftables--Hinweis}} {{info|{{#var:nftables--info}} }}<br> | |||

{{#var:Umschalten per CLI}}{{info| | |||

{{code|system rule_engine set value "nftables"}}<br> | |||

{{#var:bzw.}}<br> | |||

{{code|system rule_engine set value "iptables"}}<br> | |||

{{#var:Umschalten per CLI--info}} | |||

| icon=code}} | |||

</div></div></span></li> | |||

--> | |||

---- | <li class="list--element__alert list--element__hint">{{#var:nft Test}}{{info|{{#var:nftables--info}} <br>{{code|system rule_engine set value "nftables"}}<br>{{#var:bzw.}}<br>{{code|system rule_engine set value "iptables"}} | ||

| icon=code}} </li> | |||

=== {{#var: | <br clear=all> | ||

=== {{#var:Paketfilter Beschreibung}} === | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{Bild| {{#var:Paketfilter--Bild}} |{{#var:Paketfilter--cap}}||{{#var:Paketfilter}}|Firewall|icon=fa-chart-bar|icon-text={{#var:Paketfilter}} Log|icon2=fa-play|icon2-text={{#var:Regeln aktualisieren}}|class=Bild-t}} | |||

{{#var:Funktion--desc}} | {{#var:Funktion--desc}} | ||

<li class="list--element__alert list--element__warning">{{#var:Regel-Ausnahme}}</li> | <li class="list--element__alert list--element__warning">{{#var:Regel-Ausnahme}}</li> | ||

<br> | |||

<li class="list--element__alert list--element__warning">{{#var:Last-rule-drop}}</li> | <li class="list--element__alert list--element__warning">{{#var:Last-rule-drop}}</li> | ||

<!-- {{pt3|{{#var: | <!-- {{pt3|{{#var:Paketfilter--Bild}}|hochkant=2.5 }} --> | ||

{{#var: | {{#var:Paketfilter-Elemente--desc}} | ||

</div><br clear=all> | </div><br clear=all> | ||

---- | |||

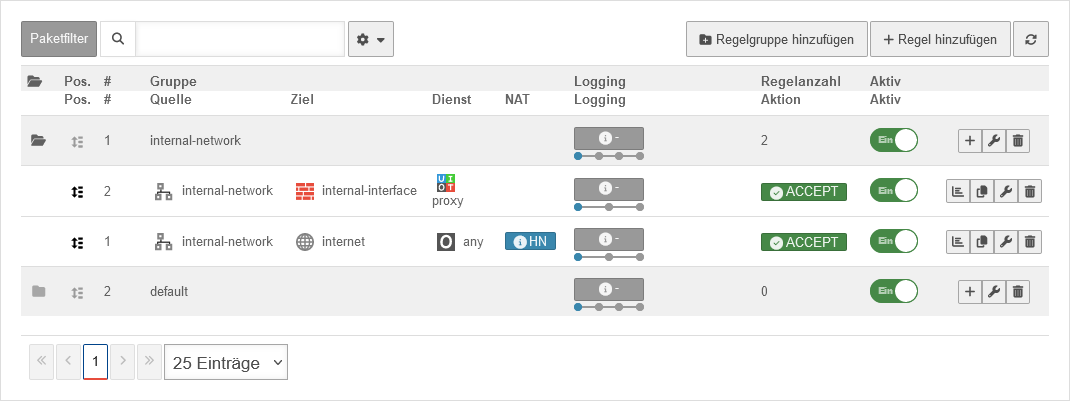

=== {{#var: | === {{#var:Paketfilterregel}} === | ||

{{#var: | <div class="Einrücken"> | ||

* {{#var:Paketfilterregel--desc}} | |||

* {{#var:Paketfilterregel-Hinweis}} | |||

* {{#var:Logging Slider}} | |||

<li class="list--element__alert list--element__hint">{{#var:Logging Schaltfläche--Hinweis}}</li> | |||

</div> | |||

{| class="Einrücken sptable2 | {| class="Einrücken sptable2 Paketfilter pd5 tr--bc__white zh1" | ||

|- class="bold small no1cell" | |- class="bold small no1cell" | ||

| class="Leerzeile bc__default" | || ||<nowiki>#</nowiki> || style="min-width:12em;"| {{#var:Quelle}} || style="min-width:12em;"| {{#var:Ziel}} || style="min-width:12em;"| {{#var:Dienst}} || style="min-width: | | class="Leerzeile bc__default" | '''{{#var:Typische Beispiele}}:''' || || <nowiki>#</nowiki> || style="min-width:12em;" | {{#var:Quelle}} || style="min-width:12em;" | {{#var:Ziel}} || style="min-width:12em;" | {{#var:Dienst}} || style="min-width:7em;" | NAT || Logging || style="min-width:7em;" | {{#var:Aktion}} || Cloud || {{#var:Aktiv}} || style="min-width:5em;" | | ||

|- | |- | ||

| class="bc__default" | {{#var:Regel--internal-internet}} || {{spc|drag|o|-}} || 7 || {{spc|net|o|-}} internal-network || {{spc|world|o|-}} internet || {{spc|dienste|o|-}} | | class="bc__default" | {{#var:Regel--internal-internet}} || {{spc|drag|o|-}} || 7 || {{spc|net|o|-}} internal-network || {{spc|world|o|-}} internet || {{spc|dienste|o|-}} default-internet || {{Kasten|HN|blau}} || {{Logging-Slider|1}} || {{Kasten|Accept|grün}} || class=center | {{Signal|down}} || {{ButtonAn|{{#var:ein}} }} || class=mw7 | {{Button||class=fas fa-chart-bar}}{{Button||copy|fs=14}}{{Button||w|fs=14}}{{Button||trash|fs=14}} | ||

|- class="Leerzeile bc__default" | |- class="Leerzeile bc__default" | ||

| colspan="9" | | | colspan="9" | | ||

|- | |- | ||

| class="bc__default" | {{#var:Regel--internal-dmz1}} || {{spc|drag|o|-}} || 8 || {{spc|net|o|-}} internal-network || {{spc|net|o|-}} dmz1-network || {{spc|other|o|-}} any || || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | | class="bc__default" | {{#var:Regel--internal-dmz1}} || {{spc|drag|o|-}} || 8 || {{spc|net|o|-}} internal-network || {{spc|net|o|-}} dmz1-network || {{spc|other|o|-}} any || || {{Logging-Slider|1}} || {{Kasten|Accept|grün}} || class=center | {{Signal|down}} || {{ButtonAn|{{#var:ein}} }} || class=mw7 | {{Button||class=fas fa-chart-bar}}{{Button||copy}}{{Button||w|fs=14}}{{Button||trash|fs=14}} | ||

|- class="Leerzeile bc__default" | |- class="Leerzeile bc__default" | ||

| colspan="9" | | | colspan="9" | | ||

|- | |- | ||

| class="bc__default" | {{#var:Regel--internet-server-ssh}} || {{spc|drag|o|-}} || 9 || {{spc|world|o|-}} internet || {{spc|net|o|-}} internal-network || {{spc|tcp|o|-}} ssh || {{Kasten|DN ➞|blau}} || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | | class="bc__default" | {{#var:Regel--internet-server-ssh}} || {{spc|drag|o|-}} || 9 || {{spc|world|o|-}} internet || {{spc|net|o|-}} internal-network || {{spc|tcp|o|-}} ssh || {{Kasten|DN ➞|blau}} || {{Logging-Slider|2}} || {{Kasten|Accept|grün}} || class=center | {{Signal|down}} || {{ButtonAn|{{#var:ein}} }} || class=mw7 | {{Button||class=fas fa-chart-bar}}{{Button||copy}}{{Button||w|fs=14}}{{Button||trash|fs=14}} | ||

|- class="Leerzeile bc__default" | |- class="Leerzeile bc__default" | ||

| colspan="9" | | | colspan="9" | | ||

|- | |- | ||

| rowspan=" | | rowspan="2" class="bc__default" | {{#var:Regel--internet-ohne-ftp}} || {{spc|drag|o|-}} || 10 || {{spc|net|o|-}} internal-network || {{spc|world|o|-}} internet || {{spc|tcp|o|-}} ftp || || {{Logging-Slider}} || {{Kasten|Drop|gelb}} || class=center | {{Signal|down}} || {{ButtonAn|{{#var:ein}} }} || class=mw7 | {{Button||class=fas fa-chart-bar}}{{Button||copy}}{{Button||w|fs=14}}{{Button||trash|fs=14}} | ||

|- class="no1cell" | |- class="no1cell" | ||

| {{spc|drag|o|-}} || 7 || {{spc|net|o|-}} internal-network || {{spc|world|o|-}} internet || {{spc|dienste|o|-}} default-internet || {{Kasten|HN|blau}} || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | | {{spc|drag|o|-}} || 7 || {{spc|net|o|-}} internal-network || {{spc|world|o|-}} internet || {{spc|dienste|o|-}} default-internet || {{Kasten|HN|blau}} || {{Logging-Slider|3}} || {{Kasten|Accept|grün}} || class=center | {{Signal|down}} || {{ButtonAn|{{#var:ein}} }} || class=mw7 | {{Button||class=fas fa-chart-bar}}{{Button||copy}}{{Button||w|fs=14}}{{Button||trash|fs=14}} | ||

|- class="Leerzeile bc__default" | |- class="Leerzeile bc__default" | ||

| | | colspan=6 | <li class="list--element__alert list--element__hint">{{#var:Regel--internet-ohne-ftp--Hinweis}}</li> | ||

|- class="Leerzeile bc__default" | |||

| colspan="9" | | |||

|- | |||

| class="bc__default" rowspan=2 | {{#var:Regel--cloud-verwaltet-ein}} || {{spc|drag|o|-}} || || {{spc|netgroup|o|-}} LG2-internal-networks || {{spc|net|o|-}} vpn-netzwerk || {{spc|dienste|o|-}} default-internet || || {{Logging-Slider|1}} || {{Kasten|ACCEPT|grün}} || class=center | {{Signal|up}} || {{ButtonAn|{{#var:ein}}|Anw=UTM}} || class=mw7 | {{Button||class=fas fa-chart-bar}}{{Button||class=fas fa-copy inaktiv}}{{Button||class=fas fa-wrench inaktiv}}{{Button||class=fas fa-trash inaktiv}} | |||

|- | |||

| {{spc|drag|o|-}} || || {{spc|net|o|-}} vpn-netzwerk || {{spc|netgroup|o|-}} LG2-internal-networks || {{spc|other|o|-}} LG2-any-service || || {{Logging-Slider|1}} || {{Kasten|ACCEPT|grün}} || class=center | {{Signal|up}} || {{ButtonAn|{{#var:ein}}|Anw=UTM}} || class=mw7 | {{Button||class=fas fa-chart-bar}}{{Button||class=fas fa-copy inaktiv}}{{Button||class=fas fa-wrench inaktiv}}{{Button||class=fas fa-trash inaktiv}} | |||

|- class="Leerzeile bc__default" | |- class="Leerzeile bc__default" | ||

| | | | ||

|} | |} | ||

==== {{#var:Autogenerierte Regeln}} ==== | ==== {{#var:Autogenerierte Regeln}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

<span class="Status>{{#var:autogeneriert}}</span> {{#var:Autogenerierte Regeln--desc}}<br> | <span class="Status>{{#var:autogeneriert}}</span> | ||

{{#var:Autogenerierte Regeln--desc}} | |||

{{Hinweis- | <br> | ||

{{Hinweis-box|{{#var:Autogenerierte Regeln--Hinweis}}|fs__icon=em2}}<br>{{Hinweis-box|{{#var:neu ab}} v14.0.1: {{#var:neu--autgen Regeln bearbeiten}}|gr|14.1|status=update}} | |||

{{#var:Autogenerierte Regeln--ausblenden}} | <br> | ||

{{#var:Autogenerierte Regeln--ausblenden}} <small>'''Default'''</small> | |||

</div> | </div> | ||

==== {{#var:Paketfilterregel-Einstellungen}} ==== | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{Hinweis- | {{Hinweis-box|{{#var:Regeln aktualisieren--Hinweis}}<br>{{Button||w}} / {{Button|{{#var:Regel hinzufügen}}|+}} → {{Button-dialog| {{#var:Regeln aktualisieren}}|fa-play}} |g|fs__icon=em3}}<br><br> | ||

{{Hinweis-box|{{#var:Hinweis zum Regelassistenten}}|gr}} | |||

</div> | </div> | ||

{| class="sptable2 pd5 zh1 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

|- class=" | | class=noborder colspan=3 | {{Hinweis-box|{{#var:neu ab}} v14.0|gr|14.0.0|status=neu}} {{#var:Tabellen-Menü--desc}} | ||

| colspan="3" | {{ | |- class="noborder" | ||

| colspan="3" | {{h5|{{#var:Allgemein}}|{{Reiter|{{#var:Allgemein}} }} }} | |||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="13" | {{Bild| {{#var:Allgemein--Bild}} |{{#var:Allgemein--cap}}||{{#var:Regel hinzufügen}}|Firewall|{{#var:Paketfilter}}|icon=fa-wand-magic-sparkles|icon-text=Regel Assistent|icon2=fa-save |icon3=fas fa-floppy-disk-circle-xmark | icon4=fa-close}} | |||

|- | |- | ||

| {{b|{{#var:Aktiv}} }} || {{ButtonAn|{{#var:ein}} }} || {{#var:Aktiv--desc}} | | {{b|{{#var:Aktiv}}:}} || {{ButtonAn|{{#var:ein}} }} || {{#var:Aktiv--desc}} | ||

|- | |- | ||

| {{b|{{#var:Quelle}} }} | | | {{b|{{#var:Quelle}}:}} || {{ic|{{spc|net|o|-}} internal-network|dr|class=available}} || {{#var:Quelle--desc}} | ||

|- | |- | ||

| {{b|{{#var:Ziel}} }} || {{ic|{{spc|world|o|-}} internet|dr|class=available}} || {{#var:Ziel--desc}} | | {{b|{{#var:Ziel}}:}} || {{ic| {{spc|world|o|-}} internet|dr|class=available}} || {{#var:Ziel--desc}} | ||

|- | |- | ||

| {{b|{{#var:Dienst}} }} || {{ic| {{spc|dienste|o| default-internet}} |dr|class=available}} || {{#var:Dienst--desc}} | | {{b|{{#var:Dienst}}:}} || {{ic| {{spc|dienste|o|default-internet}} |dr|class=available}} || {{#var:Dienst--desc}} | ||

|- | |- | ||

| colspan="2" | {{Button||+}} <span class=Hover>Netzwerkobjekt {{#var:hinzufügen}}</span> / <span class="Hover nowrap lh2>Dienst {{#var:hinzufügen}}</span>|| {{#var:hinzufügen--desc}} | | colspan="2" | {{Button||+}} <span class=Hover>Netzwerkobjekt {{#var:hinzufügen}}</span> / <span class="Hover nowrap lh2>Dienst {{#var:hinzufügen}}</span>|| {{#var:hinzufügen--desc}} | ||

|- | |- | ||

| colspan="2" | {{Button||class=fas fa-random}} <span class=Hover id=tauschen>{{#var:Netzwerkobjekt wechseln}}</span>{{ | | colspan="2" | {{Button||class=fas fa-random}} <span class=Hover id=tauschen>{{#var:Netzwerkobjekt wechseln}}</span> || {{#var:Netzwerkobjekt wechseln--desc}} | ||

|- | |||

| rowspan="5" | {{b|{{#var:Aktion}}:}}{{h-6|{{#var:Aktion}} }} || {{Button|ACCEPT|dr|class=available}} || {{Kasten|ACCEPT|grün}} {{#var:ACCEPT--desc}} | |||

|- | |||

| {{Button|DROP|dr|class=available}} || {{Kasten|DROP|gelb}} {{#var:DROP--desc}} | |||

|- | |||

| {{Button|REJECT|dr|class=available}} || {{Kasten|REJECT|gelb}} {{#var:REJECT--desc}} | |||

|- | |- | ||

| {{Button|QOS|dr|class=available}} || {{Kasten|QOS|grau}} {{#var:QOS--desc}} | |||

|- | |- | ||

| {{Button| | | {{Button|STATELESS|dr|class=available}} || {{Kasten|STATELESS|grau}} {{#var:STATELESS--desc}} | ||

|- | |- | ||

| {{ | | id=QoS-config | {{b|{{#var:QoS Profil}}:}}<br>{{#var:nur wenn Aktion QOS}} {{Hinweis-box|{{#var:neu--Option verschoben--desc}}|gr|14.1.0|status=update}} | ||

| {{Button|QoS|dr|class=available}} | |||

| {{#var:QOS--desc}}<br> <li class="list--element__alert list--element__hint">{{#var:QOS-Extras--Hinweis}}</li> | |||

|- | |- | ||

| {{ | | {{b|{{#var:Gruppe}}:}} || {{ic|default|dr|class=available}} || {{#var:Gruppe--desc}} | ||

|- class="Leerzeile" | |||

| | |||

|- class="Leerzeile" | |||

| colspan=3 | {{h5|Log|{{Reiter|Log}} }} | |||

|- | |- | ||

| {{ | | rowspan="4" | {{b|Logging:}}{{h-6|Logging}} || || {{#var:Logging--desc}} | ||

| class=Bild rowspan=6 | {{Bild|{{#var:Log--Bild}}|{{#var:Log--cap}} }} | |||

|- | |- | ||

| {{Button|None|dr|class=available}} || {{#var:Logging--none--desc}} <small>(default)</small> | |||

<!--| class="Bild" | {{Bild| {{#var:Loggingschaltfläche none--Bild}} |Logging: None}}--> | |||

|- | |- | ||

| {{Button|{{#var:Logging--short}} | | {{Button|Short|dr|class=available}} || {{#var:Logging--short--desc}} | ||

<!--| class="Bild" | {{Bild| {{#var:Loggingschaltfläche short--Bild}} |Logging: Short}}--> | |||

|- | |- | ||

| {{Button|{{#var: Logging--long}} | | {{Button|Long|dr|class=available}} || {{#var: Logging--long--desc}} | ||

<!--| class="Bild" | {{Bild| {{#var:Loggingschaltfläche long--Bild}} |Logging: Long}}--> | |||

|- | |- | ||

| {{b| | | {{b|Log Alias:}}{{h-6|Log Alias}} {{Hinweis-box|{{#var:neu ab}} v14.0|gr|14.0.0|status=neu}} || {{ic|default|class=available}} || {{#var:Log Alias--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- class=" | |- class="noborder" | ||

| {{h5| | | {{h5|NAT|{{Reiter|[ - ] NAT}} }} | ||

| colspan="2" | {{#var:NAT--desc}} | | colspan="2" | {{#var:NAT--desc}} | ||

|- | |- | ||

| rowspan="6" | {{b|{{#var:Typ}} }} || | | rowspan="6" | {{b|{{#var:Typ}}:}} || {{Button|NONE|dr|class=available}} | ||

| | | {{#var:None--desc}} | ||

|- | |- | ||

| {{ | | {{Button|FULLCONENAT|dr|class=available}} | ||

| {{#var:Full Cone NAT--desc}} | |||

| class="Bild" rowspan="1" | {{Bild| {{#var:Full Cone NAT--Bild}} |Full Cone NAT}} | |||

|- | |||

| {{Button|HIDENAT|dr|class=available}} | |||

| {{#var:Hide NAT--desc}} | | {{#var:Hide NAT--desc}} | ||

| class="Bild" rowspan="1" | {{Bild|{{#var:Hide NAT--Bild}} | | | class="Bild" rowspan="1" | {{Bild| {{#var:Hide NAT--Bild}} |HideNat}} | ||

|- | |- | ||

| {{ | | {{Button|HIDENAT_EXCLUDE|dr|class=available}} | ||

| {{#var:HideNAT Exclude--desc}}<br><li class="list--element__alert list--element__hint">{{#var:HideNAT Exclude--Hinweis}}</li> | |||

| class="Bild" rowspan="1" | {{Bild| {{#var:HideNAT Exclude--Bild}} |HideNAT Exclude}}<br>{{Bild|{{#var:HideNAT Exclude--Regelübersicht--Bild}}|{{#var:HideNAT Exclude--Regelübersicht--cap}}}} | |||

|- | |||

| {{Button|DESTNAT|dr|class=available}} | |||

| {{#var:Dest. NAT--desc}} | | {{#var:Dest. NAT--desc}} | ||

| class="Bild" rowspan="1" | {{Bild|{{#var:Dest. NAT--Bild}} | | | class="Bild" rowspan="1" | {{Bild| {{#var:Dest. NAT--Bild}} |Destination NAT}} | ||

|- | |- | ||

| | | {{Button|NETMAP|dr|class=available}} | ||

| {{#var:NetMap--desc}} | | {{#var:NetMap--desc}} | ||

| class="Bild" rowspan="1" | {{Bild|{{#var:NetMap--Bild}} | | | class="Bild" rowspan="1" | {{Bild|{{#var:NetMap--Bild}} |NetMap}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- | |- | ||

| {{b|{{#var:Netzwerkobjekt}} }} || {{ic|{{spc|interface|o|external-interface}}|dr|class=available}} | | {{b|{{#var:Netzwerkobjekt}}:}} || {{ic| {{spc|interface|o|external-interface}} |dr|class=available}} | ||

| {{#var:Netzwerkobjekt--desc}} | | {{#var:Netzwerkobjekt--desc}} | ||

|- | |- | ||

| {{b|{{#var:Dienst}} }} || {{ic|{{spc|tcp|o|ssh}}|dr|class=available}} | | {{b|{{#var:Dienst}}:}} || {{ic| {{spc|tcp|o|ssh}} |dr|class=available}} | ||

| {{#var:Nat-Dienst--desc}}<br><li class="list--element__alert list--element__hint">{{#var:Nat-Dienst--Hinweis}}</li> | | {{#var:Nat-Dienst--desc}}<br> <li class="list--element__alert list--element__hint">{{#var:Nat-Dienst--Hinweis}}</li> | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| colspan="2" | {{ | | colspan="2" | {{h5|Extras|{{Reiter|[ - ] Extras}} }} | ||

|- | |- | ||

| {{ | | {{h6|Rule Routing}}{{b|Rule Routing}} | ||

| {{ic|wan0|dr|class=available}} | | {{ic|wan0|dr|class=available}} | ||

| {{#var:Rule Routing--desc}} | | {{#var:Rule Routing--desc}} <li class="list--element__alert list--element__hint">{{#var:Rule Routing--Hinweis}}</li> | ||

<li class="list--element__alert list--element__hint">{{#var:Rule Routing--Hinweis}}</li> | | class="Bild" rowspan="3" | {{Bild| {{#var:Rule Routing--Bild}} |{{#var:Rule Routing--cap}} }} | ||

| class="Bild" rowspan=" | |||

|- | |- | ||

| | | {{b|{{#var:Zeitprofil}} }} | ||

| {{Button|{{#var:Zeitprofil}}|dr|class=available}} | | {{Button|{{#var:Zeitprofil}}|dr|class=available}} | ||

| {{#var:Zeitprofil--desc}} | | {{#var:Zeitprofil--desc}} | ||

| Zeile 169: | Zeile 247: | ||

| | | | ||

|- | |- | ||

| | | {{Kasten|{{#var:Beschreibung}}|class=Beschriftung}} | ||

| {{ic|{{#var:Beschreibung--val}} }} | | {{ic|{{#var:Beschreibung--val}} {{ButtonAn|{{#var:ein}} }} | ||

| {{#var:Beschreibung--desc}} | | {{#var:Beschreibung--desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="2" | {{Bild| {{#var:Beschreibung--Bild}} |{{#var:Beschreibung--cap}}||{{#var:Paketfilter}}|Firewall|icon=fa-play|icon-text={{#var:Regeln aktualisieren}} }} | ||

|- class="Leerzeile" | |||

| colspan="3" | <br>{{Hinweis-box|{{#var:Regeln aktualisieren--Hinweis}}<br>{{Button||w}} / {{Button|{{#var:Regel hinzufügen}}|+}} → {{Button-dialog|{{#var:Regeln aktualisieren}}|fa-play}} |g|fs__icon=em3}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |} | ||

---- | ---- | ||

{{:UTM/RULE/Netzwerkobjekte}} | |||

---- | |||

{{:UTM/RULE/Dienste}} | |||

---- | ---- | ||

{{ | {{:UTM/RULE/Zeitprofile}} | ||

---- | ---- | ||

<div class="einrücken"> | |||

{{Hinweis-box|{{#var:Implizite Regeln--Hinweis}}|g}} | |||

<div class=" | |||

{{ | |||

</div> | </div> | ||

Aktuelle Version vom 7. Januar 2026, 10:10 Uhr

Letzte Anpassung zur Version: 14.1.0 (08.2025)

- BetaNur für Teilnehmer am Beta-Channel:

- QoS Konfiguration verschoben von Bereich Extras zu Allgemeinunter Schaltfläche

- Log-Schaltfläche für Paketfiltergruppen

- Cloud-verwaltete Paketfilterregeln und Netzwerkobjekte

- Autogenerierte Regeln lassen sich bearbeiten

- Tabellen-Menü zur Layoutanpassung

- Neues Attribut Log Alias (v14.0)

- Schaltflächen für Log Zugriff (v14.0)

- 09.2025

- Hinweis auf den Regelassistenten eingefügt

Die Funktion und Anordnung im Menü ist identisch geblieben.

Für Testzwecke kann iptables durch nftables ersetzt werden.

system rule_engine set value "nftables"

bzw.

system rule_engine set value "iptables"

Paketfilter Beschreibung

UTMbenutzer@firewall.name.fqdnFirewall  Menü Paketfilter

Der Paketfilter steuert den Datenverkehr, der durch die UTM geht.

Menü Paketfilter

Der Paketfilter steuert den Datenverkehr, der durch die UTM geht.

- Alle Netzwerk-Pakete, die durch die UTM gehen, werden gefiltert und nur aufgrund von Paketfilterregeln weitergeleitet

- Dabei ist es unerheblich, ob sich die Zieladresse und Quelladresse des Paketes im gleichen Netzwerk, in einem anderen, lokalen Netzwerk oder im Internet und einem lokalen Netzwerk befindet.

- Anhand von Quell-IP, Ziel-IP und verwendetem Dienst werden die Regeln von oben nach unten überprüft.

Die #laufende Nummer vor einer Regel gibt dabei die Reihenfolge der Regelerstellung an und bleibt permanent erhalten. Sie gibt nicht die Reihenfolge an, in der die Regel abgearbeitet wird! - Eine angelegte Regel kann mit gedrückter Maustaste auf das Icon

nachträglich in der Reihenfolge verschoben werden.

nachträglich in der Reihenfolge verschoben werden.

Trifft für ein Paket die Ausnahme Regel zu, wird die angegebene Aktion ausgeführt und der Paketfilter beendet.

Trifft die Ausnahme Regel nicht zu, wird anschließend die allgemeinere Regel überprüft.

Trifft diese dann zu wird die dort angegebene Aktion ausgeführt.

- Zwei Netzwerkobjekte (Quelle / Ziel)

- einen Dienst

- ggf. Angaben zum NAT-Typ (Network Address Translation)

- ggf. Rule Routing

- ggf. ein QoS-Profil, daß die zur Verfügung gestellte Bandbreite für bestimmte Datenpakete reguliert

- ggf. ein Zeitprofil, zu dem die Regel angewendet werden soll

- eine Aktion, die ausgeführt werden soll

- Angaben zum Logging

- die Zuordnung zu einer Regel-Gruppe

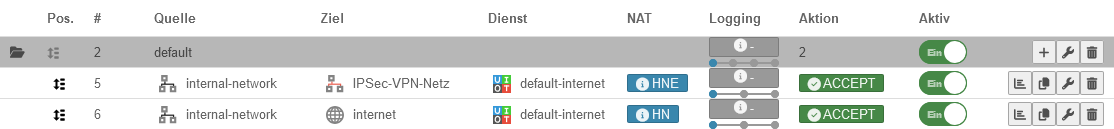

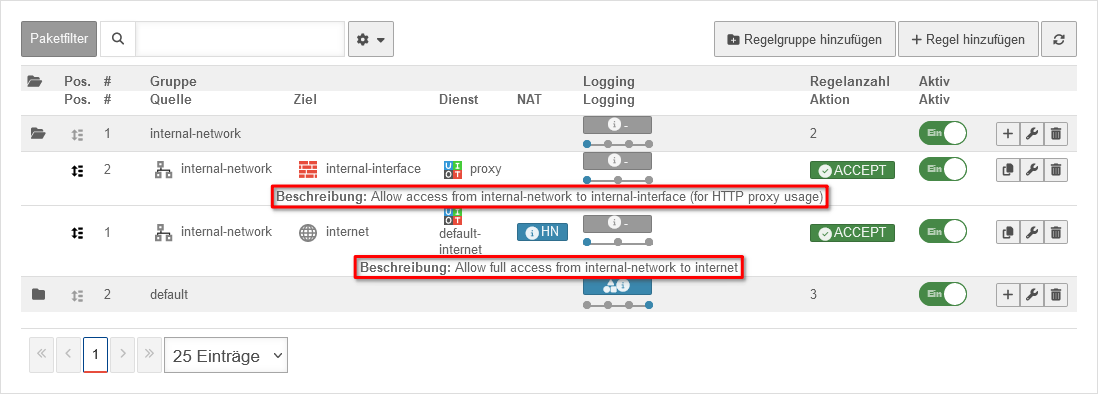

Paketfilterregel

- Die Grundstruktur einer Regel ist:

Quelle → Ziel → Dienst → Aktion - Mit Regel kopieren können Regeln kopiert werden: Der Dialog Regel hinzufügen wird mit einer Kopie der jeweiligen Regel geöffnet.

- Das Logging lässt sich direkt in der Übersicht für einzelne Regeln oder Regelgruppen verändern (siehe Abschnitt Logging ) und notemptyüber die Schaltfläche Paketfilter Log für die einzelnen Regeln einsehen oder über für alle Regeln einsehen.Neu ab v14.0:

| Typische Beispiele: | # | Quelle | Ziel | Dienst | NAT | Logging | Aktion | Cloud | Aktiv | ||

| Aus dem internen Netz soll das Internet erreichbar sein | 7 | HN | Accept | Ein | |||||||

| Aus dem Internen Netz soll das dmz1 Netzwerk für alle Dienste erreichbar sein | 8 | Accept | Ein | ||||||||

| Ein Server im internen Netzwerk soll von außen über ssh erreichbar sein | 9 | DN ➞ | Accept | Ein | |||||||

| Aus dem internen Netz soll das Internet erreichbar sein, es soll jedoch kein ftp ermöglicht werden! | 10 | Drop | Ein | ||||||||

| 7 | HN | Accept | Ein | ||||||||

| Wenn eine Regel über die VPN Konfiguration erstellt wurde, wird dies in der Spalte Cloud-verwaltet mit gezeigt. Diese Regeln können nicht kopiert, bearbeitet oder gelöscht werden. | ACCEPT | Ein | |||||||||

| ACCEPT | Ein | ||||||||||

Autogenerierte Regeln

autogeneriert

Die UTM verfügt ab Werk über autogenerierte Regeln.

Diese Regeln lassen zunächst jeden Datenverkehr in die bestehenden Netze zu und geben für interne Netze auch zusätzlich die Proxy-und DNS-Dienste der jeweiligen Schnittstelle frei

Sie müssen unbedingt angepasst oder durch individualisierte Regeln ersetzt werden!

notempty

Die Sichtbarkeit der autogenerierten Regeln lassen sich in einem Dropdownmenü mit diesem Schalter regeln: Ein autogenerierte Regeln anzeigen Default

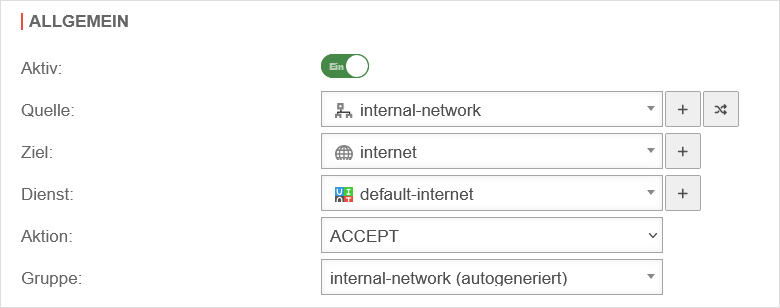

Paketfilterregel Einstellungen

Erst danach werden die Regeln angewendet!

/ →

notempty

| notempty Neu ab v14.0 | |||

AllgemeinAllgemein

| |||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnFirewallPaketfilter  Paketfilterregel-Einstellungen Allgemein Paketfilterregel-Einstellungen Allgemein

|

|---|---|---|---|

| Aktiv: | Ein | Nur bei Aktivierung wird auf diese Regel geprüft | |

| Quelle: | Netzwerkobjekt oder Benutzergruppe, die als Quelle des Datenpaketes zugelassen ist. | ||

| Ziel: | Netzwerkobjekt oder Benutzergruppe, die als Ziel des Datenpaketes zugelassen ist. | ||

| Dienst: | Gewünschter Dienst mit hinterlegtem Port (siehe Dienste) | ||

| Netzwerkobjekt hinzufügen / Dienst hinzufügen | Öffnet den Dialog zum Hinzufügen eines Netzwerkobjektes oder eines Dienstes | ||

| Netzwerkobjekt wechseln | Tauscht die Netzwerkobjekte Quelle und Ziel | ||

Aktion:Aktion |

ACCEPT Leitet das Paket weiter | ||

| DROP Das Paket wird verworfen | |||

| REJECT Es wird ein ICMP-Paket an den Absender geschickt, mit dem Hinweis, daß der Port nicht zur Verfügung steht. Im LAN können Reject-Regeln verhindern, daß Clients auf einen Timeout warten müssen. | |||

| QOS Ermöglicht ein Quality of Service Profil anzugeben, daß die Bandbreite für Datenpakete, auf die diese Regel zutrifft limitiert. Konfiguration der QoS-Profile im Menü Bereich Profile | |||

| STATELESS Lässt Verbindungen statusunabhägig zu | |||

|

Ermöglicht ein Quality of Service Profil anzugeben, daß die Bandbreite für Datenpakete, auf die diese Regel zutrifft limitiert. Konfiguration der QoS-Profile im Menü Bereich Profile | ||

| Gruppe: | default | Paketfilterregeln müssen einer Gruppe zugeordnet werden. Das erleichtert die Übersichtlichkeit beim Ergänzen des Regelwerkes. Außerdem können Regelgruppen mit einem Schalter aktiviert oder deaktiviert werden, notempty Neu ab v12.7.0 | |

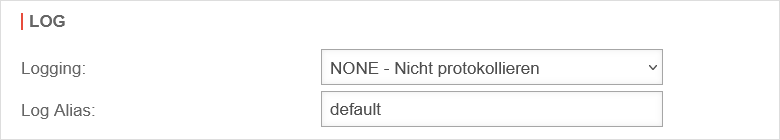

LogLog

| |||

Logging:Logging |

Gibt an, wie ausführlich ein Zutreffen der Regel protokolliert wird. notempty Neu ab v12.7.0 |

| |

| Keine Protokollierung (default) | |||

| Protokolliert die ersten drei Einträge je Minute | |||

| Protokolliert alle Einträge | |||

Log Alias:Log AliasnotemptyNeu ab v14.0 |

default | Kurzer (maximal 10 Zeichen langer) Alias für die Paketfilterregel, der im Log statt der Id angezeigt wird. | |

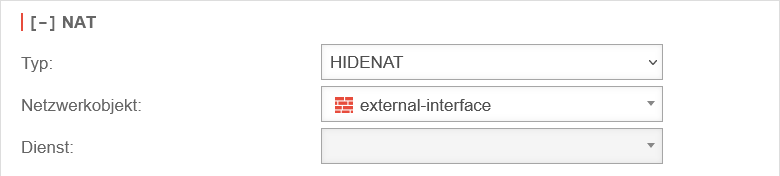

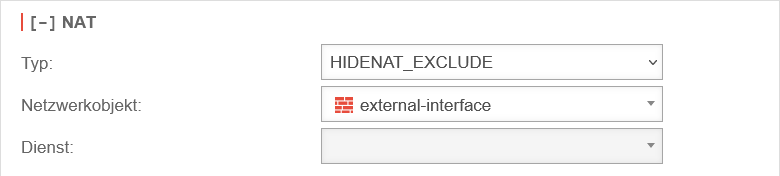

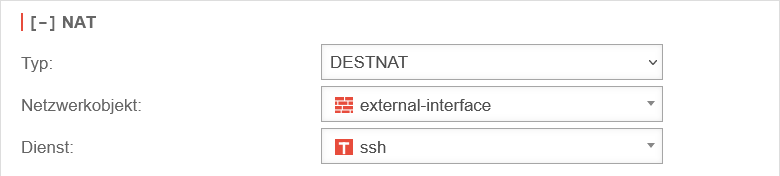

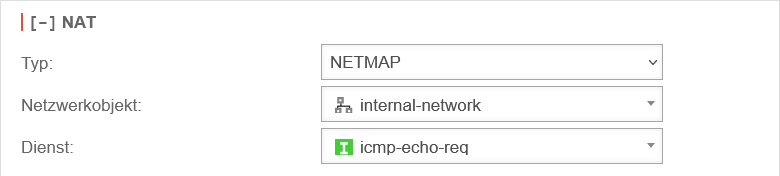

NAT[ - ] NAT

|

Die Network Address Translation ist die Umwandlung von IP-Adressen die in einem Netzwerk genutzt werden zu einer anderen IP-Adresse aus einem anderen Netz. Typischerweise bildet man alle intern genutzten privaten IP-Adressen in eine oder mehrere öffentlichen IP-Adressen ab. | ||

| Typ: | Es wird kein NAT durchgeführt | ||

| Bei Full Cone NAT wird für den Absender der gleiche Port gesetzt, wie für den Empfänger. Allerdings werden als Absender auch andere IPs als die ursprünglich adressierte IP zugelassen. Kann ggf. bei VOIP hilfreich sein. |  | ||

| Auch Source NAT genannt. Verbirgt die ursprüngliche IP Adresse hinter der IP-Adresse der verwendeten Schnittstelle. Standardfall ist der Datenverkehr von einem internen Netz mit privaten IP Adressen mit dem Internet. |

| ||

| HideNAT Exclude kommt in der Regel in Verbindung mit IPSec-VPN Verbindungen zum Einsatz. Damit wird erreicht, daß Datenpakete für die VPN Gegenstelle mit der privaten IP-Adresse durch den VPN Tunnel geleitet werden. Andernfalls würden diese, wie alle anderen Pakte in Richtung Internet, mit der öffentlichen WAN IP-Adresse maskiert werden und, da diese mit einer privaten Zieladresse versendet werden, am nächsten Internet Router verworfen. Siehe dazu auch den Wikiartikel HideNAT Exclude. |

| ||

| Destination NAT wird meist verwendet, um mehrere Dienste auf unterschiedlichen Servern unter einer öffentlichen IP-Adresse anzubieten. Möchte man zum Beispiel, vom Internet auf den Dienst SSH (Port 22) des Servers (198.51.100.1/32) über die öffentliche IP-Adresse der Schnittstelle eth0 mit dem Port 10000 zugreifen möchten, müsste die Regel wie nebenstehend abgebildet angelegt werden. Die zugehörigen Netzwerkobjekte und der Dienst auf Port 10000 müssen dazu angelegt sein. |

| ||

| NetMap dient dazu zwei gleiche Subnetze miteinander zu verbinden. Unter Verwendung von Hilfsnetzwerken (Mapnetz), die auf keiner der zu verbindenden Gegenstellen eingerichtet sind, können diese Verbindungen kollisionsfrei erstellt werden, ohne auf einer der Seiten das Subnetz komplett zu ändern. Eine Anleitung zum Verbinden zweier Netzwerke findet sich in einem eignen Wikiartikel NetMap |

| ||

| Netzwerkobjekt: | Netzwerkobjekt, das die Übersetzung der IP Adressen, also das Natten, vornimmt. Die IP-Adresse dieses Netzwerkobjektes wird dann als Absender-IP Der Datenpakete im Zielnetz verwendet. In der Regel sollte das also die Schnittstelle sein, deren IP Adresse dem Zielnetz bekannt ist, damit Antwortpakete auch korrekt zugestellt werden können. | ||

| Dienst: | Verwendet im lokalen Zielnetzwerk den ausgewählten Dienst. Dieser Wert ist oft (aber keinesfalls immer) identisch mit dem darüberstehenden Dienst des Datenquellpaketes, auf den die Regel überprüft wird. Typ oder ausgewählt wurde. | ||

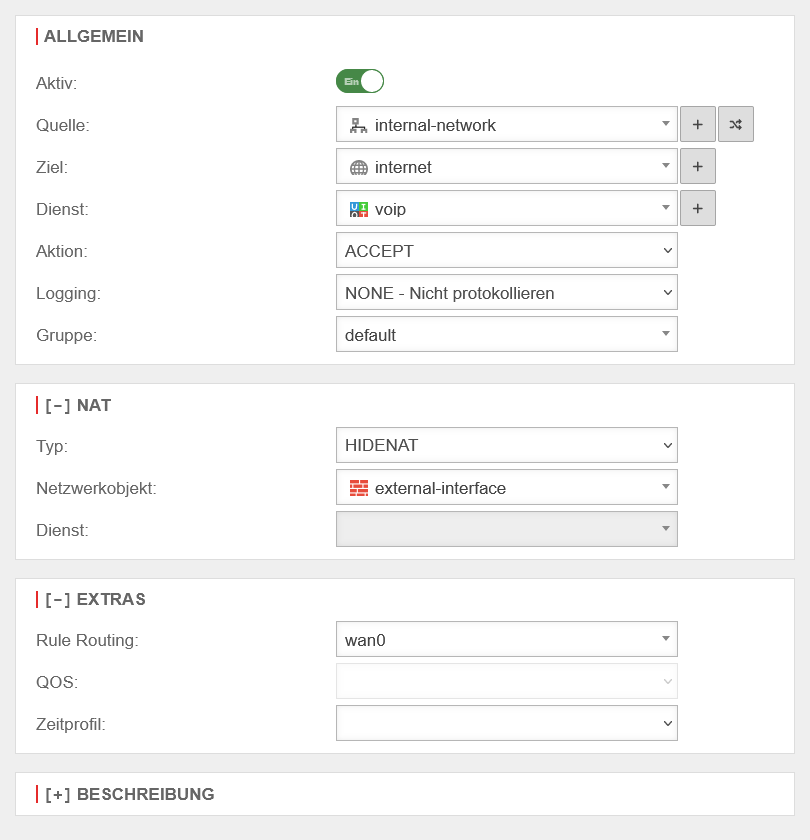

Extras[ - ] Extras

| |||

Rule RoutingRule Routing |

wan0 | Im Abschnitt [ - ] Extras wird im Feld Rule Routing regelbasiert festgelegt, welche Route IP-Pakete nehmen sollen.Im nebenstehenden Beispiel werden alle VOIP-Pakete über die Schnittstelle wan0 geleitet. Erfolgt der Zugang zum Internet über einen Router, der an einer Ethernet-Schnittstelle angeschlossen ist, kann diese manuell eingetragen werden. |

|

| Zeitprofil | Beschränkt die Gültigkeit der Regel auf ein zuvor definiertes Zeitprofil. Siehe Abschnitt Zeitprofile. | ||

Beschreibung

|

Erweiterte Regeldetails anzeigen Ein | Alternativer Text, der statt der Regeldetails angezeigt werden kann. Die Anzeige der alternativen Texte erfolgt mit der Schaltfläche |

UTMbenutzer@firewall.name.fqdnFirewall  Regelbeschreibung in Klartext Regelbeschreibung in Klartext

|

notempty Nach dem Bearbeiten oder Hinzufügen einer Regel muss das Regelwerk aktualisiert werden. Erst danach werden die Regeln angewendet! / → | |||

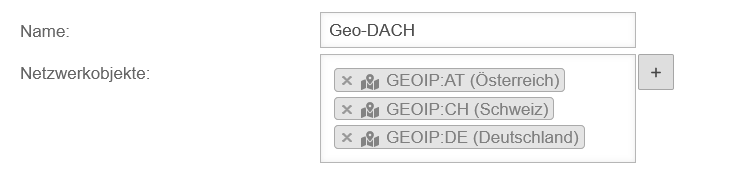

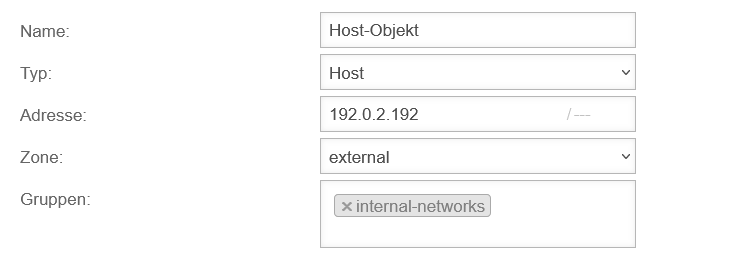

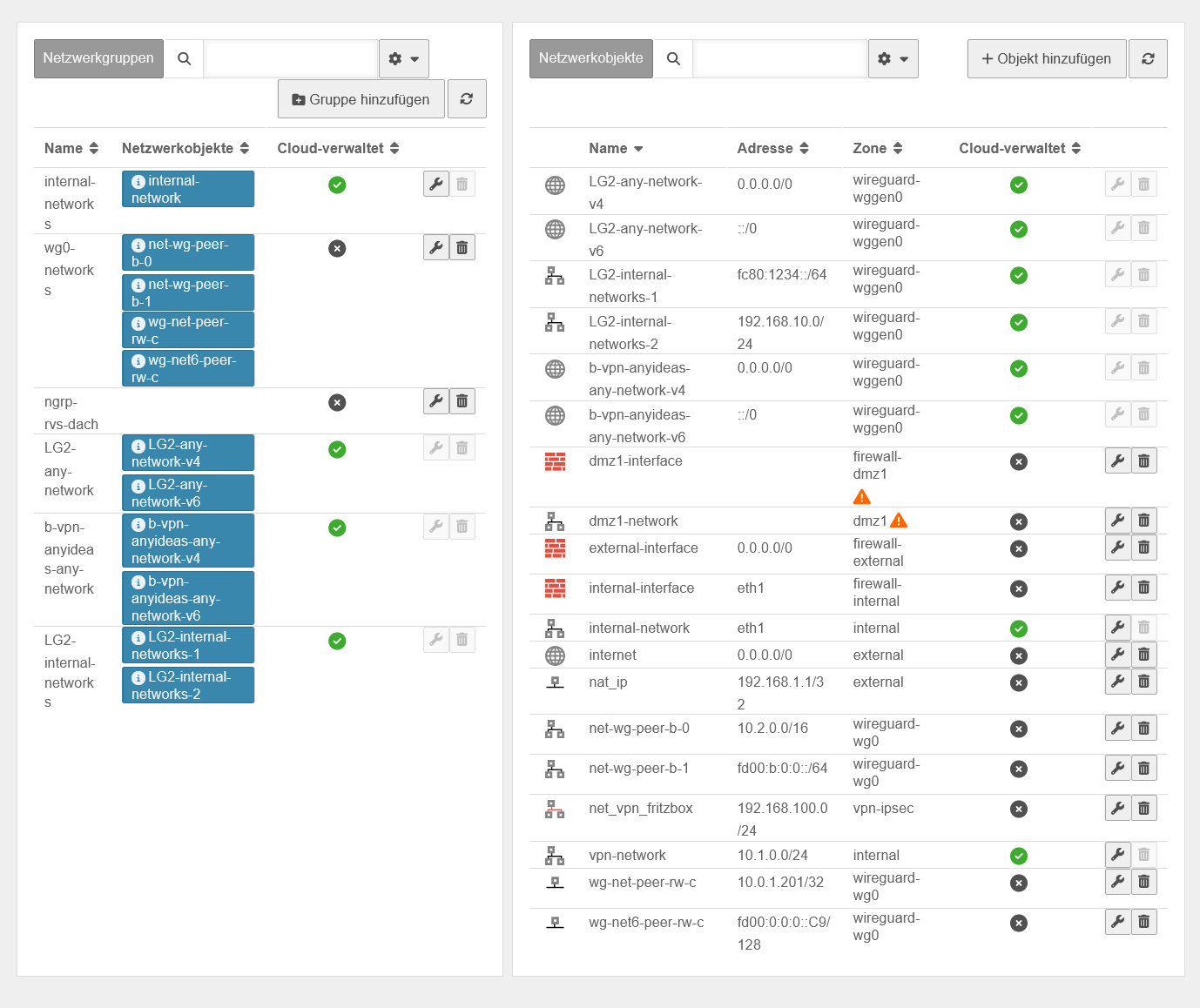

Netzwerkobjekte

| Schaltfläche | Beschreibung | UTMbenutzer@firewall.name.fqdnFirewall  Reiter Netzwerkobjekte Reiter Netzwerkobjekte

|

|---|---|---|

| Bearbeiten | Öffnet die Netzwerkgruppe bzw. das Netzwerkobjekt zum Bearbeiten | |

| Löschen | Löscht die Netzwerkgruppe bzw. das Netzwerkobjekt. Das Löschen muss ein weiteres mal bestätigt werden | |

| Erzeugt eine neue Netzwerkgruppe, der sofort Netzwerkobjekte hinzugefügt werden können | ||

| GeoIP-Objekte anzeigen Ein Bei Deaktivierung Aus: Blendet GeoIP-Objekte zur besseren Übersichtlichkeit aus | ||

Netzwerkobjekte beinhalten :

Netzwerkobjekte werden hauptsächlich benötigt um Paketfilterregeln zu erstellen, sie werden aber auch im HTTP Proxy verwendet. Die Mitglieder einer Netzwerkgruppe werden dabei als Label dargestellt. Neu ab v14.0 | ||

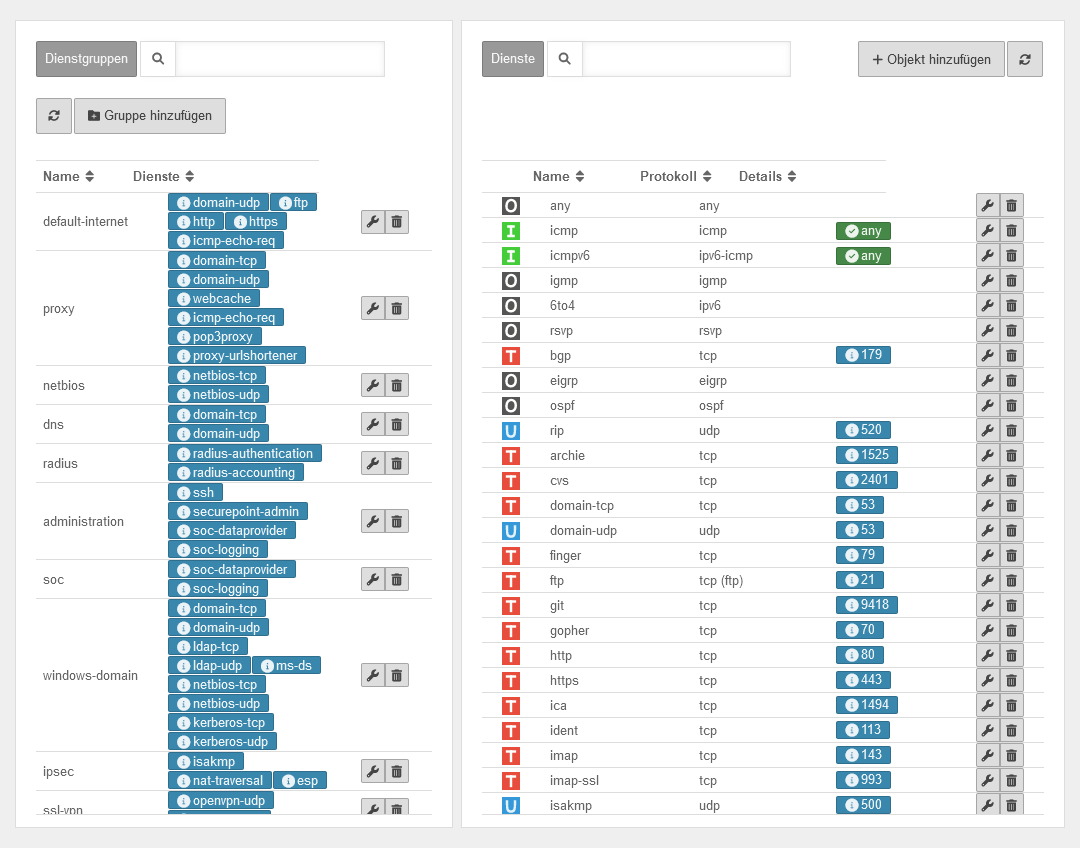

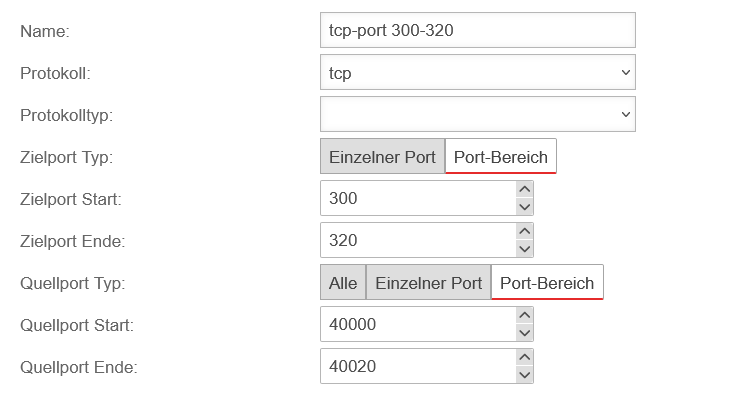

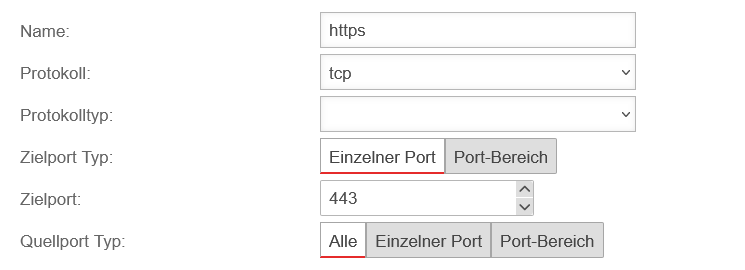

Dienste

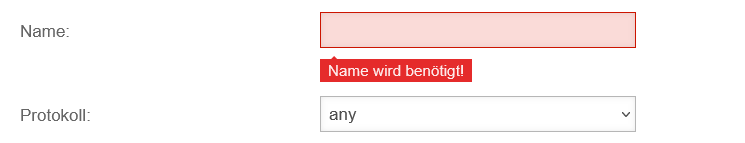

Dienste hinzufügen / bearbeiten

Ist ein Dienst nicht vorhanden kann dieser mit angelegt werden.

Abhängig vom verwendeten Protokoll, lassen sich weitere Einstellungen vornehmen:

- Ports (TCP und UDP)

- Pakettypen (ICMP)

- Protokolltyp (gre)

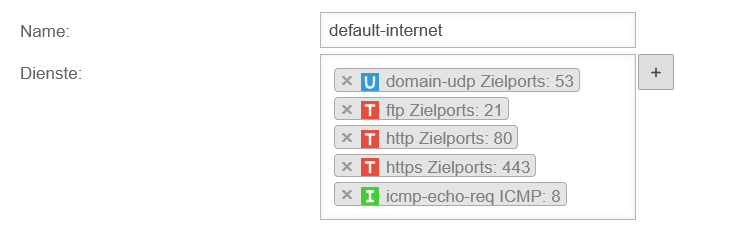

Dienstgruppen

Dienste lassen sich in Dienstgruppen zusammenfassen. Auch hier gibt es bereits vordefinierte Gruppen, die ergänzt und geändert werden können. Detailanzeige mit Klick auf die Schaltfläche .

notemptynotempty

Beispiel: Die Gruppe default-internet enthält z.B. die Dienste:

| Icon | Name | Protokoll | UTMbenutzer@firewall.name.fqdnFirewallDienste

| |

|---|---|---|---|---|

| domain-udp | udp | Port 53 | ||

| ftp | tcp (ftp) | Port 21 | ||

| http | tcp | Port 80 | ||

| https | tcp | Port 443 | ||

| icmp-echo-req | icmp | Pakettyp 8 | ||

Dienst einer Dienstgruppe hinzufügen/entfernen

- Mit einem Klick in die Klickbox wird der gewünschte Dienst ausgewählt und dadurch hinzugefügt.

- Wird auf die Schaltfläche geklickt, wird ein neuer Dienst erstellt und anschließend der Dienstgruppe hinzugefügt.

- Ein Dienst wird mit Klick auf ✕ von der Dienstgruppe entfernt.

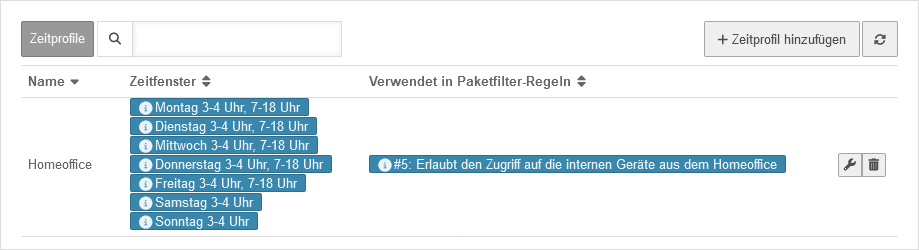

Zeitprofile

UTMbenutzer@firewall.name.fqdnFirewall  Zeitprofile Übersicht

Zeitprofile dienen dazu Paketfilterregeln nur zu festgelegten Zeiten zu aktivieren. Sie können unter konfiguriert werden.

Zeitprofile Übersicht

Zeitprofile dienen dazu Paketfilterregeln nur zu festgelegten Zeiten zu aktivieren. Sie können unter konfiguriert werden.

Im abgebildeten Beispiel greift das Profil täglich zwischen 3:00 Uhr und 3:59:59 Uhr sowie werktäglich von 7:00 Uhr bis 17:59:59 Uhr. Dies ist in der Tabelle unter Zeitfenster zu erkennen.

Unter Verwendet in Paketfilter-Regeln werden die IDs zusammen mit den Beschreibungen der Paketfilter aufgelistet, für die dieses Zeitprofil eingerichtet ist. Außerdem kann mit einem Klick auf den entsprechenden Eintrag der Paketfilter bearbeitet werden.

In der Spalte Name ist ein vergebener Name zu sehen, der das Zeitprofil beschreiben sollte.

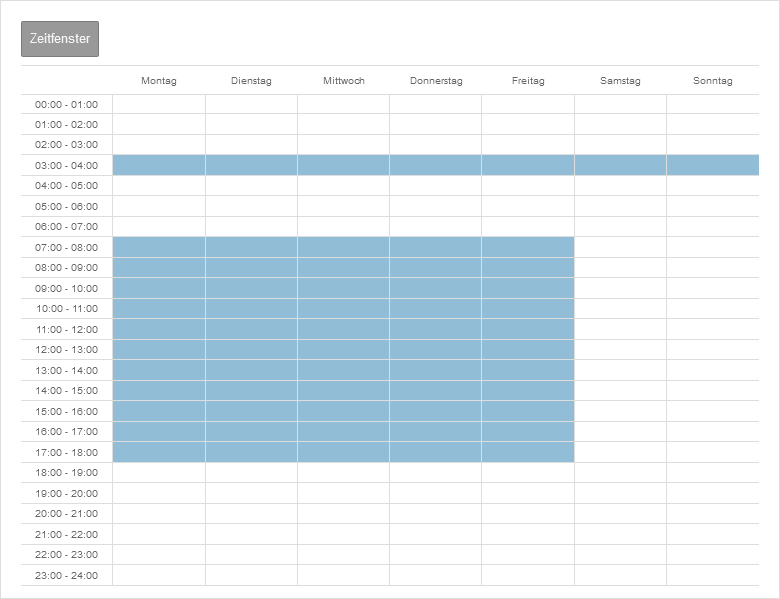

Zeitprofile anlegen

UTMbenutzer@firewall.name.fqdnFirewallZeitprofile  Zeitprofil hinzufügen

Zeitprofil hinzufügen

- Anlegen eines Zeitprofils unter Schaltfläche .

- Zeiten auswählen

- Mit klicken der Maus können einzelne Felder oder Zeitbereiche ausgewählt werden

- Mit gedrückt halten der Maus können mehrere Felder und Zeitbereich ausgewählt werden

- Übernehmen der Zeiteinstellungen mit der Schaltfläche Speichern und schließen