K Textersetzung - „#WEITERLEITUNG(.*)Preview1270\n“ durch „<span id=1270></span>“ Markierung: Weiterleitung entfernt |

K 1 Version importiert |

||

| (5 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{Set_lang}} | |||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

| Zeile 5: | Zeile 5: | ||

{{var | Beta-Funktion | {{var | Beta-Funktion | ||

| Bei ''Connection Rate Limit'' handelt es sich um eine '''Beta-Funktion''', die sich noch in der Entwicklung befindet.<br>Bei zu gering gesetztem Rate Limit kann es zu unerwartete Effekten kommen, z.B. das ggfs. Dienste eingeschränkt werden können. | | Bei ''Connection Rate Limit'' handelt es sich um eine '''Beta-Funktion''', die sich noch in der Entwicklung befindet.<br> Bei zu gering gesetztem Rate Limit kann es zu unerwartete Effekten kommen, z.B. das ggfs. Dienste eingeschränkt werden können. | ||

| ''Connection Rate Limit'' is a '''beta function''' that is still under development.<br>If the rate limit is set too low, unexpected effects may occur, e.g. services may be restricted. }} | | ''Connection Rate Limit'' is a '''beta function''' that is still under development.<br> If the rate limit is set too low, unexpected effects may occur, e.g. services may be restricted. }} | ||

{{var | CLI Hinweis | {{var | CLI Hinweis | ||

| Die Funktion befindet sich noch in der Erprobungsphase und wird weiter ausgebaut.<br>Die Funktion ist zunächst ausschließlich über das CLI zu konfigurieren | | Die Funktion befindet sich noch in der Erprobungsphase und wird weiter ausgebaut.<br>Die Funktion ist zunächst ausschließlich über das CLI zu konfigurieren | ||

| The function is still in the testing phase and will be further expanded.<br>The function can initially only be configured via the CLI }} | | The function is still in the testing phase and will be further expanded.<br>The function can initially only be configured via the CLI }} | ||

{{var | Connection-Rate-Limit-Ziel | {{var | Connection-Rate-Limit-Ziel | ||

| Die Funktion soll helfen Angriffe abzuwehren.<br>SSL-VPN-Zugänge können so z.B. vor aggressiven Scans oder Anmeldeversuchen geschützt werden. | | Die Funktion soll helfen Angriffe abzuwehren.<br> SSL-VPN-Zugänge können so z.B. vor aggressiven Scans oder Anmeldeversuchen geschützt werden. | ||

| The function aims to protect against attacks.<br>SSL-VPN accesses can be protected against aggressive scans or login attempts, for example. }} | | The function aims to protect against attacks.<br> SSL-VPN accesses can be protected against aggressive scans or login attempts, for example. }} | ||

{{var | neu--Regelupdate | {{var | neu--Regelupdate | ||

| Neuer Hinweis zu dem [[#aenderung | Regelwertverhalten]] | | Neuer Hinweis zu dem [[#aenderung | Regelwertverhalten]] | ||

| | | New note on the [[#Configuration_with_CLI_commands | Control value behavior]] }} | ||

</div><noinclude>{{TOC2}}{{Select_lang}} | </div><noinclude>{{TOC2}}{{Select_lang}} | ||

{{Header|12.7.0| | {{Header|12.7.0| | ||

* {{#var:neu--Regelupdate}} | * {{#var:neu--Regelupdate}} | ||

|[[UTM/APP/Connection-Rate-Limit_v12.6.2 | | |[[UTM/APP/Connection-Rate-Limit_v12.6.2 | 12.6.2]] | ||

|Menu={{Menu-UTM|Extras|CLI}} <small>{{#var:Menu-ssh}}</small> }} | |Menu={{Menu-UTM|Extras|CLI}} <small>{{#var:Menu-ssh}}</small> }} | ||

</noinclude> | </noinclude> | ||

| Zeile 28: | Zeile 28: | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

</includeonly> | </includeonly> | ||

<p>{{Hinweis-box| {{#var:Beta-Funktion}} |fs__icon=em2 }}</p> | <!-- <p>{{Hinweis-box| {{#var:Beta-Funktion}} |fs__icon=em2 }}</p> --> | ||

<p>{{Hinweis-box| {{#var:CLI Hinweis}} |g|fs__icon=em2}}</p> | <p>{{Hinweis-box| {{#var:CLI Hinweis}} |g|fs__icon=em2}}</p> | ||

<p><div class=Einrücken2>{{#var:Connection-Rate-Limit-Ziel}}</ | <p><div class=Einrücken2>{{#var:Connection-Rate-Limit-Ziel}}</p> | ||

</div> | |||

---- | ---- | ||

<noinclude> | <noinclude> | ||

| Zeile 54: | Zeile 54: | ||

</div> | </div> | ||

==== {{#var:Konfiguration mit CLI-Befehlen}} ==== | ==== {{#var:Konfiguration mit CLI-Befehlen}} ==== | ||

<includeonly>{{Einblenden|{{#var:Konfiguration mit CLI-Befehlen zeigen}}|{{#var:hide}}|true|dezent}}</includeonly> | <includeonly>{{Einblenden| {{#var:Konfiguration mit CLI-Befehlen zeigen}} | {{#var:hide}} |true|dezent}}</includeonly> | ||

{| class="sptable2 pd5 zh1 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

! {{#var:CLI-Befehl}} !! {{#var:Funktion}} | ! {{#var:CLI-Befehl}} !! {{#var:Funktion}} | ||

|- | |- | ||

| {{code|extc value get application securepoint_firewall}} <br>{{#var:extc value get-root}}<br>{{code|spcli extc value get application securepoint_firewall | grep RATE}} | | {{code|extc value get application securepoint_firewall}} <br>{{#var:extc value get-root}}<br> {{code|spcli extc value get application securepoint_firewall | grep RATE}} | ||

| {{#var:Listet alle Variablen}}<br> | | {{#var:Listet alle Variablen}}<br> | ||

{{code|1=<nowiki> application |variable |value | {{code|1=<nowiki> application |variable |value | ||

| Zeile 75: | Zeile 75: | ||

|- | |- | ||

| {{code|extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP_PORTS value [ 443 11115 ]<br>system update rule }}|| {{#var:TCP_PORTS value--desc}}<br><small>{{#var:Leerzeichen beachten}}</small> | | {{code|extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP_PORTS value [ 443 11115 ]<br>system update rule }}|| {{#var:TCP_PORTS value--desc}}<br><small>{{#var:Leerzeichen beachten}}</small> | ||

|- | |- | ||

| {{code|extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP_PORTS value [ ] <br>system update rule}}|| <!--{{#var:PORTS value NULL}} | | {{code|extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP_PORTS value [ ] <br>system update rule}}|| <!--{{#var:PORTS value NULL}}--> {{#var:Leerzeichen beachten}} | ||

|- | |- | ||

| {{code|extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP value 20<br>system update rule}} || {{#var:UDP value 20--desc}}<br><small>{{#var:UDP value 20--default}}</small><!-- {{Hinweis-box|{{#var:UDP value 20--Hinweis}} |gr}} --> <li class="list--element__alert list--element__hint small">{{#var:Änderung mit 0}}</li> | | {{code|extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP value 20<br>system update rule}} || {{#var:UDP value 20--desc}}<br><small>{{#var:UDP value 20--default}}</small><!-- {{Hinweis-box|{{#var:UDP value 20--Hinweis}} |gr}} --> <li class="list--element__alert list--element__hint small">{{#var:Änderung mit 0}}</li> | ||

|- | |- | ||

| {{code|extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP value 0<br>system update rule}} || {{#var:UDP value 0--desc}} | | {{code|extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP value 0<br>system update rule}} || {{#var:UDP value 0--desc}} | ||

|- | |- | ||

| {{code|extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP_PORTS value [ 1194 1195 ]<br>system update rule | style=xwidth:max-content;}} || {{#var:UDP_PORTS value--desc}}<br><small>{{#var:Leerzeichen beachten}}</small> | | {{code|extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP_PORTS value [ 1194 1195 ]<br>system update rule | style=xwidth:max-content;}} || {{#var:UDP_PORTS value--desc}}<br><small>{{#var:Leerzeichen beachten}}</small> | ||

|- | |- | ||

| {{code|extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP_PORTS value [ ] <br>system update rule}}|| <!--{{#var:PORTS value NULL}}<br>-->{{#var:Leerzeichen beachten}} | | {{code|extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP_PORTS value [ ] <br>system update rule}}|| <!--{{#var:PORTS value NULL}}<br>-->{{#var:Leerzeichen beachten}} | ||

|- | |- | ||

| <p>{{code|extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP value 20<br>extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP_PORTS value [ 443 11115 ]<br>extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP value 20<br>extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP_PORTS value [ ]<br>system update rule}} </p> | | <p>{{code|extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP value 20<br> extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP_PORTS value [ 443 11115 ]<br>extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP value 20<br>extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP_PORTS value [ ]<br>system update rule}} </p> | ||

<p>{{Hinweis-box| {{#var:system update rule--desc}} }} </p> | <p>{{Hinweis-box| {{#var:system update rule--desc}} }} </p> | ||

| {{#var:Beispiel}} | | {{#var:Beispiel}} | ||

Aktuelle Version vom 8. Oktober 2025, 08:03 Uhr

Letzte Anpassung zur Version: 12.7.0

- Neuer Hinweis zu dem Regelwertverhalten

notemptyDieser Artikel bezieht sich auf eine Beta-Version

notempty Die Funktion befindet sich noch in der Erprobungsphase und wird weiter ausgebaut.

Die Funktion ist zunächst ausschließlich über das CLI zu konfigurieren

SSL-VPN-Zugänge können so z.B. vor aggressiven Scans oder Anmeldeversuchen geschützt werden.

Connection Rate Limit

Die UTM kann ab v12.6.2 die Anzahl der TCP- und/oder UDP-Verbindungen von einer externen IP-Adresse auf einen Port limitieren.

Dabei gelten folgende Bedingungen:

- Es werde nur eingehende Verbindungen überwacht, für die eine Default-Route existiert

- Es werden die Verbindungen von einer IP-Adresse auf einen Port der UTM innerhalb einer Minute gezählt

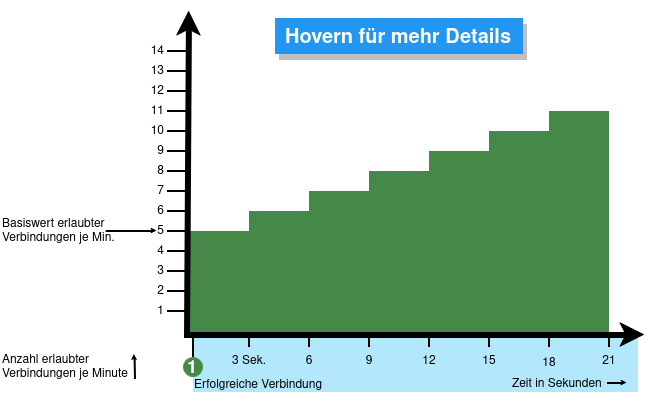

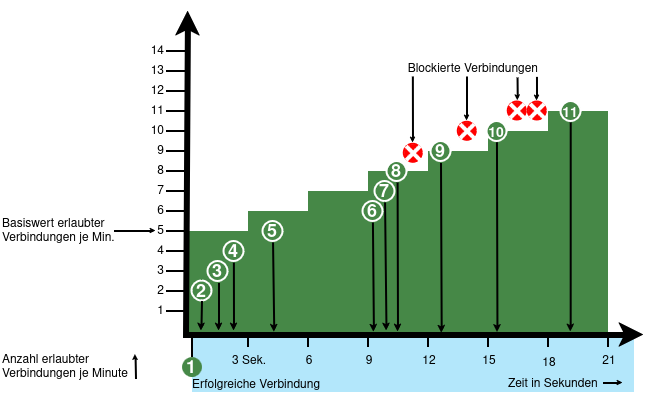

- Bei Aktivierung werden 5 Verbindungen / Verbindungsversuche je Minute zugelassen.

Danach werden die Verbindungen limitiert:- Dabei werden die zusätzlich zugelassenen Verbindungen innerhalb von 60 Sekunden seit der ersten Verbindung gleichmäßig verteilt.

- Bei einem CONNECTION_RATE_LIMIT-Wert von 20 kommt also alle 3 Sekunden eine zusätzliche Verbindung hinzu.

- 10 Sekunden nach der 1 Anmeldung könnten 3 weitere Verbindungen aufgebaut werden (jeweils von der gleichen IP-Adresse aus auf den selben Ziel-Port)

- Die Sperrung einer IP-Adresse wirkt nur für den Zugriff auf den Port, der zu oft genutzt wurde.

Andere Ports können weiterhin erreicht werden. - Die Funktion ist bei Neuinstallationen per Default auf 20 UDP-Verbindungen / Minute auf allen Ports aktiviert

- Bei Updates muss die Funktion manuell aktiviert werden

| extc-Variable | Default | Beschreibung |

|---|---|---|

| CONNECTION_RATE_LIMIT_TCP | 0 | Anzahl der zugelassenen TCP-Verbindungen einer IP-Adresse je Port 0 = Funktion deaktiviert, es werden keine Sperrungen vorgenommen |

| CONNECTION_RATE_LIMIT_TCP_PORTS | Ports die überwacht werden sollen. Per Default leer=alle Ports würden (bei Aktivierung) überwacht werden. Einzelne Ports werden durch Leerzeichen getrennt: [ 1194 1195 ] | |

| CONNECTION_RATE_LIMIT_UDP | 20 / 0 Default Einstellung bei Neuinstallationen ab v12.6.2: 20 Bei Update Installationen ist der Wert 0, damit ist die Funktion deaktiviert. |

Anzahl der zugelassenen UDP-Verbindungen einer IP-Adresse je Port |

| CONNECTION_RATE_LIMIT_UDP_PORTS | Ports die überwacht werden sollen. Per Default leer=alle Ports werden überwacht (nur bei Neuinstallationen!). Einzelne Ports werden durch Leerzeichen getrennt: [ 1194 1195 ] |

Konfiguration mit CLI-Befehlen

| CLI-Befehl | Funktion |

|---|---|

| extc value get application securepoint_firewall Alternativ als root-User: spcli extc value get application securepoint_firewall | grep RATE |

Listet alle Variablen der Anwendung securepoint_firewall auf. Für das Connection Limit sind die Variablen zuständig, die mit CONNECTION_RATE_LIMIT_ beginnen. application |variable |value --------------------+-------------------------------+----- securepoint_firewall |… |… |CONNECTION_RATE_LIMIT_TCP |0 |CONNECTION_RATE_LIMIT_TCP_PORTS| |CONNECTION_RATE_LIMIT_UDP |20 |CONNECTION_RATE_LIMIT_UDP_PORTS| |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP value 20 system update rule |

Begrenzt die zugelassene Anzahl von TCP-Verbindungen von einer einzelnen IP-Adresse auf jeweils einen bestimmten Port auf 20 pro Minute

Der Wert muss nicht zuerst auf 0 gesetzt werden! |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP value 0 system update rule |

Deaktiviert die Überwachung von TCP-Verbindungen |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP_PORTS value [ 443 11115 ] system update rule |

Beschränkt die Überwachung von TCP-Verbindungen auf die Ports 443 und 11115 Vor und nach den eckigen Klammern [ ] müssen jeweils Leerzeichen stehen! |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP_PORTS value [ ] system update rule |

Vor und nach den eckigen Klammern [ ] müssen jeweils Leerzeichen stehen! |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP value 20 system update rule |

Begrenzt die zugelassene Anzahl von UDP-Verbindungen von einer einzelnen IP-Adresse auf jeweils einen bestimmten Port auf 20 pro Minute Default Einstellung bei Neuinstallationen ab v12.6.2: 20 Bei Update Installationen ist der Wert 0, damit ist die Funktion deaktiviert. Der Wert muss nicht zuerst auf 0 gesetzt werden! |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP value 0 system update rule |

Deaktiviert die Überwachung von UDP-Verbindungen |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP_PORTS value [ 1194 1195 ] system update rule |

Beschränkt die Überwachung von UDP-Verbindungen auf die Ports 1194 und 1195. (Beispielhaft für 2 angelegte SSL-VPN Tunnel.) Vor und nach den eckigen Klammern [ ] müssen jeweils Leerzeichen stehen! |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP_PORTS value [ ] system update rule |

Vor und nach den eckigen Klammern [ ] müssen jeweils Leerzeichen stehen! |

extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP value 20 notempty Zum Abschluss muss der CLI-Befehl system update rule eingegeben werden, damit die Werte in den Regeln angewendet werden. |

Beispiel, um maximal 20 Verbindungen pro Minute je IP-Adresse und Port zuzulassen. Bei TCP wird die Überwachung auf die Ports 443 und 11115 beschränkt. Es werden alle Ports auf UDP-Verbindungen überwacht. |